[New Episodes] To build an innovative sex app and win a tech competition, a sexually inexperienced student and her friends must explore the daunting world of intimacy.

from New On Netflix USA https://ift.tt/GFL51sc

via IFTTT

[New Episodes] To build an innovative sex app and win a tech competition, a sexually inexperienced student and her friends must explore the daunting world of intimacy.

from New On Netflix USA https://ift.tt/GFL51sc

via IFTTT

A search for her missing daughter leads a mother to a support network, where she bonds with other women whose lives have been destroyed by violence.

from New On Netflix USA https://ift.tt/PrsNQjb

via IFTTT

By BY J. D. BIERSDORFER

Professional photographers have long used the RAW format and editing software to turn image files into gorgeous pictures — and you can, too.

Published: January 11, 2023 at 04:00AM

from NYT Technology https://ift.tt/4O3ZBXj

via IFTTT

ESET researchers identified an active StrongPity campaign distributing a trojanized version of the Android Telegram app, presented as the Shagle app – a video-chat service that has no app version

The post StrongPity espionage campaign targeting Android users appeared first on WeLiveSecurity

from WeLiveSecurity https://ift.tt/bf0761o

via IFTTT

As far as we can tell, there are a whopping 2874 rows in this month’s Patch Tuesday update list from Microsoft, based on the CSV download we just grabbed from Redmond’s Security Update Guide web page. (The website itself says 2283, but the CSV export contained 2875 lines, where the first line isn’t actually a […]

from Naked Security https://ift.tt/Xy2lMhp

via IFTTT

Microsoft today released updates to fix nearly 100 security flaws in its Windows operating systems and other software. Highlights from the first Patch Tuesday of 2023 include a zero-day vulnerability in Windows, printer software flaws reported by the U.S. National Security Agency, and a critical Microsoft SharePoint Server bug that allows a remote, unauthenticated attacker to make an anonymous connection.

At least 11 of the patches released today are rated “Critical” by Microsoft, meaning they could be exploited by malware or malcontents to seize remote control over vulnerable Windows systems with little or no help from users.

Of particular concern for organizations running Microsoft SharePoint Server is CVE-2023-21743. This is a critical, security bypass flaw that could allow a remote, unauthenticated attacker to make an anonymous connection to a vulnerable SharePoint server. Microsoft says this flaw is “more likely to be exploited” at some point.

But patching this bug may not be as simple as deploying Microsoft updates. Dustin Childs, head of threat awareness at Trend Micro’s Zero Day Initiative, said sysadmins need to take additional measures to be fully protected from this vulnerability.

“To fully resolve this bug, you must also trigger a SharePoint upgrade action that’s also included in this update,” Childs said. “Full details on how to do this are in the bulletin. Situations like this are why people who scream ‘Just patch it!’ show they have never actually had to patch an enterprise in the real world.”

Eighty-seven of the vulnerabilities earned Redmond’s slightly less dire “Important” severity rating. That designation describes vulnerabilities “whose exploitation could result in compromise of the confidentiality, integrity, or availability of user data, or of the integrity or availability of processing resources.”

Among the more Important bugs this month is CVE-2023-21674, which is an “elevation of privilege” weakness in most supported versions of Windows that has already been abused in active attacks.

Satnam Narang, senior staff research engineer at Tenable, said although details about the flaw were not available at the time Microsoft published its advisory on Patch Tuesday, it appears this was likely chained together with a vulnerability in a Chromium-based browser such as Google Chrome or Microsoft Edge in order to break out of a browser’s sandbox and gain full system access.

“Vulnerabilities like CVE-2023-21674 are typically the work of advanced persistent threat (APT) groups as part of targeted attacks,” Narang said. “The likelihood of future widespread exploitation of an exploit chain like this is limited due to auto-update functionality used to patch browsers.”

By the way, when was the last time you completely closed out your Web browser and restarted it? Some browsers will automatically download and install new security updates, the protection from those updates usually only happens after you restart the browser.

Speaking of APT groups, the U.S. National Security Agency is credited with reporting CVE-2023-21678, which is another “important” vulnerability in the Windows Print Spooler software.

There have been so many vulnerabilities patched in Microsoft’s printing software over the past year (including the dastardly PrintNightmare attacks and borked patches) that KrebsOnSecurity has joked about Patch Tuesday reports being sponsored by Print Spooler. Tenable’s Narang points out that this is the third Print Spooler flaw the NSA has reported in the last year.

Kevin Breen at Immersive Labs called special attention to CVE-2023-21563, which is a security feature bypass in BitLocker, the data and disk encryption technology built into enterprise versions of Windows.

“For organizations that have remote users, or users that travel, this vulnerability may be of interest,” Breen said. “We rely on BitLocker and full-disk encryption tools to keep our files and data safe in the event a laptop or device is stolen. While information is light, this appears to suggest that it could be possible for an attacker to bypass this protection and gain access to the underlying operating system and its contents. If security teams are not able to apply this patch, one potential mitigation could be to ensure Remote Device Management is deployed with the ability to remotely disable and wipe assets.”

There are also two Microsoft Exchange vulnerabilities patched this month — CVE-2023-21762 and CVE-2023-21745. Given the rapidity with which threat actors exploit new Exchange bugs to steal corporate email and infiltrate vulnerable systems, organizations using Exchange should patch immediately. Microsoft’s advisory says these Exchange flaws are indeed “more likely to be exploited.”

Adobe released four patches addressing 29 flaws in Adobe Acrobat and Reader, InDesign, InCopy, and Adobe Dimension. The update for Reader fixes 15 bugs with eight of these being ranked Critical in severity (allowing arbitrary code execution if an affected system opened a specially crafted file).

For a more granular rundown on the updates released today, see the SANS Internet Storm Center roundup. Nearly 100 updates is a lot, and there are bound to be a few patches that cause problems for organizations and end users. When that happens, AskWoody.com usually has the lowdown.

Please consider backing up your data and/or imaging your system before applying any updates. And please sound off in the comments if you experience any problems as a result of these patches.

from Krebs on Security https://ift.tt/w1jBN3Y

via IFTTT

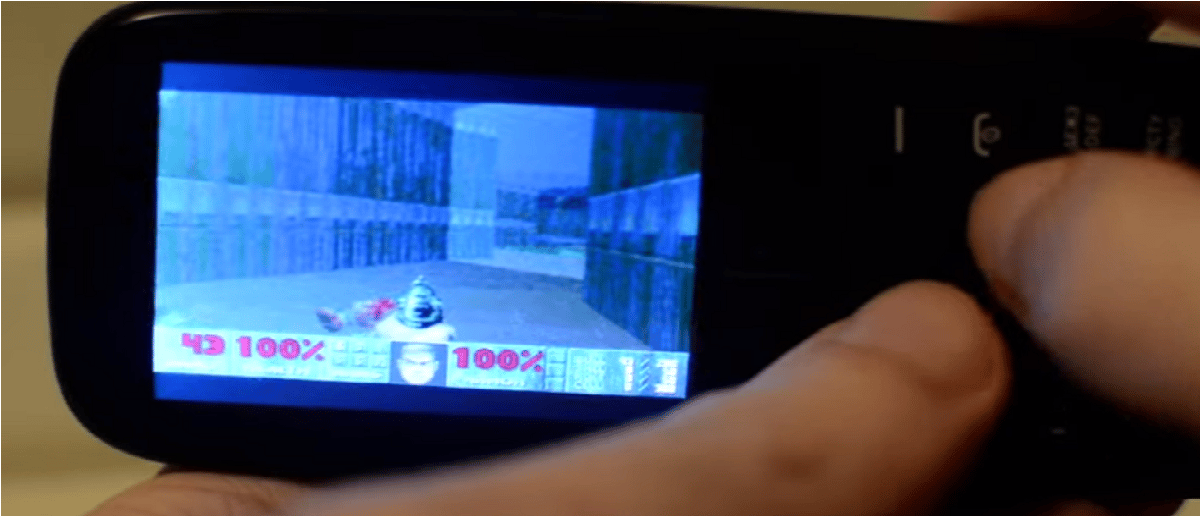

Logran ejecutar doom en un celular basico

(adsbygoogle = window.adsbygoogle || []).push({});

Doom ha dado de que hablar nuevamente y es que en este artículo hablaremos de un nuevo proyecto con este juego que ha logrado llegar a lugares que uno nunca hubiera pensado. Y es que gracias al esfuerzo y creatividad de muchos programadores se ha llevado la expresión «Si tiene pantalla, tiene Doom» hasta su máxima expresión.

El proyecto del que hablaremos hoy es parte del proyecto FPDoom y en el cual la novedad es que se preparó un port de Doom para teléfonos básicos basados en el chip Spreadtrum SC6531.

(adsbygoogle = window.adsbygoogle || []).push({});

Para quienes desconoce de Doom deben saber que es considerado uno de los videojuegos pioneros de disparos en primera persona al presentar, en la época de las computadoras compatibles con IBM, características novedosas como gráficos 3D, espacialidad de tercera dimensión, juego en red multijugador y soporte para modificaciones

El código fuente de Doom se lanzó al público el 23 de diciembre de 1997. Aunque Doom se creó originalmente para DOS, el lanzamiento fue de la versión de Linux y el código fuente tuvo que ser portado de nuevo a DOS y a otros sistemas operativos.

El código fuente se publicó originalmente bajo una licencia propietaria que prohibía el uso comercial y no requería que los programadores proporcionaran el código fuente para las modificaciones que publicaron en formato ejecutable. A día de hoy, la mayoría de los source ports de Doom son de código abierto. La GPL de GNU requiere que los autores que usan código GPL en su software también liberen el código fuente modificado.

(adsbygoogle = window.adsbygoogle || []).push({});

La idea de llevar Doom a estos equipos es debido a las más modificaciones del chip Spreadtrum SC6531 y sobre todo que estos ocupan aproximadamente una gran cantidad de mercado de teléfonos básicos en China, Rusia y otros países.

El chip se basa en el procesador ARM926EJ-S con una frecuencia de 208 MHz (SC6531E) o 312 MHz (SC6531DA), la arquitectura del procesador ARMv5TEJ. Y aunque todo suena demasiado bien, se menciona que el port tiene un alto grado de complejidad de portabilidad y que se debe a los siguientes factores:

Por el momento, solo se ha investigado una pequeña parte del chip: USB, pantalla y teclas, por lo que solo puedes jugar en un teléfono conectado a una computadora con un cable USB (los recursos para el juego se transfieren desde la computadora), y allí yampoco hay sonido en el juego.

En su forma actual, el juego se lanza en 6 de los 9 teléfonos probados basados en el chip SC6531.

(adsbygoogle = window.adsbygoogle || []).push({});

Para los interesados en probar el proyecto, pueden seguir las instrucciones de compilación que se comparten en el siguiente enlace.

Para poner este chip en modo de arranque, se necesita saber qué tecla mantener durante el arranque (para el modelo F + F256, esta es la tecla «*», para Digma LINX B241 – la tecla «central», para F + Ezzy 4 – la tecla «1», para Vertex M115 – «arriba», para Joy’s S21 y Vertex C323 – «0»).

Para ejecutar el juego se menciona que se debe crear un directorio de trabajo workdir y colocar ahí el archivo de recursos de Doom, por ejemplo, doom1.wad de la versión shareware de Doom 1.

Posterior a ello se deben ejecutar los siguientes comandos en un script y luego conectar el teléfono:

./spd_dump --wait 300 fdl nor_fdl1.bin 0x40004000 fdl fpdoom.bin ram cd workdir && ../libc_server -- --bright 50 --rotate 3 doom

–bright X es el brillo de la pantalla del teléfono (X = 0..100).

–rotate S[,K]es la rotación de la pantalla/teclado en unidades de 90 grados (-1 o 3 = -90, 1 = +90, etc.)

Se menciona que todas las pantallas LCD de este tipo de teléfonos son verticales, por lo que si tu equipo cuenta con una pantalla horizontal, eso significa es una pantalla LCD vertical colocada horizontalmente, por lo que se debe usar diferentes valores S y K.

Ademas de ello se pueden agregar opciones adicionales para Doom, por ejemplo doom -timedemo demo1.

Finalmente si estás interesado en poder conocer más al respecto sobre este port, asi como tambien la lista de modelos compatible, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/hF5mIlc

via IFTTT

By BY DON CLARK

The company grappled with missteps for years while developing a microprocessor code-named Sapphire Rapids. It comes out on Tuesday.

Published: January 10, 2023 at 12:00PM

from NYT Technology https://ift.tt/ASvr7TK

via IFTTT

AV Linux MX Edition viene con un Liquorix Kernel de alto rendimiento y el entorno de escritorio XFCE4 con todas las funciones

(adsbygoogle = window.adsbygoogle || []).push({});

Se dio a conocer el lanzamiento de la nueva versión de AVL-MXE 21.2.1 junto con MXDE-EFL 21.2.2 (basado en los desarrollos de MX Linux y entregado con un escritorio basado en el entorno Enlightenment), ambas desarrolladas por el equipo de AV Linux y que esta última se posiciona como un montaje que experimenta con la transferencia de AV Linux desde el escritorio Xfce a Enlightenment

La distribución se basa en el paquete base MX Linux, utilizando los repositorios Debian con mejoras del proyecto antiX y aplicaciones propias que facilitan la configuración e instalación del software. AV Linux también usa los repositorios de KXStudio con una colección de aplicaciones de procesamiento de audio y paquetes adicionales de su propio ensamblaje (Polyphone, Shuriken, Simple Screen Recorder, etc.).

(adsbygoogle = window.adsbygoogle || []).push({});

El paquete incluye editores de audio Ardor, ArdourVST, Harrison, Mixbus, Blender, editores de video Cinelerra, Openshot, LiVES y herramientas para convertir formatos de archivos multimedia. Para cambiar de dispositivo de audio, se ofrece el kit de conexión de audio JACK (utilizando JACK1/Qjackctl, no JACK2/Cadence).

En la nueva versión el kernel de Linux se ha actualizado a la versión 6.0 con parches de Liquorix, ademas de que el administrador de ventanas de OpenBox se reemplazó con xfwm, el administrador de papel tapiz de escritorio Nitrogen con xfdesktop, el administrador de inicio de sesión SLiM con lightDM y ademas de que se añadió un nuevo Conky y Conky Editor.

Por otra parte, se destaca que se ha añadido el escritorio XFCE4 completo con composición Compton, ademas de que tambien se agregó el complemento Auburn Sounds Lens (versión gratuita), asi como tambien los complementos de Socalabs, asi como tambien reglas especiales de udev para Ardor y varios dispositivos, nuevos íconos de Evolvere y tema ‘Diehard’ actualizado.

(adsbygoogle = window.adsbygoogle || []).push({});

Tambien podremos encontrar el complemento ACMT actualizado 3.1.2, Ardor 7.2, Audacity 3.2.2, Avidemux 2.8.1, Cinelerra-GG 20221031, Harrison Mixbus 32C 8.1.378 Demo, Kdenlive 22.12.0, Musescore 3.6.2, Reaper 6.71 Demo, Yabridge 5.0 .2.

Por otra parte, el paquete ‘avl-mxe-extra-plugins-dist’ se ha dividido en paquetes de complementos individuales, ademas de que se corrigieron los complementos Guitarix GX para Reaper y que la compilación ISO basada en LXDE de ‘MXDE’ se ha ido, el clásico GTK2 LXDE/Openbox se está desvaneciendo.

De los demás cambios que se destacan y que tambien se implementaron en MXDE-EFL 21.2:

Finalmente si estás interesado en conocer más al respecto sobre esta nueva versión, puedes consultar los detalles en el siguiente enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

Para quienes estén interesados en descargar y probar esta nueva versión de AV Linux MX Edition 2021.2, solo debes dirigirte a su página web oficial y en su sección de descargas encontraras los links para descargar esta distro de Linux.

Ahora si ya eres usuario de esta distro y quieres obtener las nuevas actualizaciones proporcionadas en esta liberación, solo basta con que ejecutes los comandos de actualización en tu distro desde la terminal.

Solo tienes que ejecutar en terminal:

sudo apt update sudo apt upgrade -y

Hecho esto ahora tendras que reiniciar tu equipo para que todos los cambios sean aplicados en el siguiente inicio.

Ya de nuevo en tu sistema, tendrás que nuevamente abrir una terminal y en ella ejecutas los siguientes comandos:

sudo apt update sudo apt dist-upgrade -y

Finalmente, tendrás que volver a reiniciar tu sistema por una última vez para que las actualizaciones recibidas sean implementadas.

from Linux Adictos https://ift.tt/nvXMhxQ

via IFTTT

It’s remotely triggerable, but attackers would already have pretty deep network access if they could “prime” your server for compromise.

from Naked Security https://ift.tt/kJExRAf

via IFTTT