When held hostage by a convicted sports star, news anchor Liu Li-min finds a new shot at fame. But his investigation reveals far more than he expected.

from New On Netflix USA https://ift.tt/POzgcoF

via IFTTT

When held hostage by a convicted sports star, news anchor Liu Li-min finds a new shot at fame. But his investigation reveals far more than he expected.

from New On Netflix USA https://ift.tt/POzgcoF

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Una semana más, y ya nos acercamos al momento de la verdad, WineHQ lanzó ayer una nueva Release Candidate de su software para ejecutar aplicaciones de Windows en otros sistemas operativos. Lo que nos han entregado hace unas horas ha sido WINE 8.0-rc5, una versión discreta en cuanto a cambios, pero que es lo esperado en esta fase del desarrollo y ya tan cerca del momento en el que anuncien la versión estable.

Como en la mayoría de notas sobre una nueva RC, WineHQ vuelve a recordarnos que no se han añadido nuevas funciones porque estamos en la congelación de código. Sí se han corregido 9 bugs, algo menos de la mitad de lo que corrigieron la semana pasada. Aunque esta vez también han introducido una pequeña lista de cambios, por lo que podríamos decir que este lanzamiento sí está a la altura del anterior.

(adsbygoogle = window.adsbygoogle || []).push({});

WINE 8.0-rc5 está disponible desde este enlace. En la página de descargas hay información sobre cómo instalar esta y otras versiones en sistemas operativos como Debian y Ubuntu, pero también se puede instalar en Android y macOS.

En cuanto a la versión estable, llegará a principios de 2023, pero no está claro si lo hará a finales de enero o a principios/mediados de febrero. El año pasado lanzaron 6 RCs de WINE 7.0, por lo que, de seguir el mismo patrón, WINE 8.0 llegaría el 4 de febrero.

from Linux Adictos https://ift.tt/pFi2naN

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Aunque alguna vez aún toco Windows por mi mismo y en otras muchas me obligan (marditoh roedoreh) cuando tengo que hacer cosas lejos de mis equipos, para mí hablar de Windows es como algo que queda muy atrás en el tiempo. Cuando lo usaba de sistema principal (no tenía otro), intentaba blindarlo con software como el antivirus de Kaspersky y algún que otro cortafuegos, entre otras muchas herramientas de seguridad. En Linux nunca hemos estado tan expuestos como en Windows, pero también hay software que nos ayuda a estar más tranquilos, como IPtables, un cortafuegos o firewall.

El cortafuegos es un sistema de seguridad que se encarga de controlar el tráfico de red que entra y sale de un sistema operativo. Uno de los más extendidos en Linux es el mencionado IPtables, hasta el punto de que, probablemente y sin que lo sepas, ya esté instalado en tu sistema operativo desde que lo estrenaste. Lo que vamos a intentar hacer en este artículo es explicar cómo configurar el firewall en Linux con IPtables.

(adsbygoogle = window.adsbygoogle || []).push({});

La configuración de un cortafuegos puede ser complicada, y más en un sistema operativo como Linux en el que lo mejor se consigue a golpe de terminal. Antes de empezar, es recomendable conocer un poco los temas de redes y seguridad, o como mínimo entender que, cuando estamos conectados, nos estamos comunicando con otros equipos, y estos aparatos o sus dueños pueden tener buenas o malas intenciones. Por ese motivo, dependiendo del uso que hagamos de nuestro PC, merece la pena controlar todo lo que sale y todo lo que entra en él.

También, y por lo que pueda pasar, si tenemos otro cortafuegos en nuestro sistema Linux y vamos a empezar a retocar las cosas en IPtables, merece la pena hacer una copia de seguridad de la configuración de nuestro actual firewall. Con todo esto claro, empezamos de lleno a hablar de la configuración de IPtables.

iptables -v. En mi caso y en el momento de escribir este artículo, mi terminal me devuelve iptables v1.8.8. En el caso de que no esté instalado, se puede instalar con:Ubuntu/Debian o derivados:

(adsbygoogle = window.adsbygoogle || []).push({});

sudo apt install iptables

Fedora/Redhat o derivados:

sudo yum install iptables

Arch Linux y derivados

sudo pacman -S iptables

Tras la instalación, se habilitará con:

sudo systemctl enable iptables sudo systemctl start iptables

Y se puede ver su estado con:

(adsbygoogle = window.adsbygoogle || []).push({});

sudo systemctl status iptables

iptables -A INPUT -p tcp --dport 22 -j DROP

Para cargar las configuraciones guardadas, se utilizan los mismos comandos utilizados para guardarlas, pero con la acción «restore» en lugar de «save». En Ubuntu y Debian, se utiliza el comando «iptables-restore» para cargar las configuraciones guardadas desde un archivo. En Red Hat y Fedora, se utiliza el comando «service iptables restore» para cargar las configuraciones guardadas. Una vez más, si se tienen dudas sobre qué comando usar, los de Ubuntu/Debian suelen ser los que mejor funcionan.

Es importante tener en cuenta que, si se realizan cambios en las configuraciones del firewall, es necesario volver a guardarlas y cargarlas para que los cambios surtan efecto. Es una manera de sobrescribir el archivo de configuración con los nuevos datos, y si no se hace de esta manera, los cambios no se guardarán.

Hay 5 tipos de tablas en IPTables y cada una tiene diferentes reglas aplicadas:

Las dos últimas tablas prácticamente no se usan, hasta el punto de que en la mayoría de documentación sólo se habla de filter, nat y mangle.

En el archivo de ayuda podemos encontrar ejemplos sobre cómo gestionar IPtables. Para verlo, abriremos un terminal y escribiremos iptables -h.

Aunque iptables es una de las mejores opciones que hay para Linux, si se prefiere algo más sencillo con interfaz gráfica se puede echar un vistazo a Firewalld.

from Linux Adictos https://ift.tt/5RSPuBV

via IFTTT

Whether you’re hitting the slopes or planning a spring trip later this year, there are plenty of discounts on gear that can help.

from Gear Latest https://ift.tt/9iAy6tF

via IFTTT

By Tripp Mickle

The industry’s recent job cuts have been an awakening for a generation of workers who have never experienced a cyclical crash.

Published: January 19, 2023 at 06:00PM

from NYT Technology https://ift.tt/hqvRFHb

via IFTTT

By Nico Grant

A rival chatbot has shaken Google out of its routine, with the founders who left three years ago re-engaging and more than 20 A.I. projects in the works.

Published: January 19, 2023 at 06:00PM

from NYT Technology https://ift.tt/GVukCSg

via IFTTT

Ransomware revenue plunges to $456 million in 2022 as more victims refuse to pay up. Here’s what to make of the trend.

The post Ransomware payments down 40% in 2022 – Week in security with Tony Anscombe appeared first on WeLiveSecurity

from WeLiveSecurity https://ift.tt/PryABxL

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Open Metaverse Foundation es el hogar de una comunidad abierta e independiente

La Fundación Linux ha dado a conocer recientemente sus intenciones de llevar el metaverso de la promesa a la realidad con el lanzamiento de la nueva Open Metaverse Foundation, en la cual sienta las bases para un progreso práctico y poderoso en la construcción conjunta de mundos inmersivos, globales y escalables.

(adsbygoogle = window.adsbygoogle || []).push({});

The Linux Foundation, la organización sin fines de lucro cuyo objetivo es fomentar la innovación a través del código abierto, creó Open Metaverse Foundation (OMF), cuya misión es proporcionar un espacio de colaboración con diversas industrias para trabajar en el desarrollo de software y estándares de código abierto para un metaverso inclusivo, global, independiente del proveedor y escalable.

La Open Metaverse Foundation está organizada en grupos de interés (FIG) que proporcionan una estructura de toma de decisiones enfocada y distribuida sobre temas clave. Además, los FIG brindan recursos y foros específicos para identificar nuevas ideas, realizar el trabajo e involucrar a nuevos participantes.

Estos incluyen miembros de disciplinas específicas involucradas en el avance de proyectos o tecnologías escalables dentro de su tema, además de garantizar que se aborde la propiedad del código de cada parte identificable de los proyectos (por ejemplo, GitHub.org, repositorio, subdirectorio, API, prueba, problema, PR) y gestionado. Los ocho grupos de interés principales de OMF consisten en usuarios, transacciones, activos digitales, modelado y mundos virtuales, inteligencia artificial, redes, seguridad y privacidad, legislación y política.

(adsbygoogle = window.adsbygoogle || []).push({});

Estos incluyen ChainHub Foundation, Cloud Native Computing Foundation, Futurewei, GenXP, Guangdong Digital Industry Research Institute, Hyperledger Foundation, LF Edge, LF Networking, OpenSDV, Open Voice Network y Veriken, entre otros.

Juntos, estos miembros aportan años de conocimiento y experiencia para abordar iniciativas que abarcan inteligencia artificial (IA), computación en la nube y perimetral, activos digitales, transacciones, identidad, redes, simulaciones, seguridad y más.

«Estamos solo en los primeros días de la visión de un metaverso abierto, y reconocemos que muchas comunidades y fundaciones de código abierto están trabajando en piezas críticas de este rompecabezas iterativo», dijo Royal O’Brien, director ejecutivo. «Si bien los desafíos pueden parecer intimidante, estoy energizado por las posibilidades de colaborar con una amplia comunidad global para unir estas piezas y convertir esta visión en realidad. «

Se menciona que una de las principales causas de la creación de la fundación se debe a que uno de los mayores desafíos en la creación de un estándar que permita la interoperabilidad entre múltiples plataformas de diferentes industrias es el alto grado de complejidad.

Sin interoperabilidad, no hay diferencia entre un personaje ficticio de un videojuego y un avatar del metaverso. Debe existir la capacidad de llevar su identidad y pertenencias de una plataforma a otra, independientemente del dispositivo o la plataforma.

(adsbygoogle = window.adsbygoogle || []).push({});

» El Metaverse presenta desafíos sin precedentes para la informática y las redes de vanguardia. Esperamos que Open Metaverse Foundation se convierta en la plataforma para definir las soluciones tecnológicas requeridas. La colaboración de toda la industria es la única manera de participar en proyectos tan complejos Las comunidades de LF Edge y Networking están bien posicionadas para ofrecer las tecnologías de código abierto definidas por Open Metaverse Foundation Esperamos una estrecha colaboración con la nueva fundación y prevemos muchas sinergias potenciales entre ella y nuestros proyectos. , CTO, Network, Edge, and Access Technologies, Linux Foundation

Se espera que más marcas y empresas se unan a grupos como Metaverse Standard Forum, donde empresas como Google, Meta, Microsoft y Nvidia discuten y promueven estándares de interoperabilidad para un metaverso abierto. El éxito de un Metaverso estándar e interoperable depende de la voluntad de colaboración de las empresas.

Las empresas de tecnología tradicionalmente guardan de cerca su innovación y desarrollo para lograr el éxito comercial y fomentar la lealtad de los usuarios. Sin embargo, para que industrias como la de viajes y la hospitalidad prosperen en el metaverso, será necesario que las empresas del metaverso adopten un enfoque de colaboración más flexible y abierto.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/sw8XLlM

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

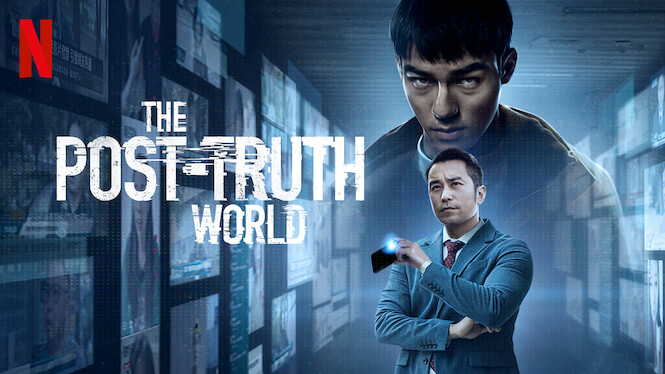

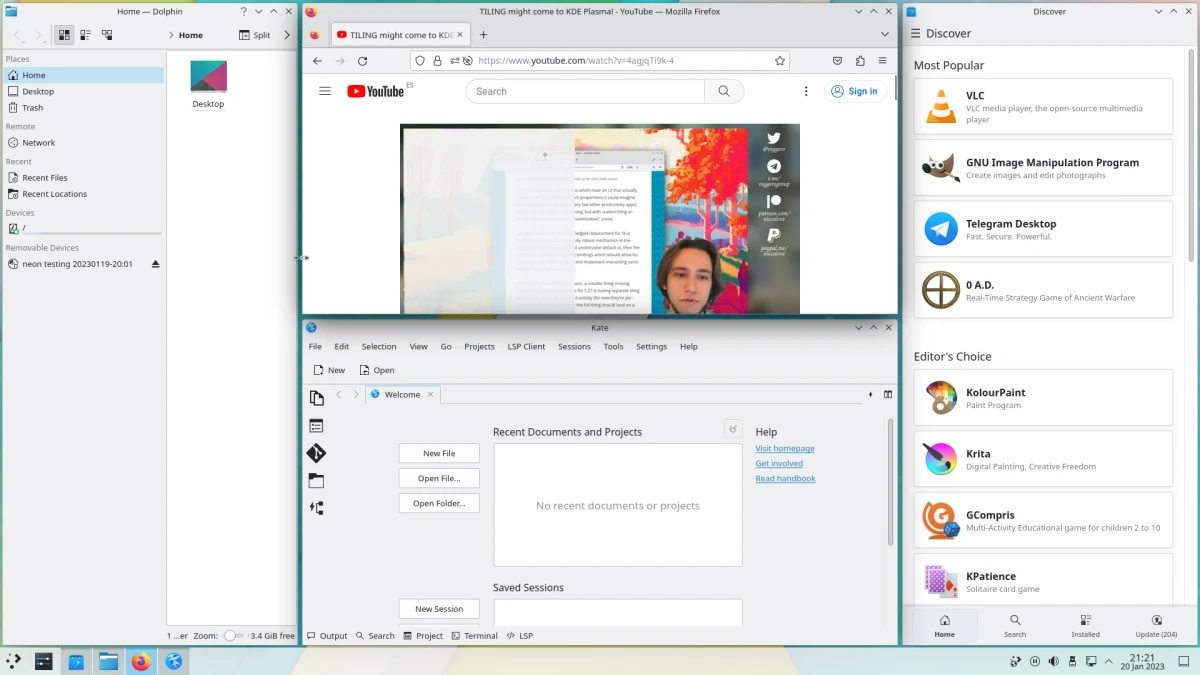

Esta semana, KDE ha lanzado la beta de Plasma 5.27. Llegará con muchas novedades importantes, pero creo que ninguna como ese sistema de apilado avanzado que nos avanzaron, valga la redundancia, a finales de 2022. Las capturas de pantalla que se publicaron gustaban, y mucho, pero una vez intentas usar ese sistema, uno no puede entender cómo conseguir plasmar en la pantalla lo que crea en el «boceto». Con toda probabilidad nos darán más instrucciones cuando lancen la versión estable, pero yo ya lo he probado y puedo adelantarme a ese momento.

Yo no tengo prisa por subir a Plasma 5.27, pero sí quería ver cómo funcionaba esto para apilar ventanas. Para probarlo, lo he hecho en la última testing de KDE neon, y he perdido un ratillo intentando entender cómo funcionaba. Lo primero que he hecho ha sido ir al blog de Nate Graham para enterarme de que se inicia con la combinación de teclas META + T (de «tilling», supongo). Viendo ya que el sistema funciona, me ha dado por intentar hacer las cosas por mi mismo… y me ha tocado volver a buscar cómo se gestiona esto.

(adsbygoogle = window.adsbygoogle || []).push({});

Al final, todo tiene una explicación y una manera de hacerlo funcionar. Como explicábamos, entraremos al modo de apilado con la tecla de Windows y la T. Una vez en esa vista, configuraremos cómo queremos que quede nuestra pantalla. Lo que me ha ayudado a sido este vídeo de Niccolo. En él, el desarrollador/colaborador de KDE explica que para que las ventanas vayan a su sitio, tenemos que arrastrarlas presionando la tecla Shift. En ese momento, las ventanas ya obedecen y van hasta donde queríamos.

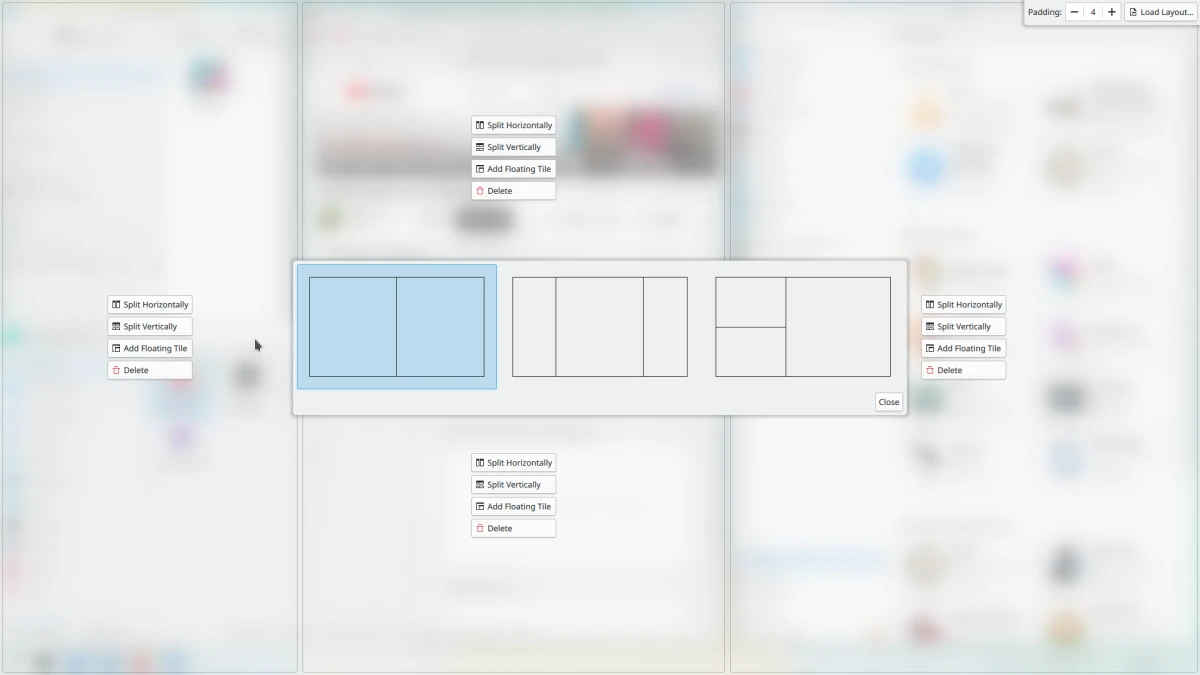

En la pantalla de configuración, podemos elegir también el espacio entre ventanas, de 4 por defecto. También podemos elegir una de las disposiciones que ofrece por defecto, tal y como se ve en la siguiente captura de pantalla:

(adsbygoogle = window.adsbygoogle || []).push({});

La imagen anterior también nos muestra que se pueden hacer configuraciones de lo más complejas. Habrá usos de todo tipo, pero sólo poder mover al mismo tiempo el tamaño de dos ventanas que están una al lado de la otra ya es un avance interesante. Por ejemplo, en mi uso personal, podré ver algo de información, ya sea en texto o vídeo, a la izquierda y tener el Visual Studio code a la derecha. ¿Que es un vídeo y quiero verlo más grande en un momento? Agrando su ventana y hago más pequeña la otra. Y todo eso se podrá hacer con muchos más arreglos.

Plasma 5.27 llegará el 14 de febrero, pero sólo KDE neon, Kubuntu 22.10 + backports ppa y algunas distribuciones Rolling Release podrán usarlo en esas fechas. El resto tendremos que esperar un poco más.

from Linux Adictos https://ift.tt/6Xstv9L

via IFTTT

The switch away from the serif-laden typeface is being made for accessibility and legibility reasons, the agency says.

from Gear Latest https://ift.tt/JpnHvMW

via IFTTT