Plasma Mobile es una variante de Plasma para teléfonos inteligentes. Actualmente está disponible para Pinephone y dispositivos compatibles con postmarketOS como OnePlus

(adsbygoogle = window.adsbygoogle || []).push({});

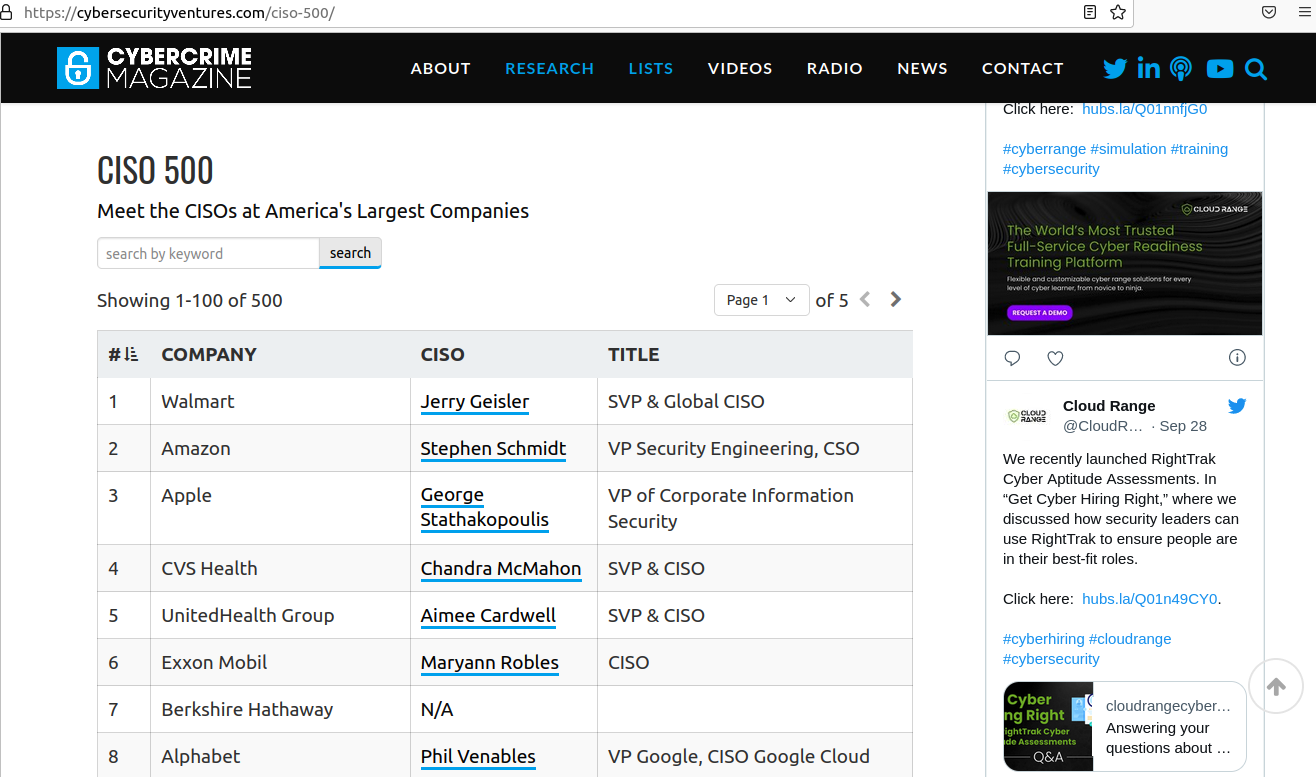

Se dio a conocer el lanzamiento de la nueva versión de KDE Plasma Mobile 22.09, la cual está basada en la edición móvil del escritorio Plasma 5, las bibliotecas KDE Frameworks 5, ModemManager y el marco de comunicaciones Telepathy.

En esta nueva versión los cambios preparados en la rama KDE Plasma 5.26 se trasladaron al shell móvil y de los más destacados son las mejoras realizadas en las notificaciones y advertencias, mejoras con el teclado, indicadores y más.

(adsbygoogle = window.adsbygoogle || []).push({});

Principales novedades de KDE Plasma Mobile 22.09

En esta nueva versión que se presenta de KDE Plasma Mobile 22.09, en el panel desplegable de configuraciones rápidas en la lista de notificaciones, había un botón para borrar todas las notificaciones, así como un interruptor de «no molestar» para desactivar temporalmente las notificaciones emergentes. Se agregaron advertencias sobre la falta de la tarjeta SIM o la falta del punto de acceso (APN) a la configuración rápida para la conexión móvil.

Se ha trabajado para instalar KDE Plasma Mobile junto con Plasma Desktop y usar una configuración común que puede ser útil en tabletas con pantalla táctil que pueden usar un escritorio normal cuando se conectan con un teclado y un mouse, pero pueden usar la versión móvil de KDE cuando sistemas fuera de línea. Ahora puede cambiar al tema global «Plasma Mobile» en la configuración para cambiar al entorno móvil en un entorno de escritorio e ingresar a una sesión de Plasma Mobile. Para lanzar Plasma Mobile, se usó un script startplasmamobile separado en lugar de kwinwrapper.

En Plasma Dialer, se ha rediseñado la pantalla para recibir llamadas entrantes, ademas de que se han solucionado muchos errores relacionados con el manejo de llamadas entrantes, la notificación de nuevas llamadas, la retroalimentación háptica y el cambio de modo de sonido, tambien se destaca que se agregó un indicador de llamada entrante que se muestra cuando la pantalla está bloqueada. Ahora puedes aceptar o rechazar una llamada con un gesto de deslizamiento por la pantalla, se han implementado las extensiones necesarias para KWin y el protocolo Wayland y se agregó una opción para ignorar números desconocidos que no están en la libreta de direcciones.

(adsbygoogle = window.adsbygoogle || []).push({});

Otro de los cambios que se destaca de esta nueva versión, es que se ha agregado un botón a la barra de navegación para encender y apagar el teclado en pantalla, que se puede usar para acceder al teclado en pantalla cuando se trabaja con aplicaciones que no admiten iniciar su salida (por ejemplo, programas que usan XWayland).

Ademas de ello, tambien sé destaca que se ha agregado un botón a la interfaz para cambiar entre aplicaciones en ejecución (Task Switcher) para cerrar todas las ventanas, presionando lo que requiere confirmación de la operación.

De los demás cambios que se destacan de esta nueva versión:

- Se ha ajustado la visualización correcta del indicador de conexión a través de la red móvil en la barra de estado.

- Una nueva pantalla de inicio está habilitada de forma predeterminada: Halcyon, optimizada para la operación con una sola mano y que ofrece un nuevo diseño de interfaz para personalizar la apariencia.

- El widget meteorológico se movió para usar OpenGL al mostrar el fondo, lo que mejoró el rendimiento en dispositivos de baja potencia.

- Se ha cambiado el diseño de la sección de ajustes.

- Adaptación de interfaz implementada para tabletas y otros dispositivos con pantallas grandes.

- El emulador de terminal tiene un nuevo estilo móvil en la página de configuración.

- Se agregaron opciones para cambiar las opciones de fuente y usar un fondo transparente.

- En dispositivos con pantallas grandes, la configuración se muestra en un cuadro de diálogo separado y se ha agregado un panel con pestañas.

- El estilo de interfaz del configurador está optimizado para dispositivos móviles.

- El módulo con la configuración de consumo de energía se ha rehecho.

- Se continuó trabajando en el proyecto Raven, que desarrolla un cliente de correo electrónico para Plasma Mobile basado en un cliente prototipo con soporte para el marco Akonadi.

- Se agregó la capacidad de configurar notificaciones por separado para cada sala de chat.

- Implementada la capacidad de filtrar habitaciones en la lista.

- Se ha simplificado la interfaz de Kasts, que combina páginas con información sobre el podcast y la lista de episodios.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

from Linux Adictos https://ift.tt/vkP4WYO

via IFTTT