Industry veterans roll out end-to-end incident response services and innovative tech-enabled platform, following successful incubation.

from Dark Reading https://ift.tt/TMLZQog

via IFTTT

Industry veterans roll out end-to-end incident response services and innovative tech-enabled platform, following successful incubation.

from Dark Reading https://ift.tt/TMLZQog

via IFTTT

With rising fraud, businesses seek authentication methods that are security- and user-friendly.

from Dark Reading https://ift.tt/Bequ3zV

via IFTTT

Costa Rica’s national health service was hacked sometime earlier this morning by a Russian ransomware group known as Hive. The intrusion comes just weeks after Costa Rican President Rodrigo Chaves declared a state of emergency in response to a data ransom attack from a different Russian ransomware gang — Conti. Ransomware experts say there is good reason to believe the same cybercriminals are behind both attacks, and that Hive has been helping Conti rebrand and evade international sanctions targeting extortion payouts to cybercriminals operating in Russia.

The Costa Rican publication CRprensa.com reports that affected systems at the Costa Rican Social Security Fund (CCSS) were taken offline on the morning of May 31, but that the extent of the breach was still unclear. The CCSS is responsible for Costa Rica’s public health sector, and worker and employer contributions are mandated by law.

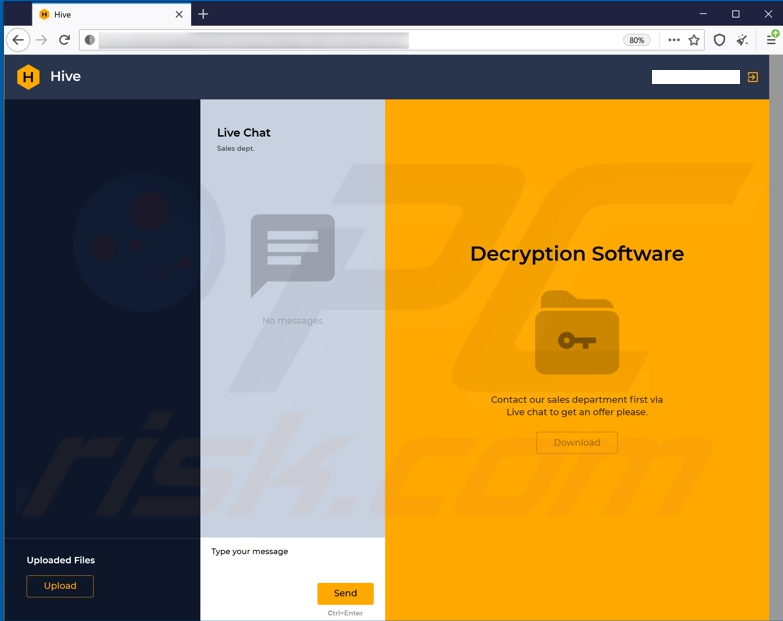

A copy of the ransom note left behind by the intruders and subsequently uploaded to Virustotal.com indicates the CCSS intrusion was the work of Hive, which typically demands payment for a digital key needed to unlock files and servers compromised by the group’s ransomware.

A HIVE ransomware chat page for a specific victim (redacted).

On May 8, President Chaves used his first day in office to declare a national state of emergency after the Conti ransomware group threatened to publish gigabytes of sensitive data stolen from Costa Rica’s Ministry of Finance and other government agencies. Conti initially demanded $10 million, and later doubled the amount when Costa Rica refused to pay. On May 20, Conti leaked more than 670 gigabytes of data taken from Costa Rican government servers.

As CyberScoop reported on May 17, Chaves told local media he believed that collaborators within Costa Rica were helping Conti extort the government. Chaves offered no information to support this claim, but the timeline of Conti’s descent on Costa Rica is worth examining.

Most of Conti’s public communications about the Costa Rica attack have very clearly assigned credit for the intrusion to an individual or group calling itself “unc1756.” In March 2022, a new user by the same name registered on the Russian language crime forum Exploit.

A message Conti posted to its dark web blog on May 20.

On the evening of April 18, Costa Rica’s Ministry of Finance disclosed the Conti intrusion via Twitter. Earlier that same day, the user unc1756 posted a help wanted ad on Exploit saying they were looking to buy access to “special networks” in Costa Rica.

“By special networks I mean something like Haciendas,” unc1756 wrote on Exploit. Costa Rica’s Ministry of Finance is known in Spanish as the “Ministerio Hacienda de Costa Rica.” Unc1756 said they would pay $USD 500 or more for such access, and would work only with Russian-speaking people.

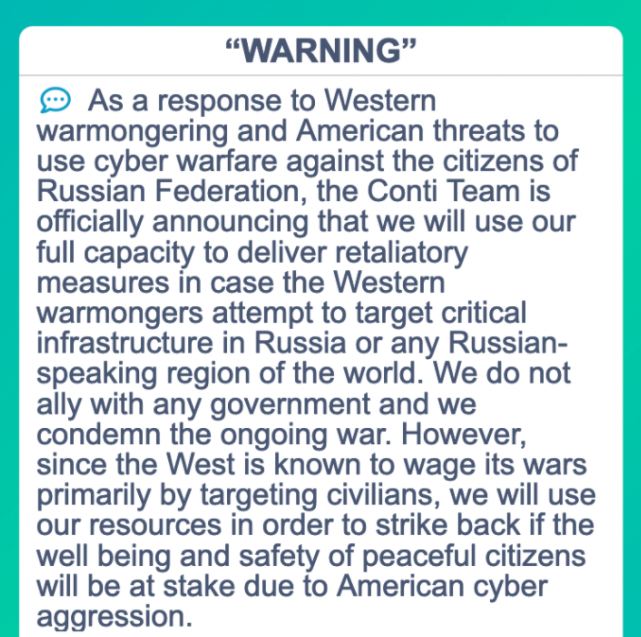

Experts say there are clues to suggest Conti and Hive are working together in their attacks on Costa Rica, and that the intrusions are tied to a rebranding effort by Conti. Shortly after Russia invaded Ukraine at the end of February, Conti declared its full support, aligning itself directly with Russia and against anyone who would stand against the motherland.

Conti’s threatening message this week regarding international interference in Ukraine.

Conti quickly deleted the declaration from its website, but the damage had already been done, and any favor or esteem that Conti had earned among the Ukrainian cybercriminal underground effectively evaporated overnight.

Shortly thereafter, a Ukrainian security expert leaked many months worth of internal chat records between Conti personnel as they plotted and executed attacks against hundreds of victim organizations. Those candid messages exposed what it’s like to work for Conti, how they undermined the security of their targets, as well as how the group’s leaders strategized for the upper hand in ransom negotiations.

But Conti’s declaration of solidarity with the Kremlin also made it increasingly ineffective as an instrument of financial extortion. According to cyber intelligence firm ADVIntel, Conti’s alliance with the Russian state soon left it largely unable to receive ransom payments because victim companies are being advised that paying a Conti ransom demand could mean violating U.S. economic sanctions on Russia.

“Conti as a brand became associated with the Russian state — a state that is currently undergoing extreme sanctions,” ADVIntel wrote in a lengthy analysis (PDF). “In the eyes of the state, each ransom payment going to Conti may have potentially gone to an individual under sanction, turning simple data extortion into a violation of OFAC regulation and sanction policies against Russia.”

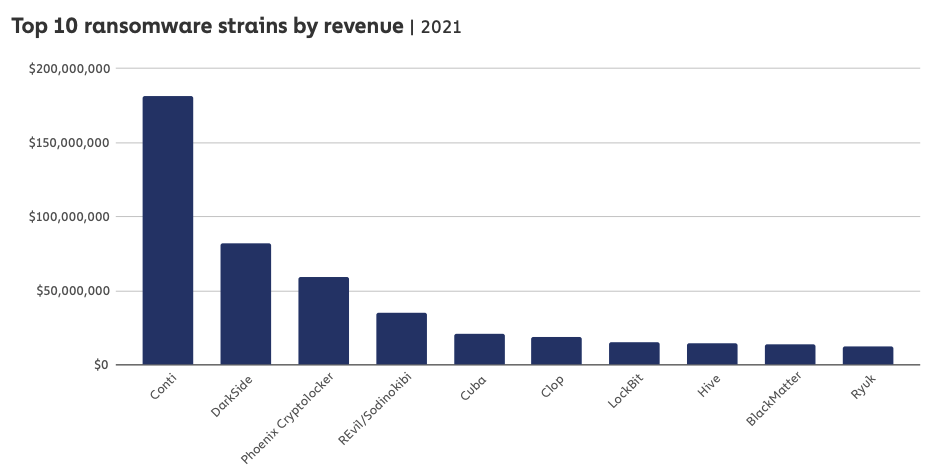

Conti is by far the most aggressive and profitable ransomware group in operation today. Image: Chainalysis

ADVIntel says it first learned of Conti’s intrusion into Costa Rican government systems on April 14, and that it has seen internal Conti communications indicating that getting paid in the Costa Rica attack was not the goal.

Rather, ADVIntel argues, Conti was simply using it as a way to appear publicly that it was still operating as the world’s most lucrative ransomware collective, when in reality the core Conti leadership was busy dismantling the crime group and folding themselves and top affiliates into other ransomware groups that are already on friendly terms with Conti.

“The only goal Conti had wanted to meet with this final attack was to use the platform as a tool of publicity, performing their own death and subsequent rebirth in the most plausible way it could have been conceived,” ADVIntel concluded.

ADVIntel says Conti’s leaders and core affiliates are dispersing to several Conti-loyal crime collectives that use either ransomware lockers or strictly engage in data theft for ransom, including AlphV/BlackCat, AvosLocker, BlackByte, HelloKitty, Hive, and Karakurt.

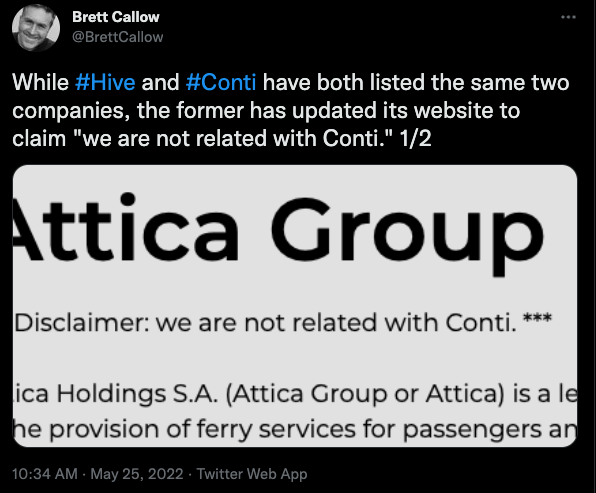

Still, Hive appears to be perhaps the biggest beneficiary of any attrition from Conti: Twice over the past week, both Conti and Hive and claimed responsibility for hacking the same companies. When the discrepancy was called out on Twitter, Hive updated its website to claim it was not affiliated with Conti.

Conti and Hive’s Costa Rican exploits mark the latest in a string of recent cyberattacks against government targets across Latin America. Around the same time it hacked Costa Rica in April, Conti announced it had hacked Peru’s National Directorate of Intelligence, threatening to publish sensitive stolen data if the government did not pay a ransom.

But Conti and Hive are not alone in targeting Latin American victims of late. According to data gathered from the victim shaming blogs maintained by multiple ransomware groups, over the past 90 days ransom actors have hacked and sought to extort 15 government agencies in Brazil, nine in Argentina, six in Columbia, four in Ecuador and three in Chile.

A recent report (PDF) by the Inter-American Development Bank suggests many Latin American countries lack the technical expertise or cybercrime laws to deal with today’s threats and threat actors.

“This study shows that the Latin American and Caribbean (LAC) region is not sufficiently prepared to handle cyberattacks,” the IADB document explains. “Only 7 of the 32 countries studied have a critical infrastructure protection plan, while 20 have established cybersecurity incident response teams, often called CERTs or CSIRTs. This limits their ability to identify and respond to attacks.”

from Krebs on Security https://ift.tt/aHXp9Sz

via IFTTT

New research finds a rise in TCP acknowledgement (ACK) DDoS attacks, which rely on a smaller amount of traffic to disrupt targets.

from Dark Reading https://ift.tt/zUyjdkH

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Broadcom Corporation, la empresa estadounidense que desarrolla semiconductores utilizados en diversos equipos de telecomunicaciones, anunció la adquisición de VMware, empresa de TI que ofrece varios productos propietarios relacionados con la virtualización de arquitecturas x86, por 61.000 millones de dólares en efectivo y acciones.

VMware domina el mercado del llamado software de virtualización, que permite a los clientes empresariales ejecutar múltiples aplicaciones en sus servidores. Esta actividad comenzó a disminuir a medida que las empresas encontraron nuevas herramientas para operar a través de la computación en la nube, lo que llevó a VMware a buscar nuevas ofertas, incluso a través de una asociación con Amazon.

(adsbygoogle = window.adsbygoogle || []).push({});

El cambio de Broadcom al software comenzó después de que su oferta para adquirir el gigante de chips móviles Qualcomm fuera bloqueada por el ex presidente de los Estados Unidos, Donald Trump, en 2018 por motivos de seguridad nacional. La adquisición es la segunda más grande anunciada a nivel mundial en lo que va del año, justo detrás del acuerdo de Microsoft por 68.700 millones de dólares para comprar el fabricante de videojuegos Activision Blizzard.

La oferta de 142,50 dólares en efectivo o 0,2520 acciones de Broadcom por cada acción de VMware representa una prima de casi el 49 % con respecto al último cierre de las acciones antes de que se informara por primera vez sobre las negociaciones del acuerdo el 22 de mayo. Broadcom también asumirá $ 8 mil millones de la deuda neta de VMware.

Las acciones del fabricante de chips cerraron con una subida del 3,5% y las de VMware del 3,1%. El presidente ejecutivo de Broadcom, Hock Tan, quien convirtió a su compañía en uno de los fabricantes de microchips más grandes del mundo a través de adquisiciones, ahora está aplicando su método comercial al sector del software.

(adsbygoogle = window.adsbygoogle || []).push({});

De un solo golpe, el acuerdo casi triplicará los ingresos por software de Broadcom, que representarán alrededor del 45% de sus ventas totales. Según Daniel Newman, analista de Futurum Research, con la adquisición de VMware, Broadcom será reconocida instantáneamente como un jugador importante en la industria del software.

«Tener algo como VMware… abrirá una cantidad significativa de puertas que su cartera actual probablemente no les abra», agregó Newman. El acuerdo llega en un momento en que la administración Biden está presionando por una mayor competencia en todos los sectores, desde la agricultura hasta la tecnología.

Broadcom ya ha obtenido compromisos de un consorcio de bancos por $32 mil millones en financiamiento de deuda. VMware, que dijo que la oferta no fue solicitada, podrá solicitar ofertas de postores rivales durante 40 días como parte del acuerdo. Si VMware elige otra oferta después de que haya transcurrido ese tiempo, la empresa tendrá que pagar a Broadcom 1500 millones de dólares en concepto de indemnización por despido. En cambio, si decide optar por otra oferta antes de que finalice este plazo, deberá pagar una indemnización de 750 millones de dólares.

Las dos compañías también publicaron sus resultados trimestrales, con Broadcom pronosticando ingresos para el tercer trimestre mejores de lo esperado, mientras que VMware suspendió su perspectiva para todo el año debido a la adquisición pendiente. El directorio de Broadcom también autorizó un nuevo programa de recompra de acciones de hasta $10 mil millones.

Miguel dell, presidente de la junta directiva de VMware, dijo:

(adsbygoogle = window.adsbygoogle || []).push({});

«Junto con Broadcom,vmwareestará aún mejor posicionada para ofrecer soluciones valiosas e innovadoras a aún más de las empresas más grandes del mundo. Este es un momento histórico paravmwarey brinda a nuestros accionistas y empleados la oportunidad de participar en una ventaja significativa».

Desde entonces, Broadcom compró la compañía de software empresarial CA Technologies por $18,900 millones y adquirió la división de seguridad de Symantec Corp por $10,700 millones. También exploró la adquisición de la empresa de software de análisis SAS Institute Inc, pero no dio seguimiento a una oferta. Broadcom luego redujo los costos de las empresas adquiridas.

Se espera que la transacción agregue aproximadamente $ 8.5 mil millones del EBITDA proforma de la adquisición dentro de los tres años posteriores al cierre. Pro forma para el año fiscal 2021 de cada empresa, se espera que los ingresos por software representen aproximadamente el 49 % de los ingresos totales de Broadcom.

Finalmente, si estás interesado en poder conocer más al respecto sobre la nota, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/jlNJzxA

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Hace poco Canonical anuncio mediante una publicación de blog que ha comenzado a abordar los problemas de rendimiento con el paquete Snap de Firefox que se ofrecía de forma predeterminada en Ubuntu 22.04 en lugar del paquete deb normal.

La principal insatisfacción de los usuarios se debe a la lentitud del lanzamiento de Firefox. Por ejemplo, en una computadora portátil Dell XPS 13, el primer lanzamiento de Firefox después de la instalación toma 7.6 segundos, en una computadora portátil Thinkpad X240 toma 15 segundos y en una placa Raspberry Pi 400 toma 38 segundos. Los reinicios se completan en 0,86, 1,39 y 8,11 segundos, respectivamente.

(adsbygoogle = window.adsbygoogle || []).push({});

Ubuntu Desktop tiene como objetivo ofrecer un sistema operativo de código abierto, disponible para todos, que simplemente funcione para lo que necesiten. Con Ubuntu 22.04 LTS , creemos que estamos más cerca que nunca de lograr ese objetivo. Sin embargo, como siempre, todavía hay una serie de áreas que queremos mejorar para ofrecer una experiencia de usuario de la más alta calidad. Una de esas áreas es nuestro navegador predeterminado, Firefox , que pasó a distribuirse instantáneamente con Ubuntu 21.10.

Para entender esta decisión, quiero centrarme en la parte ‘simplemente funciona’ de mi declaración de apertura. El complemento de Firefox ofrece una serie de beneficios para los usuarios diarios de Ubuntu, así como una gama de otras distribuciones de Linux. Mejora la seguridad, brinda compatibilidad entre versiones y acorta el tiempo para que las mejoras de Mozilla lleguen a manos de los usuarios.

Durante el análisis del problema, se identificaron 4 razones principales para el inicio lento, cuya solución se le dará la atención principal:

La ejecución de Firefox desde el paquete snap también ha visto problemas ocasionales de rendimiento en el tiempo de ejecución, pero los desarrolladores de Ubuntu ya han preparado soluciones para mejorar el rendimiento.

Por ejemplo, a partir de Firefox 100.0, las optimizaciones de enlace en el tiempo (LTO) y las optimizaciones de creación de perfiles basadas en código (PGO) están habilitadas en la compilación. Para abordar los problemas de mensajería entre Firefox y los subsistemas externos, se preparó un nuevo portal de escritorio XDG y se está revisando el soporte para su inclusión en Firefox.

(adsbygoogle = window.adsbygoogle || []).push({});

Las razones para promover el formato snap para los navegadores son el deseo de simplificar el mantenimiento y unificar el desarrollo para las diferentes versiones de Ubuntu: el paquete deb requiere mantenimiento por separado para todas las ramas admitidas de Ubuntu y en consecuencia, la compilación y la prueba teniendo en cuenta las diferentes versiones del sistema, componentes y el paquete snap se puede formar inmediatamente para todas las ramas de Ubuntu.

Además, los empleados de Mozilla mantienen el paquete snap de Firefox que se ofrece en Ubuntu, es decir, se forma de primera mano sin intermediarios. La distribución snap también aceleró la entrega de nuevas versiones del navegador a los usuarios de Ubuntu y permitió ejecutar Firefox en un entorno aislado creado con el mecanismo AppArmor para proteger aún más el resto del sistema de la explotación de vulnerabilidades en el navegador.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/a5TmMsh

via IFTTT

For the first time, CyberCatch’s SMBVR detected significant vulnerability to ‘session riding’ attacks among North American SMBs.

from Dark Reading https://ift.tt/d7Xz3Bx

via IFTTT

By BY SHIRA OVIDE

Will this meltdown permanently damage the tech world, or is this one more temporary blip?

Published: May 31, 2022 at 11:53AM

from NYT Technology https://ift.tt/ogsXta2

via IFTTT

El Gimp es una muy útil herramienta para crear la portada de nuestro ebook.

(adsbygoogle = window.adsbygoogle || []).push({});

En el artículo anterior comenté acerca de dos herramientas para crear un EPUB que siendo compatible con los dispositivos Kindle, nos permita participar del concurso literario de Amazon. En este artículo veremos cómo crearlo.

EPUB es un formato para publicación de libros electrónicos (Su nombre es el acrónimo en inglés para publicación electrónica= aunque las últimas versiones permiten interactividad y reproducción multimedia siempre que se visualice en un dispositivo compatible. Hay lectores para el formato en ordenadores tabletas, smartphones y dispositivos electrónicos.

(adsbygoogle = window.adsbygoogle || []).push({});

Como sucede con muchos de los cuasi monopolios del mundo de la tecnología, Amazon desechaba el estándar para imponer su propio formato. Y, como le sucedió a Microsoft en su momento, cuando el mercado cambió tuvo que aceptarlo. En realidad, es una aceptación a medias. No acepta EPUB en forma nativa, pero tanto para la publicación como para la lectura ofrece herramientas de conversión.

Esto es muy útil para crear nuestra publicación desde Linux ya que podemos visualizar si nuestro ebook es compatible con Kindle enviándolo a nuestra biblioteca desde la aplicación móvil.

Antes de seguir con las pautas de publicación, deberás tener en claro que no estoy enumerando la lista completa ya que me limito a aquellas que tienen que ver con la utilización de programas para Linux.

(adsbygoogle = window.adsbygoogle || []).push({});

El Programa de Publicación Directa de Amazon exige dos imágenes de portada; una para la web y otra interna para el libro. En el primer caso exige una imagen vertical en la que por cada 1600 píxeles de altura haya 1000 de anchura, el tamaño recomendado es de 2560×1600, pero se aceptan otros tamaños con los siguientes criterios:

No hay una indicación específica de parámetros para la imagen interna salvo que sea de gran tamaño y gran resolución. Podemos usar la misma portada que para la web.

Podemos crear la portada con El Gimp (Está en los repositorios)

Una vez que hayas creado la portada la puedes guardar pulsando en Archivo Exportar A y reemplazando .png por .jpg en el nombre del archivo. A continuación, pulsa en Exportar.

(adsbygoogle = window.adsbygoogle || []).push({});

Tanto el editor de libros de Calibre como Sigil te permiten agregar la portada necesidad de escribir código.

Amazon nos pide un índice de contenidos en formato HTML que debe estar al principio del libro y un archivo NCX que podrá verse en cualquier página.

Ambos programas generan el archivo NCX en forma automática. En cuanto al archivo HTML debemos respetar los siguientes parámetros:

El editor de libros de Calibre no incluye una herramienta de creación automática de la tabla de contenidos en formato HTML Hay que editar el código a mano por lo que le voy a dedicar un espacio en un próximo artículo. En Sigil podemos hacerlo de la siguiente forma:

En el próximo artículo continuaré explicando los parámetros y como aplicarlos.

from Linux Adictos https://ift.tt/9DsSz4B

via IFTTT

The live chats of the past are now in our pockets and inescapable. We need better boundaries.

from Gear Latest https://ift.tt/Sajzdrm

via IFTTT