Redragon Gaming Mouse – ‘REDRAGON_MOUSE.sys’ Denial-Of-Service (PoC)

from Exploit-DB.com RSS Feed https://ift.tt/3hXsI3k

via IFTTT

Redragon Gaming Mouse – ‘REDRAGON_MOUSE.sys’ Denial-Of-Service (PoC)

from Exploit-DB.com RSS Feed https://ift.tt/3hXsI3k

via IFTTT

WordPress Plugin 3DPrint Lite 1.9.1.4 – Arbitrary File Upload

from Exploit-DB.com RSS Feed https://ift.tt/3hZJm2d

via IFTTT

Gurock Testrail 7.2.0.3014 – ‘files.md5’ Improper Access Control

from Exploit-DB.com RSS Feed https://ift.tt/3m7UqvN

via IFTTT

Aunque se presentó oficialmente en China el pasado mes de agosto, fue la semana pasada cuando, por fin, Xiaomi anunció la llegada al mercado global de la Xiaomi Pad 5 y confirmó el precio y la fecha de disponibilidad que ya se habían filtrado: desde 399 euros y a partir del 23 de septiembre.

El día ha llegado y la nueva tablet de Xiaomi ya puede reservarse en España. Lo mejor de todo es que todos aquellos que la adquieran durante los primeros días, obtendrán un descuento de nada menos que 100 euros y una funda de regalo.

El que avisa no es traidor. Google Play Películas empezó a desaparecer de Smart TV y de Roku en el mes de junio y, ahora, lo empieza a hacer de nuestros móviles. La nueva app se llama Google TV, y supone la evolución de lo que, hasta ahora, había sido Play Películas.

Se trata de una aplicación renovada, que cambia al completo su interfaz y con la que podremos buscar y descubrir nuevos contenidos para ver en streaming o bien descargadas en la propia app. Te contamos cómo se está produciendo el cambio y lo que conlleva.

(adsbygoogle = window.adsbygoogle || []).push({});

La Fundación Linux ha dado a conocer la nueva edición 2021 de su Informe anual de trabajos open source, que tiene como objetivo educar a ambos lados del proceso de contratación de TI sobre las tendencias actuales.

Este nuevo informe detalla con precisión muchos de sus hallazgos, afirmando que «la brecha de talento que existía antes de la pandemia ha empeorado debido a la aceleración de la adopción del trabajo remoto nativo en la nube que se ha convertido en la corriente principal».

(adsbygoogle = window.adsbygoogle || []).push({});

La edición 2021 del «Open Source Jobs Report» se publicó en colaboración con edX, el proveedor líder de cursos masivos abiertos en línea (MOOC). En esta encuesta de 200 gerentes de contratación técnica y 750 profesionales de código abierto, edX y la Fundación Linux encontraron que la demanda de los mejores trabajadores de código abierto es mayor que nunca.

Además, el 92% de los gerentes luchan por encontrar suficiente talento, y muchos de ellos también luchan por retener empleados con experiencia en código abierto.

La Fundación Linux encuestó a los participantes del estudio para averiguar qué habilidades, y qué puntos de CV amigables con los recursos humanos, tienen más demanda.

(adsbygoogle = window.adsbygoogle || []).push({});

Según el informe, los requisitos de títulos universitarios tienden a disminuir, pero los requisitos de certificación de TI y/o las preferencias tienden a aumentar y por primera vez, las habilidades «nativas de la nube» (como la administración de Kubernetes) tienen más demanda que las habilidades tradicionales de Linux.

La dificultad para las empresas es, como indican el 92% de los directivos, encontrar suficiente talento, pero también retener el talento existente frente a una competencia feroz. Esto es especialmente cierto para las habilidades para desarrollar y operar aplicaciones «nativas de la nube».

El nativo de la nube encabeza la lista de habilidades requeridas, con más del 46% de los gerentes de contratación que buscan personas con habilidades de Kubernetes. Y como se indicó anteriormente, esta es la primera vez en la historia de la encuesta que la Fundación observa esta tendencia.

(adsbygoogle = window.adsbygoogle || []).push({});

“El talento de código abierto tiene una gran demanda, lo que alienta a los profesionales más experimentados a buscar nuevas oportunidades mientras los gerentes de contratación luchan por los candidatos más deseables”, dijo Jim Zemlin, director ejecutivo de la Fundación Linux.

“Para los talentos que buscan las mejores trayectorias profesionales, es evidente que la computación en la nube nativa, DevOps, Linux y la seguridad ofrecen las oportunidades más prometedoras”, agregó. De hecho, la encuesta también reveló que DevOps se ha convertido en el método estándar para el desarrollo de software.

Prácticamente todos los profesionales de código abierto (88%) informan que utilizan prácticas de DevOps en su trabajo, un aumento del 50% con respecto a hace tres años. En otras palabras, es DevOps todo el tiempo.

Según las conclusiones del informe de este año, la discriminación se ha convertido en un problema mayor. Alrededor del 18% de los profesionales del código abierto en la actualidad dicen que han sido discriminados o no se sienten bienvenidos en la comunidad.

Eso es un aumento del 125% en los últimos tres años. También existe una brecha entre lo que los empleadores creen que están haciendo en lo que respecta a la diversidad y lo que ven los empleados. Casi todos los empleadores (98%) dicen que fomentan de manera proactiva la diversidad en la contratación, en comparación con el 88% el año pasado y el 79% hace tres años.

Sin embargo, solo el 76% de los empleados cree que su empresa está haciendo un esfuerzo para contratar una fuerza laboral más diversa. Pero es muy revelador que menos empresas estén reclutando activamente a personas subrepresentadas desde el informe del año pasado. Esta caída significa que, si bien los gerentes de contratación se felicitan a sí mismos, son menos los que buscan activamente a personas subrepresentadas y las alientan a postularse.

Finalmente, la Fundación cree que dado que las empresas buscan desesperadamente talento de software libre, aquellos que no están dispuestos a contratar al mejor talento, independientemente de su raza, religión, ubicación, orientación sexual, etc.

Fuente: https://www.linuxfoundation.org/

from Linux Adictos https://ift.tt/3AyWjYk

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Hace pocos dias Google dio a conocer mediante una publicación de blog la noticia de la liberación del código fuente del proyecto HIBA (Host Identity Based Authorization), que propone la implementación de un mecanismo de autorización adicional para organizar el acceso de los usuarios a través de SSH en relación con los hosts (comprobando si se permite o no el acceso a un recurso específico al realizar la autenticación utilizando claves públicas).

La integración con OpenSSH se proporciona especificando el controlador HIBA en la directiva AuthorizedPrincipalsCommand en /etc/ssh/sshd_config. El código del proyecto está escrito en C y se distribuye bajo la licencia BSD.

(adsbygoogle = window.adsbygoogle || []).push({});

HIBA utiliza mecanismos de autenticación estándar basados en certificados OpenSSH para una gestión flexible y centralizada de la autorización del usuario en relación con los hosts, pero no requiere cambios periódicos en los archivos authorized_keys y authorized_users en el lado de los hosts a los que está conectado.

En lugar de almacenar una lista de claves públicas válidas y condiciones de acceso en archivos autorizados (claves | usuarios), HIBA integra la información de enlace del host directamente en los propios certificados. En particular, se han propuesto extensiones para certificados de host y certificados de usuario, que almacenan parámetros de host y condiciones para otorgar acceso de usuario.

Si bien OpenSSH proporciona muchos métodos, desde una simple contraseña hasta el uso de certificados, cada uno de ellos por sí solo presenta desafíos.

Comencemos por aclarar la diferencia entre autenticación y autorización . La primera es una forma de demostrar que usted es la entidad que dice ser. Por lo general, esto se logra proporcionando la contraseña secreta asociada con su cuenta o firmando un desafío que demuestre que posee la clave privada correspondiente a una clave pública. La autorización es una forma de decidir si una entidad tiene permiso o no para acceder a un recurso, generalmente se realiza después de que ocurre la autenticación.

La verificación del lado del host se inicia llamando al controlador hiba-chk especificado en la directiva AuthorizedPrincipalsCommand. Este manejador decodifica las extensiones integradas en los certificados y, basándose en ellas, toma la decisión de otorgar o bloquear el acceso. Las reglas de acceso se definen de forma centralizada a nivel de la autoridad de certificación (CA) y se integran en los certificados en la etapa de su generación.

(adsbygoogle = window.adsbygoogle || []).push({});

En el lado del centro de certificación, hay una lista general de permisos disponibles (hosts a los que puede conectarse) y una lista de usuarios que pueden usar estos permisos. Se ha propuesto la utilidad hiba-gen para generar certificados con información integrada sobre permisos, y la funcionalidad necesaria para crear una autoridad de certificación se ha trasladado al script hiba-ca.sh.

Durante la conexión del usuario, las credenciales especificadas en el certificado son confirmadas por la firma digital de la autoridad de certificación, lo que permite que todas las verificaciones se realicen íntegramente en el lado del host de destino al que se realiza la conexión, sin contactar con servicios externos. La lista de claves públicas de la CA que certifica los certificados SSH se especifica mediante la directiva TrustedUserCAKeys.

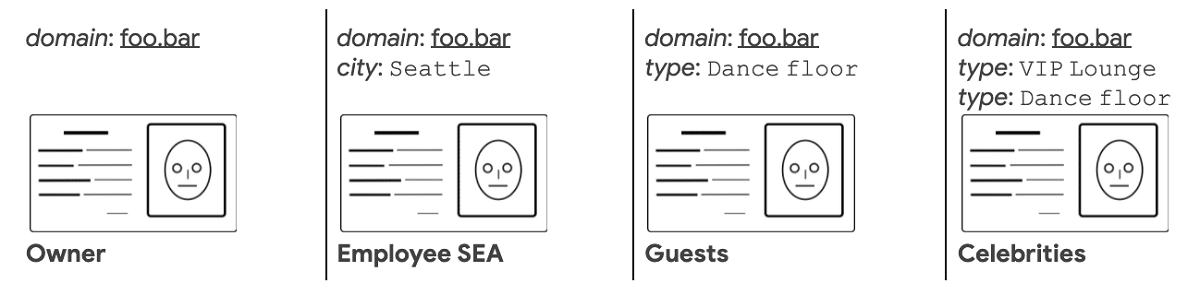

HIBA define dos extensiones para los certificados SSH:

La identidad HIBA, adjunta a los certificados de host, enumera las propiedades que definen a este host. Se utilizarán como criterio para otorgar acceso.

La concesión de HIBA, adjunta a los certificados de usuario, enumera las restricciones que un host debe cumplir para que se le conceda el acceso.

Además de la vinculación directa de usuarios a hosts, HIBA permite definir reglas de acceso más flexibles. Por ejemplo, los hosts se pueden asociar con información como la ubicación y el tipo de servicio, y al definir las reglas de acceso de los usuarios, permitir conexiones a todos los hosts con un tipo de servicio determinado oa los hosts en una ubicación específica.

Finalmente si estás interesado en conocer más al respecto sobre la nota, puedes consultar los detalles en el siguiente enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

from Linux Adictos https://ift.tt/3EKgDs3

via IFTTT

Misconfigurations of cloud resources can lead to various security incidents and ultimately cost your organization dearly. Here’s what you can do to prevent cloud configuration conundrums.

The post Plugging the holes: How to prevent corporate data leaks in the cloud appeared first on WeLiveSecurity

from WeLiveSecurity https://ift.tt/39uDYQi

via IFTTT

Ransomware is a special type of malware. Once it infected your computer, it encrypts all of your files and demands you pay a ransom if you want your files back. Be suspicious of any emails trying to trick you into opening infected attachments or click on malicious links, common sense is your best defense. In addition. backups are often the only way you can recover from ransomware.

from SANS Institute Security Awareness Tip of the Day https://ift.tt/3iD5Nvm

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Hace algunos dias los desarrolladores de OpenVPN dieron a conocer la noticia de que han introducido un módulo de kernel llamado «ovpn-dco» el cual tiene como principal tarea el acelerar significativamente el rendimiento de la VPN.

A pesar de que el módulo todavía se está desarrollando en la rama linux-next y tiene el estado de una experimental, ya ha alcanzado un nivel de estabilidad que hizo posible su uso para asegurar el funcionamiento de OpenVPN.

(adsbygoogle = window.adsbygoogle || []).push({});

En comparación con la configuración basada en la interfaz tun, el uso del módulo en el lado del cliente y del servidor con el uso del cifrado AES-256-GCM permitió un aumento de 8 veces en el rendimiento (de 370 Mbit/s a 2950 Mbit s).

Cuando se usa el módulo solo en el lado del cliente, el rendimiento se triplica para el tráfico saliente y no cambia para el tráfico entrante. Cuando se usa el módulo solo en el lado del servidor, el rendimiento se multiplica por 4 para el tráfico entrante y en un 35% para el tráfico saliente.

La seguridad es una de las cosas más importantes a considerar cuando está en línea. Cuanto más seguras estén sus comunicaciones en línea con cifrado, mejor. El cifrado de datos ha ralentizado la velocidad de la computación en el pasado, lo que ha mejorado con las CPU modernas. Pero podemos hacer más. OpenVPN acaba de introducir un nuevo desarrollo que aumentará la velocidad para sus usuarios al quedarse sin espacio del kernel: OpenVPN Data Channel Offload (DCO).

La aceleración se logra moviendo todas las operaciones de cifrado, procesamiento de paquetes y administración de canales al kernel de Linux, lo que elimina la sobrecarga asociada con el cambio de contexto, hace posible optimizar el trabajo al acceder directamente a las API internas del kernel y elimina la transferencia lenta de datos entre el kernel y el espacio de usuario. (el módulo realiza el cifrado, el descifrado y el enrutamiento sin enviar tráfico a un controlador en el espacio de usuario).

(adsbygoogle = window.adsbygoogle || []).push({});

Cabe señalar que el impacto negativo en el rendimiento de la VPN se debe principalmente a operaciones de cifrado que consumen muchos recursos y a los retrasos provocados por el cambio de contexto. Se utilizaron extensiones de procesador como Intel AES-NI para acelerar el cifrado, pero los cambios de contexto seguían siendo un cuello de botella antes de ovpn-dco.

Además de utilizar las instrucciones proporcionadas por el procesador para acelerar el cifrado, el módulo ovpn-dco también proporciona la división de las operaciones de cifrado en segmentos separados y su procesamiento en modo multiproceso, lo que hace posible utilizar todos los núcleos de CPU disponibles.

Para una VPN de espacio de usuario, como OpenVPN, la sobrecarga de cifrado y los cambios de contexto limitan las velocidades. Con las CPU modernas, la sobrecarga de cifrado ha mejorado a través de extensiones como Intel AES-NI, que a su vez mejora las velocidades para los usuarios de OpenVPN.

Pero la sobrecarga con cambios de contexto aún necesita ser abordada. A medida que aumentan las velocidades de Internet personal y comercial y las aplicaciones utilizan más ancho de banda, los usuarios esperan velocidades más rápidas con las comunicaciones en línea. Por lo tanto, el impacto de estos gastos generales se ha vuelto más notable.

De las limitaciones actuales que se mencionan de la implementación y que además se eliminarán en el futuro, solo se destacan los modos AEAD y ‘none’ (sin autenticación) y los cifrados AES-GCM y CHACHA20POLY1305.

Tambien se menciona que está previsto que el soporte de DCO se incluya en el lanzamiento de la versión de OpenVPN 2.6, previsto para el cuarto trimestre de este año. Actualmente, el módulo es compatible con el cliente Linux beta abierto OpenVPN3 y las compilaciones experimentales del servidor OpenVPN para Linux. También se está desarrollando un módulo similar ovpn-dco-win para el kernel de Windows.

(adsbygoogle = window.adsbygoogle || []).push({});

Finalmente si estás interesado en conocer más al respecto sobre la nota, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/3lRwsV7

via IFTTT