(adsbygoogle = window.adsbygoogle || []).push({});

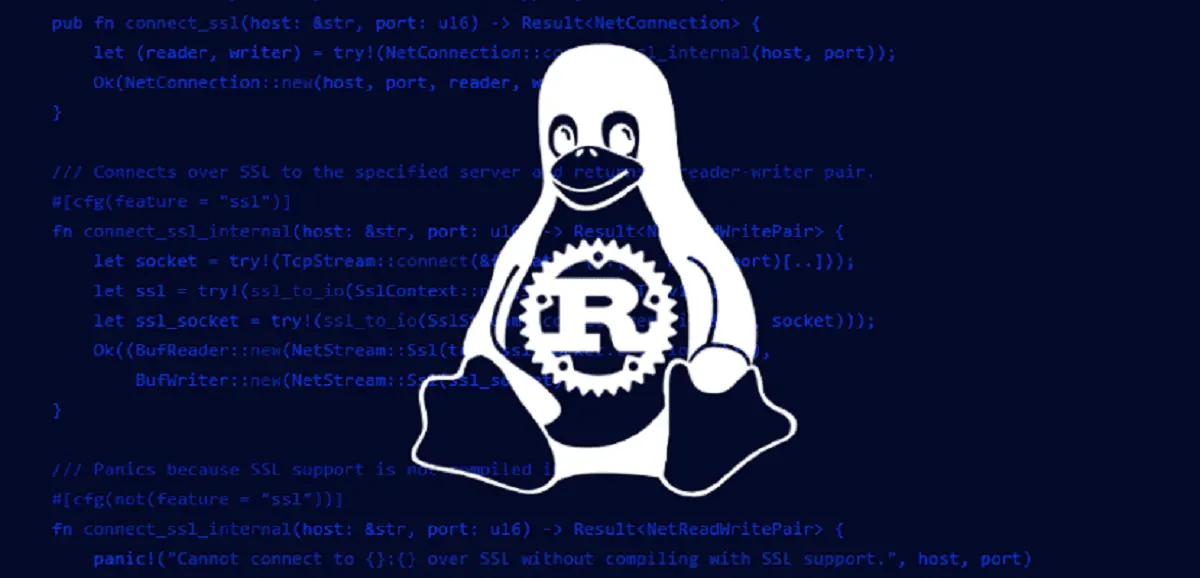

Josh Aas, director ejecutivo de la Internet Security Research Group (ISRG, organización matriz del proyecto Let’s Encrypt) dio a conocer la semana pasada mediante una publicación sus intenciones de apoyar a Miguel Ojeda (ingeniero en software y desarrollador del kernel de Linux), con el objetivo coordinar los esfuerzos para trasladar la infraestructura de software crítico a un código seguro para la memoria.

Y es que la ISRG ha proporcionado al destacado desarrollador Miguel Ojeda un contrato de un año para trabajar en Rust en Linux y otros esfuerzos de seguridad en tiempo completo.

(adsbygoogle = window.adsbygoogle || []).push({});

Según Miguel Ojeda, los beneficios de introducir el lenguaje Rust en el kernel de Linux superan los costos. Para el desarrollador, al usar Rust en el kernel de Linux, el nuevo código escrito en Rust tiene un riesgo reducido de errores de seguridad de la memoria, gracias a las propiedades del lenguaje Rust. El lenguaje Rust sería popular por su seguridad.

Los esfuerzos para hacer de Rust un lenguaje viable para el desarrollo del kernel de Linux comenzaron en la conferencia Linux Plumbers 2020, con la idea del propio Linus Torvalds.

Torvalds solicitó específicamente la disponibilidad del compilador de Rust en el entorno de compilación del kernel predeterminado para respaldar dichos esfuerzos, no para reemplazar todo el código fuente del kernel de Linux con equivalentes desarrollados por Rust, sino para permitir que el nuevo desarrollo funcione correctamente.

(adsbygoogle = window.adsbygoogle || []).push({});

Usar Rust para nuevo código en el kernel puede significar nuevos controladores de hardware o incluso reemplazar GNU Coreutils, reduce potencialmente la cantidad de errores ocultos en el kernel. Rust simplemente no permitirá que un desarrollador pierda memoria o cree la posibilidad de desbordamientos de búfer, las principales fuentes de rendimiento y problemas de seguridad en el código complejo de lenguaje C.

El nuevo contrato de Internet Security Research Group le otorga a Ojeda un salario de tiempo completo para continuar con el trabajo de seguridad de la memoria que ya estaba haciendo a tiempo parcial. El director ejecutivo de ISRG, Josh Aas, señala que el grupo ha trabajado en estrecha colaboración con el ingeniero de Google, Dan Lorenc, y que el apoyo financiero de Google es esencial para patrocinar el trabajo continuo de Ojeda.

«Los grandes esfuerzos para eliminar clases enteras de problemas de seguridad son las mejores inversiones a gran escala», dijo Lorenc, y agregó que Google está «encantado de ayudar a ISRG a respaldar el trabajo de Miguel Ojeda para mejorar la seguridad de la memoria del kernel para todos».

“El proyecto de seguridad de memoria Prossimo de ISRG tiene como objetivo coordinar los esfuerzos para mover la infraestructura de software crítico de Internet para proteger el código en la memoria. Cuando pensamos en el código más crítico para Internet hoy en día, el kernel de Linux encabeza la lista. Llevar la seguridad de la memoria al kernel de Linux es un gran trabajo, pero el proyecto Rust para Linux está dando grandes pasos. Nos complace anunciar que comenzamos a respaldar oficialmente este trabajo en abril de 2021 al proporcionar a Miguel Ojeda un contrato para trabajar en Rust para Linux y otros esfuerzos de seguridad a tiempo completo durante un año. Esto fue posible gracias al apoyo financiero de Google. Antes de trabajar con ISRG, Miguel estaba realizando este trabajo como un proyecto paralelo. Estamos felices de hacer nuestra parte para respaldar la infraestructura digital permitiéndole trabajar allí a tiempo completo.

“Trabajamos en estrecha colaboración con Dan Lorenc, ingeniero de software de Google para hacer posible esta colaboración.

El trabajo de Ojeda es el primer proyecto patrocinado bajo la bandera Prossimo del ISRG, pero no es el primer paso que la organización ha dado hacia una mayor seguridad de la memoria. Las iniciativas anteriores incluyen un módulo TLS seguro en memoria para el servidor web Apache, una versión segura en memoria de la utilidad de transferencia de datos curl and rustls, una alternativa segura en memoria a la omnipresente biblioteca de cifrado de red OpenSSL.

Como explica Josh Aas,

(adsbygoogle = window.adsbygoogle || []).push({});

“Aunque este es el primer esfuerzo de seguridad de la memoria que anunciamos bajo nuestro nuevo nombre de proyecto Prossimo, nuestro trabajo de seguridad de la memoria comenzó en 2020.y el servidor HTTP Apache , y para agregar mejoras a la biblioteca TLS de Rustls ”.

Fuente: https://www.memorysafety.org

from Linux Adictos https://ift.tt/3wZro5F

via IFTTT