(adsbygoogle = window.adsbygoogle || []).push({});

Después de un año de desarrollo se dio a conocer el lanzamiento de la nueva versión de Network Security Toolkit 34, la cual se ha actualizado su base a Fedora 34 junto con el kernel de Linux 5.12, además de que se incluyen una serie de mejoras y sobre todo las actualizaciones y correcciones de errores.

Para quienes desconocen de Network Security Toolkit, deben saber que esta es una distribución diseñada para analizar la seguridad de la red y monitorear su funcionamiento. Esta distribución de Linux incluye una gran selección de aplicaciones relacionadas con la seguridad de la red, por ejemplo: Wireshark, NTop, Nessus, Snort, NMap, Kismet, TcpTrack, Etherape, nsttracroute, Ettercap, un monitor de banda ancha de interfaz de red, un escáner de Segmento de Red ARP, un controlador de sesión para VNC, un servidor terminal basado en el manejo de monitoreo minicom de puerto serial y PSK de WPA.

(adsbygoogle = window.adsbygoogle || []).push({});

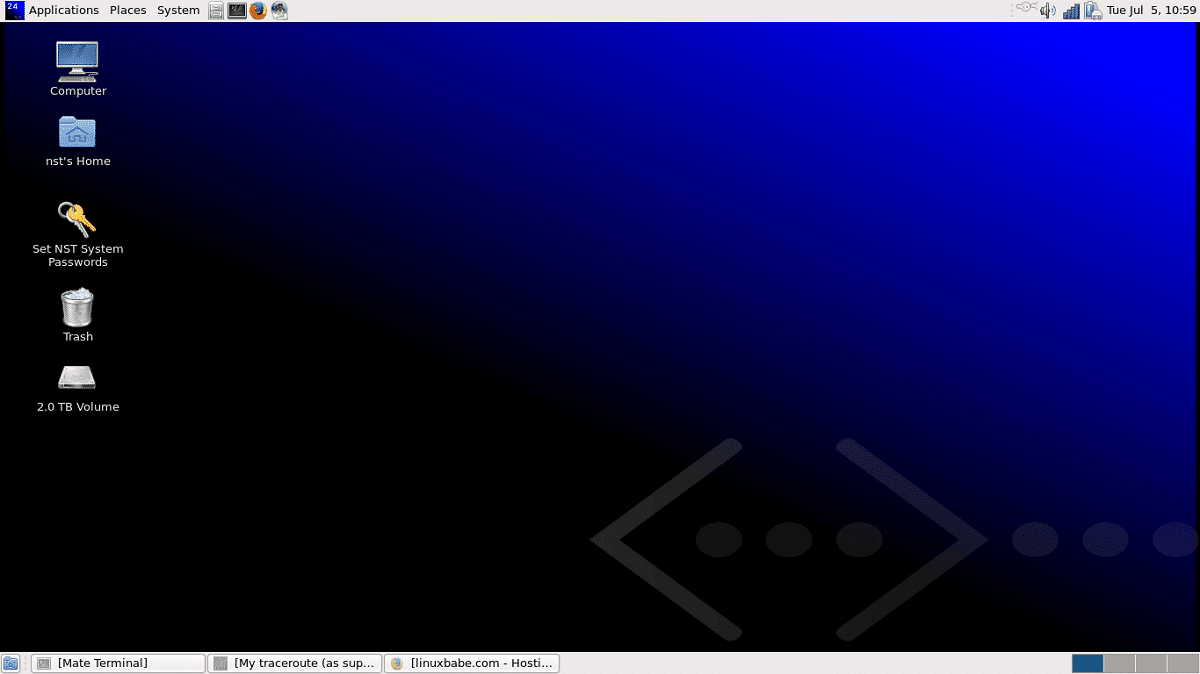

Para desarrolladores web, también hay una consola en JavaScript que contiene object library con funciones que ayudan al desarrollo de páginas web dinámicas. Muchas tareas que pueden ser llevadas a cabo dentro de la HSM están disponibles a través de una Interfaz de usuario llamada HSR GUI.

Para gestionar el proceso de verificación de seguridad y la automatización de llamadas de varias utilidades, se ha preparado una interfaz web especial, que también integra una interfaz web para el analizador de redes Wireshark, además de que el entorno gráfico de la distribución se basa en FluxBox.

Principales novedades de Network Security Toolkit 34

Tal y como se mencionó al principio en esta nueva versión la base del sistema se ha pasado a Fedora 34, junto con el kernel es Linux 5.12 el cual se ha actualizado a las últimas versiones suministradas como parte de la aplicación.

(adsbygoogle = window.adsbygoogle || []).push({});

En cuanto a los cambios específicos en la paquetería podremos encontrar la nueva utilidad integrada NST WUI basada en la web lft (utilidades alternativas de traceroute y whois, que admiten diferentes modos de rastreo de rutas, incluidas las basadas en TCP SYN/FIN y muestran información sobre los sistemas autónomos).

Tambien se destaca que se incluye el script etherapedump NST para extraer recursos de red de archivos XML de Etherape, además de que se proporciona la visualización del estado de transferencia de interfaces de red al modo «promiscuo», lo que permite analizar las tramas de la red de tránsito que no están dirigidas al sistema actual.

En la sección NST WUI para trabajar con Nmap, se agregaron opciones de escaneo para determinar los servicios DHCP y SMB y en la utilidad massdns para enviar consultas DNS en modo por lotes se ha agregado al widget NST Host Name Tools.

De los demás cambios que se destacan:

(adsbygoogle = window.adsbygoogle || []).push({});

- NST WUI agrega soporte para Ntopng REST API .

- NST WUI ofrece la capacidad de mostrar los resultados de un escaneo rápido de directorios en formato tabular.

- Se eliminó el antiguo menú de navegación de la página principal de NST WUI, que se mostraba en la columna de la izquierda.

- En NST WUI, se han agregado botones para copiar al portapapeles a las páginas con informes tabulares

Si quieres conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Descargar Network Security Toolkit 34

Para quienes estén interesados en poder probar esta distribución, podrán obtener la imagen iso del sistema la cual solamente está disponible en la arquitectura de x86_64 y la cual tiene un tamaño de 4.8 GB, desde el siguiente enlace.

La imagen la podrás grabar en un pendrive con ayuda de unetbootin el cual puedes obtener desde su sitio web oficial o en el caso de que uses alguna distribución de Linux, debes saber que la mayoría de cuenta con el paquete dentro de sus repositorios

Para instalar desde Debian y derivados:

sudo apt-get install unetbootin

En el caso de Red Hat, CentOS, Fedora o derivados:

sudo yum install unetbootin

Finalmente en el caso de Arch Linux:

sudo pacman -S install unetbootin

Además, tambien debes saber que existe un repositorio especial para Fedora que permite instalar todos los desarrollos creados dentro del proyecto NST en un sistema ya instalado.

from Linux Adictos https://ift.tt/3j7fEdd

via IFTTT