¿Buscas una aplicación para enviar dinero que sea fácil de utilizar y confiable? La encontrarás en esta lista.

from Tendencias – Digital Trends Español https://ift.tt/2nmiZqX

via IFTTT

¿Buscas una aplicación para enviar dinero que sea fácil de utilizar y confiable? La encontrarás en esta lista.

from Tendencias – Digital Trends Español https://ift.tt/2nmiZqX

via IFTTT

Hardware maker has issued an update to fix multiple critical privilege escalation vulnerabilities that have gone undetected since 2009.

from Dark Reading: https://ift.tt/3b39HZN

via IFTTT

Measures of programming speed, security, and automation have all significantly increased in the past year, GitLab’s latest survey finds.

from Dark Reading: https://ift.tt/3nYgQjD

via IFTTT

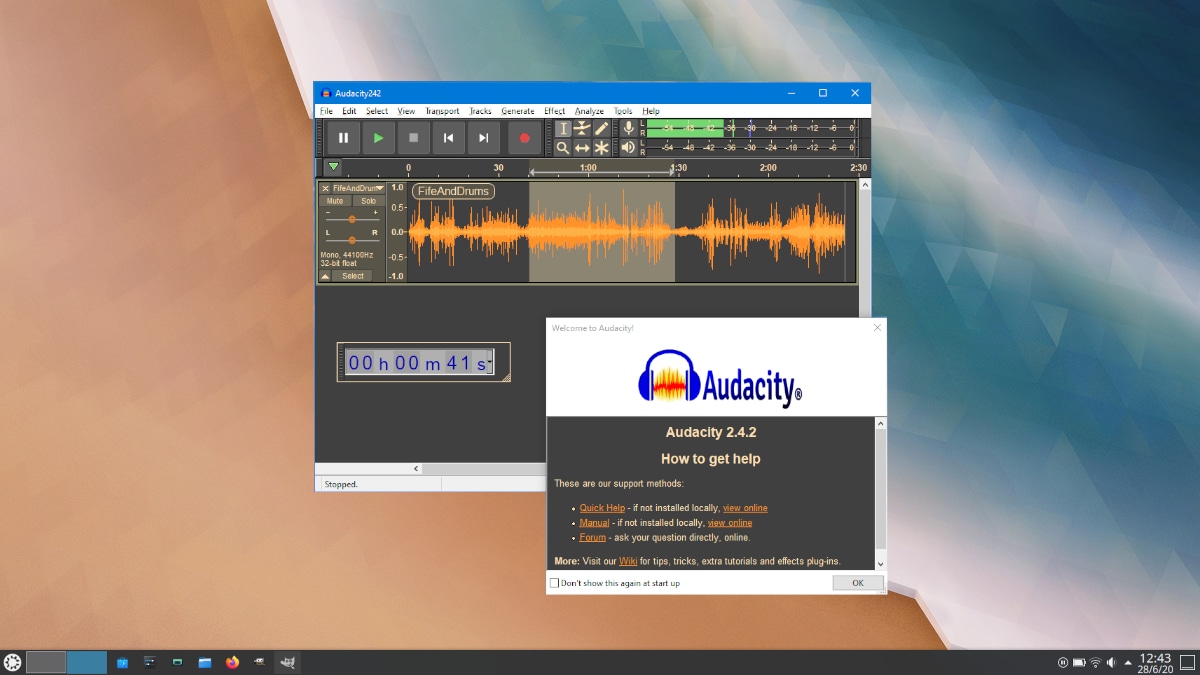

Audacity es uno de los editores de audio más conocidos en el mundo del código abierto y libre, además de ser uno de los más populares de Linux. Pues bien, la compañía MUSE Group, que ya posee el software de notación musical MuseScore y la comunidad Ultimate Guitar, ha anunciado la adquisición de Audacity, para seguir reforzándose en el mundo del software gratuito para audio.

Este cambio se ha podido ver en la web oficial de MUSE Group, pero no hay rastro de la noticia en la oficial del proyecto Audacity. Sea como sea, lo importante es que la adquisición supone que la propiedad de Audacity pasa ahora a este grupo, pero el programa seguirá siendo libre y gratuito, por lo que sus usuarios y la comunidad no tienen nada que temer.

Ultimate Guitar también pasaría a formar parte este grupo de esta misma manera, ya que esta plataforma sería fundada en 1998 por Eugeny Naidenov, y éste adquirió MuseScore en 2017 y pasaría a liderar la empresa MUSE Group. Por tanto, este otro nuevo movimiento es una progresión natural para seguir evolucionando como empresa y ser más completa en cuanto a las soluciones que pueden aportar.

El objetivo es seguir mejorando las soluciones para los músicos profesionales y amateur. Además, el grupo también aportará cosas positivas al propio proyecto de Audacity, ya que Naidenov anunció los planes para contribuir activamente en el proyecto, contratando desarrolladores y diseñadores senior para su contribuir. Y, parece, que los futuros cambios irán orientados a mejorar la interfaz sin afectar a UX (experiencia de usuario).

Habrá que esperar si las futuras versiones de Audacity tienen cambios importantes en su interfaz gráfica de usuario. Algo que no estaría mal para potenciarla un poco. Por el momento, puedes seguir disfrutando de la versión actual que puedes descargar desde su sitio oficial.

from Linux Adictos https://ift.tt/3ehGPiF

via IFTTT

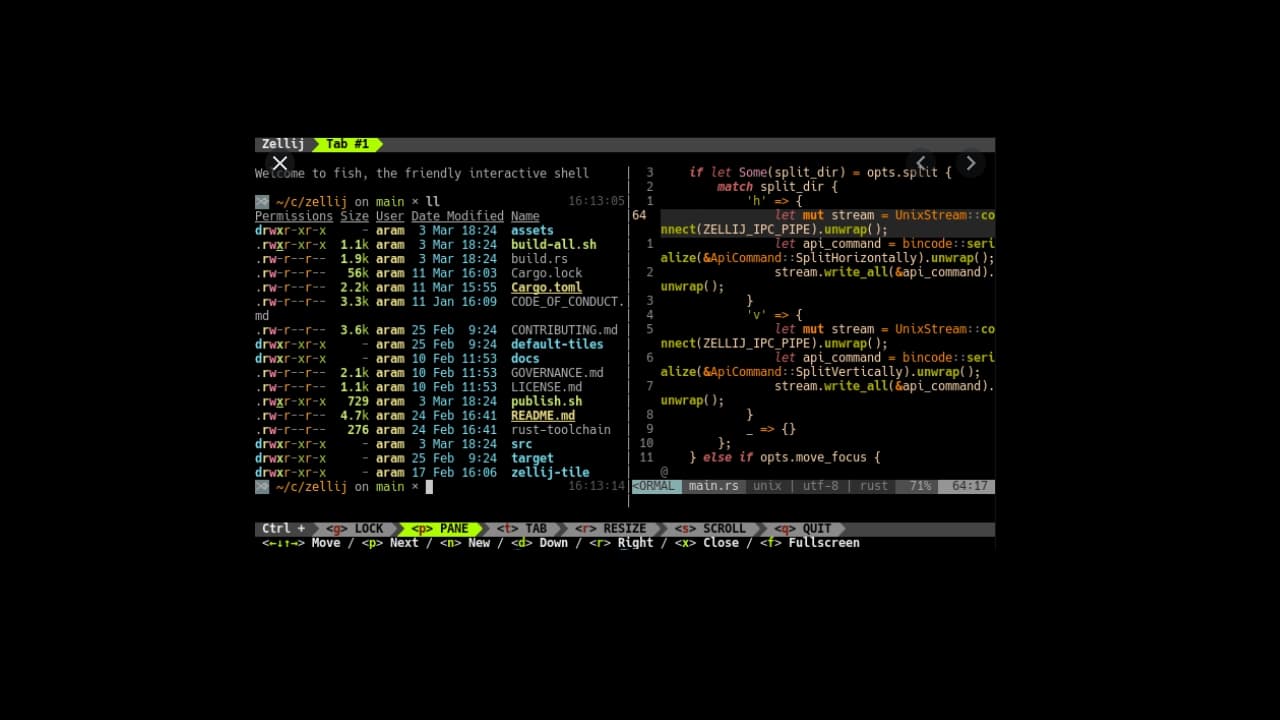

Muchas personas se conforman con el emulador de terminal de su entorno de escritorio. En cambio, cada vez son más que por comodidad o por las características de la administración que realizan a diario necesitan algo más que eso y se instalan un multiplexor del terminal como Zellij. Un interesante y nuevo proyecto escrito en Rust.

El lenguaje de programación de Mozilla está de moda, y ya muchos lo ven como el nuevo C. Además, es muy interesante desde el punto de vista de la seguridad. Por eso, se ha debatido incluso el hecho de que se pudiera emplear en ciertas partes del kernel Linux. Y cada vez está más presente en proyectos como este…

Otra de sus características más destacables es que tiene un sistema de diseño y complementos que se pueden ir agregando y que se pueden crear en cualquier idioma que se pueda compilar con WebAssembly.

Pues bien, Zellij, además de usar ese lenguaje, también te aporta un gran espacio de trabajo desde el terminal y multiplexor, como lo hacen tmux y similares. Además, está disponible tanto para sistemas operativos macOS como para GNU/Linux, aunque por el momento está en estado Beta.

Sin embargo, es funcional y se puede usar para el día a día. Solo que hay que tener algo de paciencia si eventualmente existen algún problema. Además, también se echan de menos algunas características que aún no han sido implementadas, y que espero que pronto se incluyan.

En cuanto a su interfaz de usuario de Zellij, es muy fácil de usar, ligera, y posee una barra de estado en la zona inferior con los atajos de teclado disponibles y consejos de cómo usar la herramienta, aunque se puede desactivar si se quiere y está presente como un complemento más.

from Linux Adictos https://ift.tt/3uiTHKN

via IFTTT

Una pregunta que se repite mucho en grupos de usuarios, es la de con que distribución empezar o por cuál cambiar. A nivel de usuario doméstico lo único que se logra son respuestas basadas en preferencias personales ( o más frecuentemente en antipatías personales)

La realidad es que hoy por hoy, la mayoría de las distribuciones apuntan a hacer las cosas más fáciles al usuario, por lo que a la hora de elegir una lo que importará son las necesidades y características propias de quién vaya a instalarlas

Por lo tanto, es uno mismo el que tiene que encontrar su propia respuesta.

Habiendo dicho esto, vamos a proponer como guía un método de 5 pasos para encontrar la distribución Linux ideal.

Lo primero que necesitas es conseguir toda la información que puedas sobre las diferentes distribuciones Linux. Un buen punto de partida es Distrowatch. Su buscador es una excelente fuente de información sobre las distribuciones Linux disponibles. Eso si. Ignora su ranking porque suele ser bastante tendencioso.

Otra buena alternativa es Linuxtracker,en la que también puedes encontrar un listado de opciones disponibles.

Una vez que armaste una lista de distribuciones, comienza a investigar sobre cada una de sus características y comentarios sobre las mismas.

La información que recopilaste se puede dividir en dos clases; hechos y opiniones.

Los hechos incluyen información técnica como los requisitos de hardware, los errores conocidos, la interfaz gráfica o el porcentaje de consultas de usuarios respondidas. Las opiniones son eso, opiniones. Deberías ser capaz de diferenciar entre las ideologizadas (tal distribución no es software libre) las motivadas por encono y las fundamentadas.

Con el tema de las respuestas a las preguntas, suele variar según el sitio. En AskUbuntu, un sitio de preguntas y respuestas sobre Ubuntu parecen estar más interesados en el cumplimiento de la etiqueta que en ayudar. Pero, es muy raro que te surja una pregunta que Google no sea capaz de responder.

Decir que todas las distribuciones Linux son iguales es una exageración. Pero, si hablamos de las que están dirigidas al usuario doméstico, se parecen mucho.

En varias de ellas puedes encontrar el mismo escritorio y selección de programas pero, con un diferente gestor de paquetes

En este punto lo que puedes hacer es investigar los programas para ver cuales te pueden resultar más útiles obuscar capturas de pantallas de los distintos escritorios para ver con cuál te sentirías más cómodos.

El escritorio KDE utiliza las librerías gráficas QT, Mientras que GNOME, Mate, Budgie y XFCE utilizan las librerías GTK. Aunque las aplicaciones que utilizan una de las librerías pueden instalarse en un escritorio que utilice la otra sin una diferencia de rendimiento demasiado apreciable, puede que quieras utilizar esto como criterio para elegir un escritorio.

El formato de paquetes es un punto importante. Hoy por hoy la mayoría de las distribuciones admiten el formato Flatpak (preferido por la comunidad de desarrolladores) y Snap (Preferido por las empresas que tienen versiones de programas para Linux) Además cuentan con sus propios repositorios que usan algunos de los formatos tradicionales pero que no son intercambiables. Las distribuciones basadas en Arch Linux suelen tener una comunidad bastante activa que mantienen al día los repositorios, mientras que las derivadas de Ubuntu obtienen lo mismo en formato DEB a través del agregado de repositorios personalizados.

Una vez que redujiste la lista de distribuciones, llegó la hora de hacer una prueba de campo. Afortunadamente, esto puede hacerse sin modificar tu equipo.

Hay tres formas de hacer esto.

Si ya elegiste la distribución, el siguiente paso es instalarla en el disco junto a o en lugar de Windows. Recuerda tener copia de seguridad de los datos importantes y un medio de instalación de Windows. No olvides tener en cuenta estas recomendaciones.

from Linux Adictos https://ift.tt/3nL1sqB

via IFTTT

La comunidad de código abierto PINE64 dio a conocer hace ya varios dias el lanzamiento de InfiniTime 1.0, el cual es el firmware oficial del reloj inteligente PineTime en el cual se afirma que al equiparlo con la nueva versión de firmware convierte al reloj PineTime en un producto listo para los usuarios finales.

La lista de cambios señala un rediseño significativo de la interfaz, así como una mejora en el administrador de notificaciones y una solución para el controlador TWI, que anteriormente causaba bloqueos en los juegos.

El reloj PineTime se presentó en octubre de 2019 y ha evolucionado como un dispositivo compatible con PinePhone. En septiembre de 2020, se eligió el firmware gratuito InfiniTime, cuyo código se distribuye bajo la licencia GPLv3, como firmware predeterminado para PineTime.

El dispositivo está basado en el microcontrolador MCU NRF52832 (64 MHz) y está equipado con memoria Flash de sistema de 512KB, Flash de 4 MB para datos de usuario, RAM de 64KB, pantalla LCD de 1.3 pulgadas con una resolución de 240×240 píxeles, acelerómetro (usado como podómetro), sensor de frecuencia cardíaca y motor de vibración. La carga de la batería (180 mAh) es suficiente para 3-5 días de duración de la batería.

Como cualquier verdadero proyecto de código abierto, PineTime no se basa únicamente en una comunidad o un solo firmware. Hay muchos otros proyectos disponibles que se encuentran actualmente en desarrollo y todos merecen la atención de la base de usuarios. El firmware más avanzado entre los de la lista es probablemente Wasp-OS , el firmware Micropython. Proporciona muchas funcionalidades y es realmente fácil de usar y programar gracias al lenguaje Python.

También me gustaría destacar Pinetime-Lite, una bifurcación de InfiniTime de Joaquimorg. Joaquim agregó muchas características y mejoras agradables, y ya ha contribuido mucho de su trabajo a InfiniTime.

El firmware InfiniTime utiliza el sistema operativo en tiempo real FreeRTOS 10, la biblioteca de gráficos LittleVGL 7 y la pila Bluetooth NimBLE 1.3.0, mientras que el cargador de firmware se basa en MCUBoot.

El código de la interfaz de usuario está escrito en C++ e incluye funciones como un reloj (digital, analógico), un rastreador de actividad (monitor de frecuencia cardíaca y podómetro), que muestra notificaciones sobre eventos en un teléfono inteligente, una linterna, control de reproducción de música en un smartphone, mostrando instrucciones de un navegador, un cronómetro y dos juegos sencillos (Paddle y 2048).

A través de la configuración, se puede determinar la hora en que se apaga la pantalla, el formato de la hora, las condiciones de activación, cambiar el brillo de la pantalla, evaluar la carga de la batería y la versión del firmware.

Entre sus principales características destacan:

En cuanto a la actualización del firmware se menciona que este se puede actualizar a través de actualizaciones OTA transmitidas desde el teléfono inteligente a través de Bluetooth LE.

Por otra parte, en cuanto a la relación de la vinculación y control del reloj inteligente en dispositivos que no son de Pine, se menciona que en teléfonos inteligentes y computadoras se puede hacer uso de las aplicaciones Gadgetbridge para Android, Amazfish (para Sailfish y Linux) y Siglo (para Linux) para controlar el reloj.

Además también se menciona que existe el soporte experimental para WebBLEWatch, una aplicación web para sincronizar relojes de navegadores que admiten la API Web Bluetooth.

El autor del firmware recuerda que además de InfiniTime hay una serie de alternativas, por ejemplo, hay opciones de firmware basadas en Zephyr, Mynewt OS, MbedOS, TinyGo, WaspOS (basado en Micropython) y PinetimeLite (modificación extendida del firmware InfiniTime).

Finalmente para quienes estén interesados en poder conocer más al respecto sobre este nuevo firmware o dispositivo, pueden consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/2QSwxws

via IFTTT

Hace pocos dias fue presentada la actualización acumulativa de aplicaciones de abril (21.04) desarrollada por el proyecto KDE y en la cual a partir de esta versión, la suite de KDE consolidada ahora se publicará con el nombre de KDE Gear, en lugar de «KDE Applications».

En total, como parte de la actualización de abril, se han publicado versiones de 225 programas, bibliotecas y complementos. En esta página se puede encontrar información sobre la disponibilidad de Live ensamblados con nuevas versiones de aplicaciones.

Las capacidades del administrador de información personal de Kontact se han ampliado, cubriendo aplicaciones como un cliente de correo electrónico, un planificador de calendario, un administrador de certificados y una libreta de direcciones. Calendar Planner ahora puede enviar invitaciones a reuniones programadas y enviar alertas cuando cambia la hora de un evento.

El cliente de correo KMail agrega soporte para el estándar Autocrypt, que simplifica el cifrado de correspondencia a través de una configuración automática simple e intercambio de claves sin usar servidores de claves (la clave se transmite automáticamente en el primer mensaje enviado).

El backend de correo garantiza que se conserve la información sobre los remitentes de las cartas entrantes, incluso si el usuario no los ha agregado explícitamente a la libreta de direcciones. Los datos acumulados se utilizan para formular recomendaciones al completar la dirección en una nueva carta.

El desarrollo del itinerario KDE del asistente de viaje recibió mejoras y en la nueva versión se agrega la capacidad de determinar el estado de ascensores y escaleras mecánicas en el mapa de la estación, así como utilizar información de OpenStreetMap para obtener información sobre el tiempo de funcionamiento. Además, se proporciona la división en el mapa de tipos de puntos de alquiler de bicicletas (puede dejarlo en cualquier estacionamiento o necesita regresar al punto de partida).

También podremos encontrar mejoras en el administrador de archivos Dolphin, ya que se agregó la capacidad de descomprimir simultáneamente varios archivos. La interfaz tiene una animación suave de reagrupar iconos al dividir la ventana gráfica o cambiar el tamaño de la ventana. Al abrir nuevas pestañas, fue posible personalizar: abrir una pestaña inmediatamente después de la pestaña actual o al final de la lista.

Las herramientas integradas para trabajar con repositorios de Git, Mercurial y Subversion han agregado la definición del directorio raíz de la copia de trabajo del repositorio.

Siempre que se tenga la capacidad de cambiar el contenido de los menús contextuales, por ejemplo, el usuario puede eliminar elementos obviamente innecesarios. Siempre se puede encontrar una lista completa de configuraciones y opciones en el menú de hamburguesas que se muestra en la parte superior derecha de la ventana.

Elisa agrega soporte para reproducir archivos de audio en formato AAC y procesar listas de reproducción en formato .m3u8, incluida información sobre canciones, artistas y álbumes especificados en cirílico. Consumo de memoria optimizado al desplazarse y mejor integración de la versión móvil con la plataforma Android.

También se agregó soporte para el formato AV1 en el editor de video Kdenlive y hubo un cambio simplificado de la escala de las pistas arrastrando los controles deslizantes que aparecen en los extremos de la barra de desplazamiento horizontal.

En Konsole se ha agregado un modo deshabilitado de redistribución adaptativa de texto cuando se cambia el tamaño de la ventana. Además, proporcionó perfiles de clasificación por nombre, gestión de diálogos reciclados y perfiles de configuración, mayor visibilidad de la selección de texto, dada la oportunidad de seleccionar un editor externo, causado al hacer clic con Ctrl en el archivo de texto.

Kate ahora admite el desplazamiento mediante pantallas táctiles. Se agregó la capacidad de mostrar todas las notas TODO en el proyecto. Implementamos herramientas para realizar operaciones básicas en Git, como ver cambios.

Finalmente, esta nueva actualización estará llegando de manera gradual a las diferentes distribuciones de Linux, por lo que si aún no está disponible para tu distribución, deberás tener un poco de paciencia.

Aunque también, si ya quieres probar los cambios de esta actualización es posible probar los diferentes componentes por separado con ayuda de la tecnología de los paquetes de Flatpak.

En esta página se puede encontrar información sobre la disponibilidad de Live-assembly con nuevas versiones de aplicaciones.

from Linux Adictos https://ift.tt/3tp336M

via IFTTT

Después de seis meses de desarrollo se presentó el lanzamiento de la nueva versión del proyecto LLVM 12.0 compatible con GCC (compiladores, optimizadores y generadores de código) que compila programas en un código de bits intermedio de instrucciones virtuales similares a RISC (una máquina virtual de bajo nivel con un sistema de optimización multinivel).

En esta nueva versión podremos encontrar diversas mejoras y novedades, de las cuales podemos destacar un nuevo atributo de función «tune-cpu» para admitir -mtune como gcc, asi como también mejoras a las diferentes plataformas.

En esta nueva versión, podremos encontrar que el soporte para el juego de herramientas de compilación llvm-build escrito en Python se ha descontinuado, en lugar de lo cual el proyecto ha cambiado por completo al uso del sistema de compilación CMake.

El backend para la arquitectura AArch64 ha mejorado el soporte para la plataforma Windows: se proporciona la generación correcta de salida del ensamblador para los sistemas Windows de destino, se ha optimizado la generación de datos sobre llamadas de desenrollado (el tamaño de dichos datos se ha reducido en un 60%), se ha agregado la capacidad de crear datos de desenrollado utilizando las directivas seh.

Mientras que el backend de la arquitectura PowerPC incluye nuevas optimizaciones para implementaciones en bucle y en línea, mejoras en el soporte para procesadores Power10, soporte adicional para instrucciones MMA para manipular matrices y soporte mejorado para el sistema operativo AIX.

Para x86 se agrega soporte para procesadores AMD Zen 3, Intel Alder Lake e Intel Sapphire Rapids, así como instrucciones para procesadores HRESET, UINTR y AVXVNNI. Se eliminó el soporte para extensiones MPX (extensiones de protección de memoria) para verificar punteros contra los límites del área de memoria (esta tecnología no se ha utilizado ampliamente y ya se ha eliminado de GCC y clang). El ensamblador ha agregado soporte para los prefijos {disp32} y {disp8} y los sufijos .d32 y .d8 para controlar el tamaño del desplazamiento de operandos y transiciones. Se agregó un nuevo atributo «tune-cpu» para controlar la habilitación de optimizaciones de microarquitectura.

Otro de los cambios que se destaca es que se ha agregado un nuevo modo «-fsanitize=unsigned-shift-base» para detectar desbordamientos de enteros sin signo después de un desplazamiento de bits hacia la izquierda. Para el formato Mach-O (macOS), se implementa el soporte para las arquitecturas arm64, arm e i386, optimización en la etapa de vinculación (LTO) y desenrollado de pila cuando se manejan excepciones.

También se destaca un nuevo atributo de función «tune-cpu» que permite que las optimizaciones de microarquitectura se apliquen independientemente del atributo «target-cpu» o de la CPU TargetMachine que se utilizará para seleccionar el conjunto de instrucciones. Si el atributo no está presente, la CPU de ajuste seguirá a la CPU de destino.

Libc++ implementa nuevas características del estándar C++ 20 y comenzó a desarrollar características de la especificación C++ 2b, además de que se agregó soporte para ensamblar con deshabilitación de soporte para localización («-DLIBCXX_ENABLE_LOCALIZATION = OFF») y dispositivos para generar números pseudoaleatorios.

Mientras que de las mejoras para Clang 12, para la arquitectura AArch64, se han agregado nuevos indicadores del compilador «-moutline-atomics» y «-mno-outline-atomics» para habilitar y deshabilitar funciones de ayuda atómica como «__aarch64_cas8_relax». Dichas funciones en tiempo de ejecución determinan si hay soporte para Large System Extensions (LSE) y usan las instrucciones del procesador atómico proporcionadas o la reversión para usar instrucciones LL/SC (Load-link/store-conditional) para la sincronización.

El puntero ‘this’ ahora se procesa con comprobaciones no nulas y desreferenciables (N). La opción «-fdelete-null-pointer-checks» se puede utilizar para eliminar el atributo no nulo cuando se requieren valores nulos.

En Linux para las arquitecturas AArch64 y PowerPC, «-fasynchronous -wind-tables» está habilitado para generar tablas de llamadas de desenrollado, como en GCC.

En «#pragma clang loop vectorize_width» se agregó la capacidad de especificar las opciones «fija» (predeterminada) y «escalable» para seleccionar el método de vectorización.

En el servidor de almacenamiento en caché clangd (Clang Server) en Linux, el consumo de memoria durante el funcionamiento a largo plazo se reduce significativamente (se proporciona una llamada periódica a malloc_trim para devolver las páginas de memoria libres al sistema operativo).

Finalmente si estás interesado en conocer más al respecto sobre esta nueva versión, puedes consultar los detalles en el siguiente. enlace.

from Linux Adictos https://ift.tt/3aXBKtG

via IFTTT

When normal computer users fall into the nasty habit of recycling passwords, the result is most often some type of financial loss. When cybercriminals develop the same habit, it can eventually cost them their freedom.

Our passwords can say a lot about us, and much of what they have to say is unflattering. In a world in which all databases — including hacker forums — are eventually compromised and leaked online, it can be tough for cybercriminals to maintain their anonymity if they’re in the habit of re-using the same unusual passwords across multiple accounts associated with different email addresses.

The long-running Breadcrumbs series here tracks how cybercriminals get caught, and it’s mostly through odd connections between their online and offline selves scattered across the Internet. Interestingly, one of the more common connections involves re-using or recycling passwords across multiple accounts.

And yes, hackers get their passwords compromised at the same rate as the rest of us. Which means when a cybercrime forum gets hacked and its user databases posted online, it is often possible to work backwards from some of the more unique passwords for each account and see where else that password was used.

Of all the stories I’ve written here over the last 11 years, probably the piece I get asked most to recount is the one about Sergey “Fly” Vovnenko, a Ukrainian man who in 2013 hatched and executed a plan to buy heroin off the dark web, ship it to our house and then spoof a call to the police from one of our neighbors saying we were dealing drugs.

Fly was the administrator of a Russian-language identity theft forum at the time, and as a secret lurker on his forum KrebsOnSecurity watched his plan unfold in real time. As I described in a 2019 story about an interview Fly gave to a Russian publication upon his release from a U.S. prison, his propensity for password re-use ultimately landed him in Italy’s worst prison for more than a year before he was extradited to face charges in America.

Around the same time Fly was taking bitcoin donations for a fund to purchase heroin on my behalf, he was also engaged to be married to a young woman. But Fly apparently did not fully trust his bride-to-be, so he had malware installed on her system that forwarded him copies of all email that she sent and received.

But Fly would make at least two big operational security mistakes in this spying effort: First, he had his fiancée’s messages forwarded to an email account he’d used for plenty of cybercriminal stuff related to his various “Fly” identities.

Mistake number two was the password for his email account was the same as his cybercrime forum admin account. And unbeknownst to him at the time, that forum was hacked, with all email addresses and hashed passwords exposed.

Soon enough, investigators were reading Fly’s email, including the messages forwarded from his wife’s account that had details about their upcoming nuptials, such as shipping addresses for their wedding-related items and the full name of Fly’s fiancée. It didn’t take long to zero in on Fly’s location in Naples.

While it may sound unlikely that a guy so enmeshed in the cybercrime space could make such rookie security mistakes, I have found that a great many cybercriminals actually have worse operational security than the average Internet user.

Countless times over the years I’ve encountered huge tranches of valuable, dangerous data — like a botnet control panel or admin credentials for cybercrime forums — that were full of bad passwords, like password1 or 123qweasd (an incredibly common keyboard pattern password).

I suspect this may be because the nature of illicit activity online requires cybercrooks to create vast numbers of single- or brief-use accounts, and as such they tend to re-use credentials across multiple sites, or else pick very poor passwords — even for critical resources.

Regardless of their reasons or lack thereof for choosing poor passwords, it is fascinating that in terms of maintaining one’s operational security it actually benefits cybercriminals to use poor passwords in many situations.

For example, it is often the denizens of the cybercrime underground who pick crappy passwords for their forum accounts who end up doing their future selves a favor when the forum eventually gets hacked and its user database is posted online.

It really stinks that it’s mid-2021 and we’re still so reliant on passwords. But as long as that’s the case, I hope it’s clear that the smartest choice for all Internet users is to pick unique passwords for every site. The major Web browsers will now auto-suggest long, complex and unique passwords when users go to set up a new account somewhere online, and this is obviously the simplest way to achieve that goal.

Password managers are ideal for people who can’t break the habit of re-using passwords, because you only have to remember one (strong) master password to access all of your stored credentials.

If you don’t trust password managers and have trouble remembering complex passwords, consider relying instead on password length, which is a far more important determiner of whether a given password can be cracked by available tools in any timeframe that might be reasonably useful to an attacker.

In that vein, it’s safer and wiser to focus on picking passphrases instead of passwords. Passphrases are collections of multiple (ideally unrelated) words mushed together. Passphrases are not only generally more secure, they also have the added benefit of being easier to remember. Their main limitation is that countless sites still force you to add

Finally, there’s absolutely nothing wrong with writing down your passwords, provided a) you do not store them in a file on your computer or taped to your laptop, and b) that your password notebook is stored somewhere relatively secure, i.e. not in your purse or car, but something like a locked drawer or safe.

Further reading: Who’s Behind the GandCrab Ransomware?

from Krebs on Security https://ift.tt/3vHtTZb

via IFTTT