The private equity firm will buy Checkmarx from Insight Partners, which will continue to own a minority interest.

from Dark Reading: https://ift.tt/3a1ECU4

via IFTTT

The private equity firm will buy Checkmarx from Insight Partners, which will continue to own a minority interest.

from Dark Reading: https://ift.tt/3a1ECU4

via IFTTT

Móviles, tablets, ordenadores, videoconsolas… En estos días de cuarentena recurrimos a cualquier dispositivo tecnológico para pasar el tiempo en casa, ¡incluso hay muchos que han vuelto a sacar la Nintendo DS! Ahora que pasamos tanto tiempo utilizando estos dispositivos hay que prestar más atención que nunca a su limpieza, para la que puedes contar con la ayuda de gigantes como Samsung. Antes de la crisis del coronavirus, ya te recomendábamos

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

La entrada Cuánto tiempo puede sobrevivir el coronavirus en la pantalla de tu móvil, ratón, teclado o mando de videoconsola se publicó primero en Andro4all.

from Andro4all https://ift.tt/38TcFMO

via IFTTT

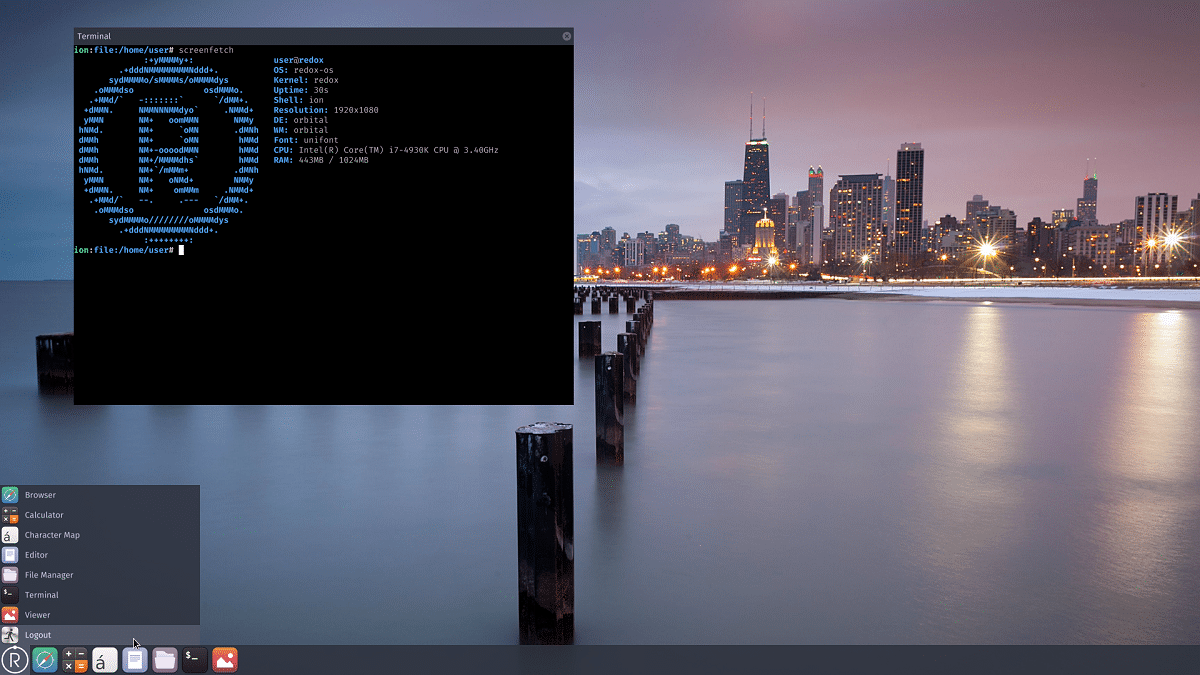

Los desarrolladores del sistema operativo Redox dieron a conocer hace poco que han introducido el nuevo administrador de paquetes pkgar, el cual se utilizara dentro del sistema.

Para quienes desconocen de Redox el cual es un sistema operativo que tiene como principal enfoque que su desarrollo sea utilizando el lenguaje Rust y el concepto de microkernel donde solo se proporciona la interacción entre los procesos y la administración de recursos a nivel del kernel y toda la otra funcionalidad se transfiere a las bibliotecas que pueden usar tanto el kernel como las aplicaciones de usuario.

(adsbygoogle = window.adsbygoogle || []).push({});

Como parte del proyecto, se está desarrollando un nuevo formato de paquete, una biblioteca con funciones de administración de paquetes y una herramienta de línea de comandos para crear y extraer una colección de archivos verificados criptográficamente.

(adsbygoogle = window.adsbygoogle || []).push({});

El formato pkgar no pretende ser universal y está optimizado teniendo en cuenta las características específicas del sistema operativo Redox OS.

El administrador de paquetes admite la verificación de la fuente mediante firma digital y control de integridad. Las sumas de verificación se calculan utilizando la función hash blake3. Se puede acceder a la funcionalidad de verificación de pkgar sin guardar realmente el archivo del paquete, manipulando solo la parte del encabezado.

(adsbygoogle = window.adsbygoogle || []).push({});

En particular, el paquete consta de un archivo de encabezado (.pkgar_head) y un archivo de datos (.pkgar_data). Se puede obtener un paquete de resumen completo correctamente firmado (.pkgar) simplemente adjuntando el archivo de encabezado al archivo de datos.

El archivo de encabezado contiene sumas de verificación separadas para el encabezado y estructuras con parámetros del archivo de datos, así como una firma digital para verificar el paquete.

El archivo de datos incluye una lista secuencial de todos los archivos y directorios suministrados en el paquete. Antes de cada elemento de datos hay una estructura con metadatos, que incluye una suma de verificación para los datos en sí, el tamaño, los derechos de acceso, la ruta relativa del archivo a instalar y el desplazamiento de los parámetros del siguiente elemento de datos.

Si durante el proceso de actualización los archivos individuales no han cambiado y la suma de verificación coincide, entonces se omiten y no se descargan.

Se puede verificar la integridad de la fuente obteniendo solo el archivo de encabezado y la exactitud del archivo de datos seleccionado cargando solo las estructuras con los parámetros de este archivo y asegurándose de que coincidan con la suma de verificación verificada en el archivo de encabezado.

Directamente, los datos en sí pueden verificarse después de descargarlos, utilizando la suma de verificación de la estructura con los parámetros que preceden a los datos.

Inicialmente, los paquetes implican la posibilidad de un ensamblaje repetible, lo que implica que crear un paquete para un directorio específico siempre conduce a la formación de un paquete idéntico. Después de la instalación, solo se guardan los metadatos en el sistema, lo cual es suficiente para reconstruir el paquete a partir de los datos instalados (la composición del paquete, las sumas de verificación, las rutas y los derechos de acceso están disponibles en los metadatos).

Los principales objetivos de pkgar:

from Linux Adictos https://ift.tt/2WhoPfC

via IFTTT

Attackers continue to focus on web and application frameworks, such as Apache Struts and WordPress, fighting against a decline in vulnerabilities, according to an analysis.

from Dark Reading: https://ift.tt/3aUlWW6

via IFTTT

Muy probablemente, ahora mismo estés en casa leyendo esto, ya que el coronavirus además de provocar la cancelación del Mobile World Congress y algunos eventos más, ha hecho que la gran mayoría de españoles tengamos que guardar cuarentena en casa para evitar contagios. Te recomendamos | Por qué hay que limpiar el móvil con frecuencia por el coronavirus, y cómo desinfectarlo Y ahora, por culpa de este virus resulta que

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

La entrada Dos semanas sin salir de casa: el mejor momento para comprar un Kindle se publicó primero en Andro4all.

from Andro4all https://ift.tt/3aZMPrF

via IFTTT

En la conferencia LibrePlanet 2020 que se realizó en línea este año debido a la pandemia de coronavirus de este año, se realizó una ceremonia virtual de premiación para anunciar a los ganadores de los Free Software Awards 2019 anuales.

Estos son establecidos por la Free Software Foundation (FSF) y otorgados a las personas que hicieron la contribución más significativa en el desarrollo de software libre, así como proyectos libres socialmente significativos. Los registros conmemorativos y las cartas entregadas en la ceremonia se enviaron por correo a los ganadores.

(adsbygoogle = window.adsbygoogle || []).push({});

(adsbygoogle = window.adsbygoogle || []).push({});

El premio a la promoción y desarrollo de software libre fue otorgado a Jim Meyering que actualmente se encarga de mantener la utilidad GNU Coreutils, que incluye los servicios públicos tales como especie, cat, chmod, chown, chroot, cp, date, dd, echo, hostname, id, ln, ls, etc. Jim también es uno de los principales desarrolladores de autotools y el creador de Gnulib, que ha hecho un gran trabajo al unificar el código de tipo típico de los proyectos GNU.

(adsbygoogle = window.adsbygoogle || []).push({});

En la nominación otorgada a proyectos que han traído beneficios significativos a la sociedad y contribuido a la solución de problemas sociales importantes, el premio fue otorgado al proyecto Let’s Encrypt, que apoya un centro de certificación sin fines de lucro controlado por la comunidad y proporciona certificados de forma gratuita.

Let’s Encrypt tuvo un impacto significativo en la transición de Internet al uso generalizado del tráfico encriptado en la Web y puso HTTPS a disposición de todos.

Utilizando el cifrado, Let’s Encrypt logró resolver un problema que parecía irresoluble debido al interés comercial en la infraestructura existente. Según Josh Aas, jefe de Let’s Encrypt, la libertad no es posible sin respetar la confidencialidad. Como la vida de muchas personas gira en torno a la Web,

En 2020, también hubo una nueva nominación por la destacada contribución de un nuevo participante al desarrollo de software libre, que se otorgó a los principiantes, cuya primera contribución mostró un marcado compromiso con el movimiento del software libre.

El premio fue recibido por Clarissa Lima Borges, una estudiante de la carrera de ingeniería de Brasil, participó en el programa Outreachy y manifiesta a sí mismos en el campo de las pruebas de usabilidad con una variedad de aplicaciones para Gnome.

El trabajo se centró en hacer que el software libre sea más conveniente para una amplia gama de personas que necesitan controlar completamente las aplicaciones utilizadas y sus datos.

De los ganadores anteriores, podremos encontrar a los siguientes:

Fuente: https://www.fsf.org

from Linux Adictos https://ift.tt/2Wjp7m8

via IFTTT

Un equipo de investigadores de la Universidad Libre de Amsterdam, la Escuela Técnica Superior Suiza de Zurich y Qualcomm realizaron un estudio sobre la efectividad de la protección contra los ataques RowHammer utilizados en los chips de memoria DDR4, que permiten cambiar el contenido de bits individuales de memoria dinámica de acceso aleatorio (DRAM).

Los resultados fueron decepcionantes ya que DDR4 siguen siendo vulnerable (CVE-2020 a 10.255) a RowHammer, pues este fallo permite distorsionar el contenido de bits individuales de memoria leyendo cíclicamente los datos de las celdas de memoria vecinas.

(adsbygoogle = window.adsbygoogle || []).push({});

Dado que DRAM es una matriz bidimensional de celdas, cada una de las cuales consta de un condensador y un transistor, la lectura continua de la misma área de memoria conduce a fluctuaciones de voltaje y anomalías, causando una pequeña pérdida de carga de las celdas vecinas.

(adsbygoogle = window.adsbygoogle || []).push({});

Si la intensidad de lectura es lo suficientemente grande, entonces la celda puede perder una cantidad suficientemente grande de carga y el siguiente ciclo de regeneración no tendrá tiempo para restaurar su estado original, lo que conducirá a un cambio en el valor de los datos almacenados en la celda.

Para bloquear este efecto, los chips DDR4 modernos usan la tecnología TRR (Target Row Refresh), que está diseñada para evitar la distorsión celular durante un ataque RowHammer.

(adsbygoogle = window.adsbygoogle || []).push({});

El problema es que no existe un enfoque unificado para la implementación de TRR y cada fabricante de CPU y memoria interpreta TRR a su manera, usando sus propias opciones de protección y sin revelar detalles de implementación.

El estudio de los métodos utilizados por los fabricantes para bloquear RowHammer facilitó la búsqueda de formas de evitar la protección.

Durante la verificación, resultó que el principio “seguridad por oscuridad” utilizado por los fabricantes durante la implementación de TRR solo ayuda a proteger en casos especiales, cubriendo ataques típicos que manipulan el cambio en la carga celular en una o dos filas adyacentes.

La utilidad desarrollada por los investigadores nos permite probar la susceptibilidad de los chips a las opciones multilaterales de ataque RowHammer, en el que se intenta influir en la carga de varias filas de celdas de memoria a la vez.

Tales ataques pueden eludir la protección TRR implementada por algunos fabricantes y dar lugar a la distorsión de los bits de memoria incluso en equipos nuevos con memoria DDR4.

De los 42 módulos DIMM estudiados, 13 eran vulnerables a las opciones de ataque RowHammer no estándar, a pesar de la protección reclamada. SK Hynix, Micron y Samsung lanzan módulos problemáticos, cuyos productos cubren el 95% del mercado de DRAM.

Además de DDR4, también se estudiaron los chips LPDDR4 utilizados en dispositivos móviles, que también resultaron sensibles para las opciones avanzadas de ataque RowHammer. En particular, la memoria utilizada en los teléfonos inteligentes Google Pixel, Google Pixel 3, LG G7, OnePlus 7 y Samsung Galaxy S10 resultó afectada.

Los investigadores pudieron reproducir varias técnicas de explotación en chips DDR4 problemáticos.

El uso del exploit RowHammer para PTE (entradas de tabla de página) requerido para obtener el privilegio de un núcleo de ataque dentro de 2.3 segundos a tres horas y quince segundos, dependiendo de los chips que se prueban.

Un ataque por daños a una clave pública RSA-2048 almacenada en la memoria tomó de 74.6 segundos a 39 minutos y 28 segundos. Un ataque para evitar la autorización mediante la modificación de la memoria del proceso de sudo tomó 54 minutos y 16 segundos.

Para probar los chips de memoria DDR4 utilizados por los usuarios, se publica la utilidad TRRespass. Un ataque exitoso requiere información sobre el diseño de las direcciones físicas utilizadas en el controlador de memoria en relación con bancos y filas de celdas de memoria.

Para determinar el diseño, se desarrolló adicionalmente la utilidad drama, que requiere comenzar con privilegios de root. En un futuro cercano, también se planea publicar una aplicación para probar la memoria de los teléfonos inteligentes.

Empresas Intel y AMD recomienda a proteger el uso de la memoria con corrección de errores (ECC), controladores de memoria con soporte para MAC y aplicar una mayor frecuencia de regeneración.

Fuente: https://www.vusec.net

from Linux Adictos https://ift.tt/33l2M9k

via IFTTT

Ahora que buena parte de la población se encuentra en sus hogares, sin la posibilidad de salir y ver a sus seres queridos, amigos y familiares, la tecnología ase convierte en una aliada imprescindible la hora de permanecer conectados con el resto del mundo. Gracias a las apps de mensajería como WhatsApp tenemos mucho terreno ganado a la hora de evitar sentirnos aislados. No obstante, siempre se puede ir un

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

La entrada Las 7 mejores apps para hacer videollamadas en grupo gratis se publicó primero en Andro4all.

from Andro4all https://ift.tt/2Uai7Ft

via IFTTT

La nueva serie de móviles P40 de Huawei no llegará sola en la presentación de la semana que viene. Cuando solo nos separan unos cuantos días del evento que Huawei emitirá desde París, una filtración proveniente del portal alemán WinFuture nos permite echar un primer vistazo a las imágenes y características del nuevo Huawei Watch GT 2e, una nueva generación del smartwatch deportivo de la compañía que llegará para acompañar

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

La entrada Huawei Watch GT 2e: imágenes y características filtradas del nuevo reloj que llegará junto a la serie P40 se publicó primero en Andro4all.

from Andro4all https://ift.tt/2xzYFub

via IFTTT