By Kate Conger, Ryan Mac and Mike Isaac

Mr. Musk, who is rapidly transforming the social media company, also has cut its contractor work force.

Published: November 14, 2022 at 06:00PM

from NYT Technology https://ift.tt/idYESNC

via IFTTT

By Kate Conger, Ryan Mac and Mike Isaac

Mr. Musk, who is rapidly transforming the social media company, also has cut its contractor work force.

Published: November 14, 2022 at 06:00PM

from NYT Technology https://ift.tt/idYESNC

via IFTTT

The retailer usually skips Black Friday, so snag these discounts now through November 21 on our favorite outdoor gear.

from Gear Latest https://ift.tt/BEpyZPb

via IFTTT

By BY KATE CONGER, RYAN MAC AND MIKE ISAAC

Mr. Musk, who is rapidly transforming the social media company, also has cut its contractor work force.

Published: November 15, 2022 at 04:31PM

from NYT Technology https://ift.tt/idYESNC

via IFTTT

DuckDB es un sistema de gestión de base de datos SQL OLAP en proceso

(adsbygoogle = window.adsbygoogle || []).push({});

Se dio a conocer el lanzamiento de la nueva versión del DBMS DuckDB 0.6.0, version en la cual se ha mejorado la compresión de datos, ademas de que se han añadido nuevas funciones, asi como tambien mejoras en el almacenamiento, entre otras cosas más.

DuckDB combina propiedades de SQLite como la compacidad, la capacidad de conectarse en forma de biblioteca integrada, el almacenamiento de la base de datos en un solo archivo y una conveniente interfaz CLI, con herramientas y optimizaciones para realizar consultas analíticas cubriendo una parte significativa de los datos almacenados, por ejemplo, que realizan la agregación de todo el contenido de las tablas o fusionan varias tablas grandes.

(adsbygoogle = window.adsbygoogle || []).push({});

En esta nueva versión que se presenta se destaca que se continuó trabajando en la mejora del formato de almacenamiento, ademas de que se ha implementado un modo de escritura de disco, en el que cuando se carga un gran conjunto de datos en una transacción, los datos se comprimen y se transmiten a un archivo desde la base de datos sin esperar a que el comando COMMIT confirme la transacción.

Otro de los cambios que se destaca de la nueva version, es que se agregó soporte para la carga paralela de datos en tablas separadas, lo que puede aumentar significativamente la velocidad de carga en sistemas multinúcleo. Por ejemplo, en la versión anterior, cargar una base de datos con 150 millones de filas en una CPU de 10 núcleos tomó 91 segundos, y en la nueva versión, esta operación toma 17 segundos. Hay dos modos de carga paralela: con conservación del orden de los registros y sin conservación del orden.

Para la compresión de datos, se utiliza el algoritmo FSST (tabla rápida de símbolos estáticos), que le permite empaquetar datos dentro de filas utilizando un diccionario común de coincidencias de tipos. La aplicación del nuevo algoritmo permitió reducir el tamaño de la base de datos de prueba de 761 MB a 251 MB.

(adsbygoogle = window.adsbygoogle || []).push({});

Para comprimir números (DOUBLE y FLOAT) se proponen los algoritmos Chimp y Patas. En comparación con el algoritmo Gorillas anterior, Chimp proporciona un mayor nivel de compresión y una descompresión más rápida. El algoritmo Patas va a la zaga de Chimp en términos de compresión, pero es significativamente más rápido en la velocidad de descompresión, que es casi lo mismo que leer datos sin comprimir.

Tambien se destaca que se agregó una capacidad experimental para cargar datos de archivos CSV en varios flujos paralelos (SET experimental_parallel_csv=true), lo que reduce significativamente el tiempo de carga para archivos CSV grandes. Por ejemplo, cuando la opción estaba habilitada, el tiempo de descarga de un archivo CSV de 720 MB se redujo de 3,5 a 0,6 segundos.

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

from Linux Adictos https://ift.tt/DzZ2Mhs

via IFTTT

By BY KEVIN ROOSE

George K. Lerner, a psychiatrist who has worked at the collapsed crypto exchange FTX since last year, said he had no knowledge of wrongdoing at the firm.

Published: November 15, 2022 at 04:18PM

from NYT Technology https://ift.tt/cgf2K0U

via IFTTT

Researchers at cloud coding security company Oxeye have written up a critical bug that they recently discovered in the popular cloud development toolkit Backstage. Their report includes an explanation of how the bug works, plus proof-of-concept (PoC) code showing how to exploit it. Backstage is what’s known as a cloud developer portal – a sort […]

from Naked Security https://ift.tt/sadK0zj

via IFTTT

Firefox es un popular navegador web

(adsbygoogle = window.adsbygoogle || []).push({});

Ya fue liberada la nueva versión del popular navegador web Firefox 107 junto con la cual se ha generado también una actualización de rama a largo plazo, Firefox 102.5.0. Además de las innovaciones y las correcciones de errores, corrige 21 vulnerabilidades. Diez vulnerabilidades están marcadas como peligrosas.

Siete vulnerabilidades (recopiladas bajo CVE-2022-45421, CVE-2022-45409, CVE-2022-45407, CVE-2022-45406, CVE-2022-45405) son causadas por problemas de memoria, como desbordamientos de búfer y reversión de archivos ya liberados en las áreas de la memoria.

(adsbygoogle = window.adsbygoogle || []).push({});

Estos problemas pueden conducir potencialmente a la ejecución de código malicioso cuando se abren páginas especialmente diseñadas. Dos vulnerabilidades (CVE-2022-45408, CVE-2022-45404) permiten eludir la notificación del modo de pantalla completa, por ejemplo, para simular una interfaz de navegador y engañar al usuario con phishing.

En la nueva versión de Firefox 107 podremos encontrar que se agregó la capacidad de analizar el consumo de energía en sistemas Linux y macOS con procesadores Intel a la interfaz de generación de perfiles (pestaña Rendimiento en las herramientas para desarrolladores) (anteriormente, la generación de perfiles de energía solo estaba disponible en sistemas con Windows 11 y en computadoras Apple con un chip M1).

Otro cambio que se destaca de la nueva version de Firefox 107 es que se agregó el modo Protección total de cookies, que anteriormente se aplicaba solo al abrir sitios en modo de navegación privada y al elegir el modo estricto para bloquear contenido no deseado (estricto).

(adsbygoogle = window.adsbygoogle || []).push({});

En el modo de Protección Total de Cookies, se utiliza un almacenamiento aislado separado para las Cookies de cada sitio, lo que no permite el uso de Cookies para rastrear el movimiento entre sitios, ya que todas las Cookies configuradas desde bloques de terceros cargados en el sitio (iframe, js, etc.) están vinculados al sitio desde el cual se descargaron estos bloques y no se transmiten al acceder a estos bloques desde otros sitios.

Además de ello, también se destaca que se agregó soporte para paneles de selección de imágenes introducidos desde Android 7.1 (Teclado de imágenes, un mecanismo para enviar imágenes y otro contenido multimedia directamente a formularios de edición de texto en aplicaciones).

Se mejoró el rendimiento de las compilaciones de Windows en Windows 11 22H2 al manejar la navegación por vínculos en los subsistemas IME (Editor de métodos de entrada) y Microsoft Defender.

Por la parte de las mejoras para desarrolladores, se destaca que las propiedades CSS «contain-intrinsic-size», «contain-intrinsic-width», «contain-intrinsic-height», «contain-intrinsic-block-size» y «contain-intrinsic-inline-size» se han implementado para permitir especificar el tamaño del elemento que se utilizará independientemente del efecto sobre el tamaño de los elementos secundarios (por ejemplo, al aumentar el tamaño de un elemento secundario puede estirar el elemento principal).

(adsbygoogle = window.adsbygoogle || []).push({});

Las propiedades propuestas permiten que el navegador determine inmediatamente el tamaño sin esperar a que se dibujen los elementos secundarios. Si se establece en «automático», se utilizará el último tamaño renderizado del elemento para fijar el tamaño.

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Los usuarios de Firefox que no hayan desactivado las actualizaciones automáticas recibirán la actualización automáticamente. Aquellos que no quieran esperar a que eso suceda pueden seleccionar Menú> Ayuda> Acerca de Firefox después del lanzamiento oficial para iniciar una actualización manual del navegador web.

La pantalla que se abre muestra la versión actualmente instalada del navegador web y ejecuta una búsqueda de actualizaciones, siempre que la funcionalidad esté habilitada.

Otra opción para actualizar, es si eres usuario de Ubuntu, Linux Mint o algún otro derivado de Ubuntu, puedes instalar o actualizar a esta nueva versión con ayuda del PPA del navegador.

Este lo pueden añadir al sistema abriendo una terminal y ejecutando en ella el siguiente comando:

sudo add-apt-repository ppa:ubuntu-mozilla-security/ppa -y sudo apt-get update sudo apt install firefox

Para el caso de los usuarios de Arch Linux y derivados, basta con ejecutar en una terminal:

sudo pacman -Syu

O para instalar con:

sudo pacman -S firefox

Finalmente para aquellos que prefieren del uso de los paquetes Snap, podrán instalar la nueva versión abriendo una terminal y tecleando en ella

sudo snap install firefox

Finalmente, pueden obtener el navegador con el último método de instalación que fue añadido «Flatpak». Para ello deben contar con el soporte para este tipo de paquetes.

La instalación se hace tecleando:

flatpak install flathub org.mozilla.firefox

Para el resto de las distribuciones de Linux, pueden descargar los paquetes binarios desde el siguiente enlace.

from Linux Adictos https://ift.tt/fgb3sPi

via IFTTT

Fedora 37 es la más reciente versión estable de la distribución

(adsbygoogle = window.adsbygoogle || []).push({});

Después de varias semanas de atraso debido a problemas de seguridad, por fin llega la nueva versión de la popular distribución de Linux «Fedora 37», versión que llega con una gran cantidad de cambios importantes, así como también mejoras y mucho más

De manera inicial podremos encontrar que el corazón del sistema es el Kernel de Linux 6.0, además de que el entorno de escritorio se ha actualizado a la versión GNOME 43, junto con el cual el configurador tiene un nuevo panel con la configuración de seguridad del dispositivo y el firmware (por ejemplo, se muestra información sobre la activación de UEFI Secure Boot, el estado del TPM, los mecanismos de protección Intel BootGuard y IOMMU).

(adsbygoogle = window.adsbygoogle || []).push({});

Además, se ha continuado la transición de las aplicaciones al uso de GTK 4 y la biblioteca libadwaita, que ofrece widgets y objetos listos para usar para crear aplicaciones que cumplan con las nuevas recomendaciones de GNOME HIG (Directrices de interfaz humana).

En Mesa se ha deshabilitado el uso de VA-API (API de aceleración de video) para la aceleración de hardware de codificación y decodificación de video en formatos H.264, H.265 y VC-1, esto es debido a que la distribución no permite de componentes que proporcionan API para acceder a algoritmos patentados, ya que la distribución de tecnologías patentadas requiere licencia y puede generar problemas legales.

Otra de las novedades que se destaca de esta nueva versión de Fedora 37, es la compatibilidad con la Raspberry Pi 4, incluida la compatibilidad con la aceleración de hardware GPU GPU V3D.

(adsbygoogle = window.adsbygoogle || []).push({});

Por otra parte, podremos encontrar que los archivos incluidos en los paquetes RPM están firmados digitalmente, lo que se puede usar para verificar la integridad y proteger contra la suplantación de archivos usando el subsistema del kernel IMA (Arquitectura de Medición de la Integridad).

También se destaca que los componentes de localización y soporte de idiomas adicionales se han separado del paquete principal de Firefox en un paquete firefox-langpacks separado, lo que ahorra alrededor de 50 MB de espacio en disco en sistemas que no necesitan admitir otros idiomas además del inglés.

Además, como ya se había mencionado antes, la arquitectura ARMv7, también conocida como ARM32 o armhfp, ha quedado obsoleta. Las razones para finalizar el soporte para ARMv7 se citan como un distanciamiento general del desarrollo para sistemas de 32 bits, ya que algunas de las nuevas mejoras de seguridad y rendimiento de Fedora solo están disponibles para arquitecturas de 64 bits.

En relación con lo anterior, también a partir de esta nueva versión de Fedora 37 se recomienda a los mantenedores que dejen de crear paquetes para la arquitectura i686 si la necesidad de dichos paquetes es cuestionable o resulta en una pérdida de tiempo o recursos notable. La recomendación no se aplica a los paquetes usados como dependencias en otros paquetes o usados en el contexto «multilib» para hacer que los programas de 32 bits se ejecuten en entornos de 64 bits.

(adsbygoogle = window.adsbygoogle || []).push({});

Finalmente, también podremos encontrar que se proponen dos nuevas ediciones oficiales: Fedora CoreOS (un entorno atómicamente actualizable para ejecutar contenedores aislados) y Fedora Cloud Base (imágenes para crear máquinas virtuales que se ejecutan en entornos de nube pública y privada).

De los demás cambios que se destacan:

Para los interesados en poder probar o instalar la nueva versión de Fedora 37, pueden obtener la imagen del sistema en su sitio web oficial. Las imágenes están preparadas junto con los clasicos Spins con entornos de escritorio KDE Plasma 5, Xfce, MATE, Cinnamon, LXDE y LXQt.

from Linux Adictos https://ift.tt/3KiGbEs

via IFTTT

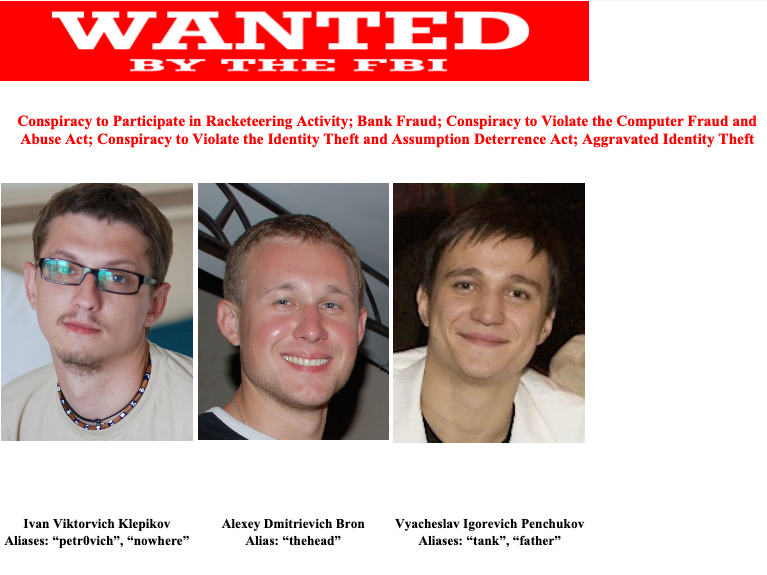

Vyacheslav “Tank” Penchukov, the accused 40-year-old Ukrainian leader of a prolific cybercriminal group that stole tens of millions of dollars from small to mid-sized businesses in the United States and Europe, has been arrested in Switzerland, according to multiple sources.

Wanted Ukrainian cybercrime suspect Vyacheslav “Tank” Penchukov (right) was arrested in Geneva, Switzerland. Tank was the day-to-day manager of a cybercriminal group that stole tens of millions of dollars from small to mid-sized businesses.

Penchukov was named in a 2014 indictment by the U.S. Department of Justice as a top figure in the JabberZeus Crew, a small but potent cybercriminal collective from Ukraine and Russia that attacked victim companies with a powerful, custom-made version of the Zeus banking trojan.

The U.S. Federal Bureau of Investigation (FBI) declined to comment for this story. But according to multiple sources, Penchukov was arrested in Geneva, Switzerland roughly three weeks ago as he was traveling to meet up with his wife there.

Penchukov is from Donetsk, a traditionally Russia-leaning region in Eastern Ukraine that was recently annexed by Russia. In his hometown, Penchukov was a well-known deejay (“DJ Slava Rich“) who enjoyed being seen riding around in his high-end BMWs and Porsches. More recently, Penchukov has been investing quite a bit in local businesses.

The JabberZeus crew’s name is derived from the malware they used, which was configured to send them a Jabber instant message each time a new victim entered a one-time password code into a phishing page mimicking their bank. The JabberZeus gang targeted mostly small to mid-sized businesses, and they were an early pioneer of so-called “man-in-the-browser” attacks, malware that can silently siphon any data that victims submit via a web-based form.

Once inside a victim company’s bank accounts, the crooks would modify the firm’s payroll to add dozens of “money mules,” people recruited through work-at-home schemes to handle bank transfers. The mules in turn would forward any stolen payroll deposits — minus their commissions — via wire transfer overseas.

Tank, a.k.a. “DJ Slava Rich,” seen here performing as a DJ in Ukraine in an undated photo from social media.

The JabberZeus malware was custom-made for the crime group by the alleged author of the Zeus trojan — Evgeniy Mikhailovich Bogachev, a top Russian cybercriminal with a $3 million bounty on his head from the FBI. Bogachev is accused of running the Gameover Zeus botnet, a massive crime machine of 500,000 to 1 million infected PCs that was used for large DDoS attacks and for spreading Cryptolocker — a peer-to-peer ransomware threat that was years ahead of its time.

Investigators knew Bogachev and JabberZeus were linked because for many years they were reading the private Jabber chats between and among members of the JabberZeus crew, and Bogachev’s monitored aliases were in semi-regular contact with the group about updates to the malware.

Gary Warner, director of research in computer forensics at the University of Alabama at Birmingham, noted in his blog from 2014 that Tank told co-conspirators in a JabberZeus chat on July 22, 2009 that his daughter, Miloslava, had been born and gave her birth weight.

“A search of Ukrainian birth records only showed one girl named Miloslava with that birth weight born on that day,” Warner wrote. This was enough to positively identify Tank as Penchukov, Warner said.

Ultimately, Penchukov’s political connections helped him evade prosecution by Ukrainian cybercrime investigators for many years. The late son of former Ukrainian President Victor Yanukovych (Victor Yanukovych Jr.) would serve as godfather to Tank’s daughter Miloslava. Through his connections to the Yanukovych family, Tank was able to establish contact with key insiders in top tiers of the Ukrainian government, including law enforcement.

Sources briefed on the investigation into Penchukov said that in 2010 — at a time when the Security Service of Ukraine (SBU) was preparing to serve search warrants on Tank and his crew — Tank received a tip that the SBU was coming to raid his home. That warning gave Tank ample time to destroy important evidence against the group, and to avoid being home when the raids happened. Those sources also said Tank used his contacts to have the investigation into his crew moved to a different unit that was headed by his corrupt SBU contact.

Writing for Technology Review, Patrick Howell O’Neil recounted how SBU agents in 2010 were trailing Tank around the city, watching closely as he moved between nightclubs and his apartment.

“In early October, the Ukrainian surveillance team said they’d lost him,” he wrote. “The Americans were unhappy, and a little surprised. But they were also resigned to what they saw as the realities of working in Ukraine. The country had a notorious corruption problem. The running joke was that it was easy to find the SBU’s anticorruption unit—just look for the parking lot full of BMWs.”

I first encountered Tank and the JabberZeus crew roughly 14 years ago as a reporter for The Washington Post, after a trusted source confided that he’d secretly gained access to the group’s private Jabber conversations.

From reading those discussions each day, it became clear Tank was nominally in charge of the Ukrainian crew, and that he spent much of his time overseeing the activities of the money mule recruiters — which were an integral part of their victim cashout scheme.

It was soon discovered that the phony corporate websites the money mule recruiters used to manage new hires had a security weakness that allowed anyone who signed up at the portal to view messages for every other user. A scraping tool was built to harvest these money mule recruitment messages, and at the height of the JabberZeus gang’s activity in 2010 that scraper was monitoring messages on close to a dozen different money mule recruitment sites, each managing hundreds of “employees.”

Each mule was given busy work or menial tasks for a few days or weeks prior to being asked to handle money transfers. I believe this was an effort to weed out unreliable money mules. After all, those who showed up late for work tended to cost the crooks a lot of money, as the victim’s bank would usually try to reverse any transfers that hadn’t already been withdrawn by the mules.

When it came time to transfer stolen funds, the recruiters would send a message through the fake company website saying something like: “Good morning [mule name here]. Our client — XYZ Corp. — is sending you some money today. Please visit your bank now and withdraw this payment in cash, and then wire the funds in equal payments — minus your commission — to these three individuals in Eastern Europe.”

Only, in every case the company mentioned as the “client” was in fact a small business whose payroll accounts they’d already hacked into.

So, each day for several years my morning routine went as follows: Make a pot of coffee; shuffle over to the computer and view the messages Tank and his co-conspirators had sent to their money mules over the previous 12-24 hours; look up the victim company names in Google; pick up the phone to warn each that they were in the process of being robbed by the Russian Cyber Mob.

My spiel on all of these calls was more or less the same: “You probably have no idea who I am, but here’s all my contact info and what I do. Your payroll accounts have been hacked, and you’re about to lose a great deal of money. You should contact your bank immediately and have them put a hold on any pending transfers before it’s too late. Feel free to call me back afterwards if you want more information about how I know all this, but for now please just call or visit your bank.”

In many instances, my call would come in just minutes or hours before an unauthorized payroll batch was processed by the victim company’s bank, and some of those notifications prevented what otherwise would have been enormous losses — often several times the amount of the organization’s normal weekly payroll. At some point I stopped counting how many tens of thousands of dollars those calls saved victims, but over several years it was probably in the millions.

Just as often, the victim company would suspect that I was somehow involved in the robbery, and soon after alerting them I would receive a call from an FBI agent or from a police officer in the victim’s hometown. Those were always interesting conversations.

Collectively, these notifications to victims led to dozens of stories over several years about small businesses battling their financial institutions to recover their losses. I never wrote about a single victim that wasn’t okay with my calling attention to their plight and to the sophistication of the threat facing other companies.

This incessant meddling on my part very much aggravated Tank, who on more than one occasion expressed mystification about how I knew so much about their operations and victims. Here’s a snippet from one of their Jabber chats in 2009, after I’d written a story for The Washington Post about their efforts to steal $415,000 from the coffers of Bullitt County, Kentucky. In the chat below, “lucky12345” is the Zeus author Bogachev:

tank: Are you there?

tank: This is what they damn wrote about me.

tank: https://ift.tt/bwShze9

tank: I’ll take a quick look at history

tank: Originator: BULLITT COUNTY FISCAL Company: Bullitt County Fiscal Court

tank: Well, you got [it] from that cash-in.

lucky12345: From 200K?

tank: Well, they are not the right amounts and the cash out from that account was shitty.

tank: Levak was written there.

tank: Because now the entire USA knows about Zeus.

tank:

lucky12345: It’s fucked.

On Dec. 13, 2009, one of Tank’s top money mule recruiters — a crook who used the pseudonym “Jim Rogers” — told his boss something I hadn’t shared beyond a few trusted confidants at that point: That The Washington Post had eliminated my job in the process of merging the newspaper’s Web site (where I worked at the time) with the dead tree edition.

jim_rogers: There is a rumor that our favorite (Brian) didn’t get his contract extension at Washington Post. We are giddily awaiting confirmation

Good news expected exactly by the New Year! Besides us no one reads his column

tank: Mr. Fucking Brian Fucking Kerbs!

Another member of the JabberZeus crew — Ukrainian-born Maksim “Aqua” Yakubets — also is currently wanted by the FBI, which is offering a $5 million reward for information leading to his arrest and conviction.

Alleged “Evil Corp” bigwig Maksim “Aqua” Yakubets. Image: FBI

from Krebs on Security https://ift.tt/qnvkBHu

via IFTTT