By Sheera Frenkel

Misinformation has flourished on Twitter, TikTok, Facebook and other social media about the violence between Israelis and Palestinians.

Published: May 13, 2021 at 07:00PM

from NYT Technology https://ift.tt/3fp1MHU

via IFTTT

By Sheera Frenkel

Misinformation has flourished on Twitter, TikTok, Facebook and other social media about the violence between Israelis and Palestinians.

Published: May 13, 2021 at 07:00PM

from NYT Technology https://ift.tt/3fp1MHU

via IFTTT

Dominica celebrates elimination of mother-to-child transmission of HIV and syphilis

Cristina Mitchell

14 May 2021

from PAHO/WHO | Pan American Health Organization https://ift.tt/3ybwKLT

via IFTTT

La red social Twitter se ha tomado con bastante calma añadir en nuestros dispositivos una característica que estrenaron en iOS y en su página web en el verano de 2019. Tras casi dos años de espera, la barra de búsqueda de los Mensajes Directos llega a Android.

Así lo ha anunciado Twitter, que han comenzando a activar en su aplicación oficial para Android el buscador de Mensajes Directos, anunciando además que a lo largo del año llegarán más novedades para esta barra de búsqueda.

Podría llegar a todos los ciudadanos y visitantes extranjeros para los Juegos Olímpicos de Invierno de 2022.

from Tendencias – Digital Trends Español https://ift.tt/2QkzJAP

via IFTTT

An investigation of the Codecov attack revealed intruders accessed Rapid7 source code repositories containing internal credentials and alert-related data.

from Dark Reading: https://ift.tt/3fdtFCw

via IFTTT

Hace poco compartimos aquí en el blog la noticia sobre el interés que ha mostrado Microsoft sobre el subsistema eBPF, ya que ha construido un subsistema para Windows el cual utiliza el método de análisis estático de interpretación abstracta, que, en comparación con el verificador eBPF para Linux, demuestra una tasa de falsos positivos más baja, admite análisis de bucle y proporciona una buena escalabilidad.

El método tiene en cuenta muchos patrones de ejecución típicos obtenidos del análisis de programas eBPF existentes. Este subsistema eBPF se ha incluido en el kernel de Linux desde la versión 3.18 y permite procesar paquetes de red entrantes/salientes, reenviar paquetes, controlar el ancho de banda, interceptar llamadas al sistema, controlar el acceso y realizar el seguimiento.

Y es que hablando sobre ello, recientemente se dio a conocer que se han identificado dos nuevas vulnerabilidades en el subsistema eBPF, que permite ejecutar controladores dentro del kernel de Linux en una máquina virtual JIT especial.

Ambas vulnerabilidades brindan la oportunidad de ejecutar código con derechos de kernel, fuera de la máquina virtual eBPF aislada.

La información sobre los problemas fue publicada por el equipo Zero Day Initiative, que dirige la competencia Pwn2Own, durante la cual este año se demostraron tres ataques a Ubuntu Linux, en los que se utilizaron vulnerabilidades previamente desconocidas (si las vulnerabilidades en el eBPF están relacionadas con estos ataques no se informa).

Se descubrió que el seguimiento de límites de eBPF ALU32 para operaciones bit a bit (Y, O y XOR) no se actualizó los límites de 32 bits.

Manfred Paul (@_manfp) del equipo RedRocket CTF (@redrocket_ctf) trabajando con la iniciativa Zero Day de Trend Micro descubrió que esta vulnerabilidad se podría convertir en lecturas y escrituras fuera de los límites en el kernel. Esto ha sido reportado como ZDI-CAN-13590 y asignado CVE-2021-3490.

Además, también podemos observar otra vulnerabilidad en el kernel de Linux: CVE-2021-32606, que permite a un usuario local elevar sus privilegios al nivel root. El problema se manifiesta desde el kernel de Linux 5.11 y es causado por una condición de carrera en la implementación del protocolo CAN ISOTP, que hace posible cambiar los parámetros de enlace al socket debido a la falta de configuración de los bloqueos adecuados en isotp_setsockopt( ) cuando se procesa la bandera CAN_ISOTP_SF_BROADCAST.

Una vez que se cierra el socket, ISOTP continúa enlazándose con el socket del receptor, que puede continuar usando las estructuras asociadas con el socket después de que se libera la memoria asociada (use-after-free debido a la llamada a la estructura isotp_sock ya liberada al llamar isotp_rcv (). Mediante la manipulación de datos, puede anular el puntero a la función sk_error_report() y ejecutar su código a nivel del kernel.

El estado de la reparación de las vulnerabilidades en las distribuciones se puede rastrear en estas páginas: Ubuntu, Debian, RHEL, Fedora, SUSE, Arch).

Las correcciones también están disponibles como parches (CVE-2021-3489 y CVE-2021-3490). La explotación del problema depende de la disponibilidad de la llamada al sistema eBPF para el usuario. Por ejemplo, en la configuración predeterminada en RHEL, la explotación de la vulnerabilidad requiere que el usuario tenga privilegios CAP_SYS_ADMIN.

Finalmente si deseas conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/3eMwRGn

via IFTTT

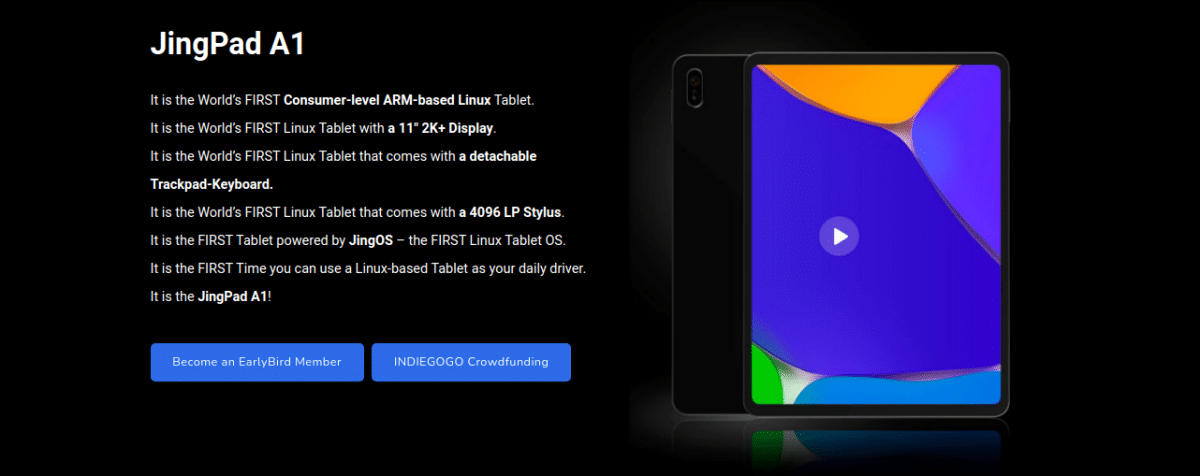

Aunque en el mundo Linux móvil ha habido movimiento desde hace mucho tiempo, en lo personal tenía la sensación de que estaba bastante parado hasta principios de este año. En los dispositivos móviles destacan dos, los teléfonos y las tablets, y es en los aparatos táctiles más grandes en donde se está progresando menos. Yo pensaba que la PineTab iba a cambiar algo, pero no lo hizo y ahora vuelvo a tener esa sensación, pero con la JingPad A1.

La PineTab es una tablet que lo tiene todo de código abierto, lo que en un principio suena muy bien, pero está muy limitada. El hardware es muy discreto (por no decir algo peor) y el software va por detrás del de los móviles. La JingPad A1 es diferente, empezando por un hardware mucho más avanzado y terminando por un JingOS que da esperanzas. Las últimas noticias nos hablan de su precio.

Por lo que han publicado hace menos de 24 horas, el precio de la JingPad A1 empezará por 549$ el modelo sólo WiFi. Tendrá 8GB de RAM y un almacenamiento de 256GB, lo que es más de lo que podemos necesitar en la mayoría de casos. En cuanto a sus cámaras, tendrá una principal de 16mpx y una delantera de 8mpx. Así que, sobre el papel, todo esto por unos 600€ sí parece un buen negocio.

¿El problema? Para mí, el problema es que aún no podemos comprobar su rendimiento, y la PineTab y los sistemas que se le pueden instalar han hecho que algunos seamos algo pesimistas. Si el sistema operativo se mueve bien, y las cámaras hacen buenas fotos, creo que la JingPad A1 será un aparato más que interesante. El sistema operativo que usa por defecto está basado en Ubuntu, por lo que se le podrá instalar mucho software. Por lo tanto, podría ser lo que esperaba que fuera la tablet de PINE64, pero por un precio cinco veces mayor. Porque no nos olvidemos que probablemente haya que sumarle el IVA.

Si me preguntarais si quiero una, mi respuesta sería «por supuesto», y más después de que me aseguraran que va a ser un aparato que se podrá usar a diario, a diferencia de la PineTab. Ahora bien, no seré uno de los primeros esta vez. Si veo varios vídeos en YouTube, veo que se mueve fluida y que la gente está satisfecha, probablemente me regale una para navidades. Aunque antes me desharé de mi PineTab.

from Linux Adictos https://ift.tt/3hxbpHb

via IFTTT

Virus variants are expected, but surveillance should continue to monitor possible changes in clinical patterns, experts say

Cristina Mitchell

14 May 2021

from PAHO/WHO | Pan American Health Organization https://ift.tt/3w7wufb

via IFTTT

When Intel and Leidos set up a “trusted execution environment” to enable a widespread group of researchers to securely share and confidentially compute real-world data, it was no small achievement.

from Dark Reading: https://ift.tt/3w5OoyT

via IFTTT

Cisco plans to integrate Kenna’s vulnerability management technology into its SecureX platform.

from Dark Reading: https://ift.tt/3w5Ho55

via IFTTT