Desde el 2019 se dio a conocer el nuevo proyecto de la Raspberry Fundation con el objetivo de poner a disposición de los usuarios una tablet de 8 pulgadas basada en una tarjeta Raspberry Pi, llamada CutiePi y según el equipo de CutiePi, esta tablet que se presenta como la más fina para el mundo podría usarse en muchos escenarios.

Y ahora ya se dio a conocer el anuncio de su disponibilidad bajo pre-pedido a $ 199, mientras que el dispositivo se venderá a los consumidores finales a $ 229 después de la fase de pre-pedido. El dispositivo nació gracias a una campaña de financiación colectiva en Kickstarter y ya se encuentra en la fase de producción en masa con lo cual se puede reservar por adelantado a través de una tienda especial en Shopify y las entregas deberían comenzar en julio.

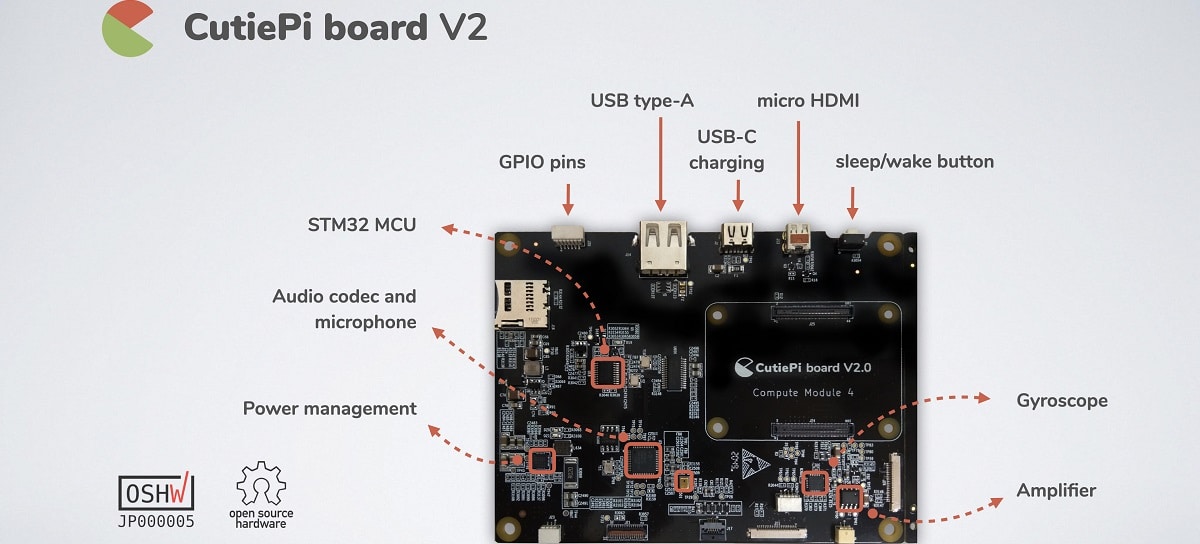

En cuanto a las características del dispositivo la empresa encargada del proyecto presenta las siguientes características:

- Pantalla: pantalla LCD IPS de 8 pulgadas (1280 x 800)

- Batería: 5000 mAh Li-Po

- Procesador: BCM2711, SoC Cortex de cuatro núcleos – A72 (ARM v8) 64 bits a 1,5 GHz, módulo informático Raspberry Pi 4, inalámbrico, 2 GB Lite (CM4102000)

- Conectividad: WLAN 2,4 GHz, 5,0 GHz IEEE 802.11 b / g / n / ac y Bluetooth 5.0, BLE

- Cámara: Cámara trasera de 5MP (OV5647)

- Conectores: 1x USB Type-A, 1x USB Type-C (carga y OTG), 1x micro HDMI, 1x ranura microSD

- Dimensiones: 206 (L) x 134 (H) x 14 (D) mm

- Sistema operativo: OS Raspberry Pi + Shell CutiePi

CutiePi tiene 2 GB de RAM y un procesador Broadcom BCM2711 con cuatro núcleos ARM Cortex-A72 que funcionan hasta 1,5 GHz. Además, la tablet de 206 x 134 x 14 mm tiene una pantalla IPS de 8 pulgadas que admite entrada táctil, mientras que las dimensiones y la resolución de la pantalla en el nuevo modelo permanecen sin cambios con respecto al modelo anterior, además de que el CutiePi también tiene un puerto micro HDMI para conectar la tableta a un monitor externo.

También podremos encontrar un micrófono incorporado, lo cual es otra característica nueva que debería ser útil. Sin embargo, CutiePi se ha quedado con los altavoces de 2 W del modelo anterior, pero es posible que haya eliminado sus seis puertos GPIO y como era de esperar.

La nueva CutiePi admite hasta Bluetooth 5.0 y Wi-Fi 802.11 ac, también hay puertos USB Tipo-A y Tipo-C, junto con una cámara de 5 MP como se puede apreciar en la descripción anterior, ademas el dispositivo integra la mayoría de las funciones básicas de las tabletas como la conexión WiFi, una cámara, varios puertos USB (A, C, micro HDMI, microSD), etc.

Pero con este proyecto, los principales cambios aquí residen en el hecho de que tenemos una pantalla táctil y no hay necesidad de un cable de alimentación para alimentar el dispositivo.

Respecto a su pantalla, la empresa que comercializa la CutiePi afirma que ha diseñado desde cero una interfaz de usuario móvil basada en el framework de código abierto Qt y denominada CutiePi shell con el fin de proporcionar a los usuarios una tablet lista para usar, aunque en la mayoría de los casos, para los usuarios que compran los dispositivos basados en las placas Raspberry Pi tienen nociones avanzadas de hardware y software requieren de autonomía del dispositivo.

Es por ello que para varios usuarios, el equipo de CutiePi menciona que podría mejorar las características del dispositivo, como la pantalla (al ofrecer una pantalla más grande con resolución Full HD), una batería más robusta y pines GPIO, dado el precio del aparato.

Mientras que para otros usuarios que puede que el dispositivo no sea viable dadas sus características y en relación al costo sin embargo, digan lo que digan algunos, debe tenerse en cuenta que muchos usuarios han llevado a cabo este proyecto de financiación colectiva desde el principio y están esperando ansiosamente la entrega de su tablet.

Finalmente si estás interesado en conocer más al respecto sobre el dispositivo, puedes consultar el siguiente enlace.

En cuanto a los que estén interesados en hacer su pedido, pueden realizarlo desde el siguiente enlace.

from Linux Adictos https://ift.tt/31oY36o

via IFTTT