The company’s top hardware executive told WIRED he’s “proud” of the controversial program and hinted at a future with more facial recognition.

from Gear Latest https://ift.tt/2QxsnXJ

via IFTTT

The company’s top hardware executive told WIRED he’s “proud” of the controversial program and hinted at a future with more facial recognition.

from Gear Latest https://ift.tt/2QxsnXJ

via IFTTT

By JACK NICAS and KATIE BENNER

The request could reignite a fight between the Silicon Valley giant and law enforcement over access to encrypted technology.

Published: January 6, 2020 at 06:00PM

from NYT Technology https://ift.tt/2ZZ1dfD

via IFTTT

Christian Hergert, un desarrollador de Red Hat que ha trabajado en el entorno integrado de desarrollo Gnome Builder, introdujo un nuevo proyecto piloto llamado ”Bonsai” el cual tiene como enfoque principal ser dirigido como una solución del problema de la sincronización de los contenidos de varios dispositivos que utilizan Gnome.

Los usuarios pueden usar Bonsai para vincular varios dispositivos Linux en su red doméstica cuando necesitan acceder a archivos y datos de aplicaciones en todas las computadoras, pero no desean transferir sus datos a servicios en la nube de terceros.

(adsbygoogle = window.adsbygoogle || []).push({});

Bonsai debería funcionar de manera similar a una nube personal.

Bonsai es un demonio y una biblioteca compartida para proporcionar y consumir servicios personales similares a la nube. El público objetivo son los usuarios del escritorio GNOME con múltiples dispositivos para los que le gustaría que su contenido se sincronizan.

Bonsai incluye el proceso de fondo bonsaid y la biblioteca de características libbonsai para proporcionar servicios similares a la nube.

(adsbygoogle = window.adsbygoogle || []).push({});

El proceso en segundo plano puede iniciarse en la estación de trabajo principal o en una mini computadora Raspberry Pi conectada constantemente a la red inalámbrica y a un dispositivo de almacenamiento de datos que trabaje permanentemente en la red doméstica.

La biblioteca se utiliza para hacer que las aplicaciones de GNOME accedan a los servicios de Bonsai utilizando una API de alto nivel.

Para comunicarse con dispositivos externos (otras PC, computadoras portátiles, teléfonos, dispositivos de Internet de las cosas), se propone la utilidad bonsai-pair, que permite generar un token para conectarse a los servicios. Después del enlace, se organiza un canal encriptado (TLS) para acceder a los servicios que utilizan solicitudes serializadas de D-Bus.

Bonsai no se limita solo a compartir datos y también se puede usar para crear objetos accesibles para varios sistemas con soporte de sincronización parcial entre dispositivos, transacciones, índices secundarios, cursores y la capacidad de aplicar cambios locales específicos a cada sistema en la parte superior de una base de datos compartida común.

El almacenamiento de objetos comunes se basa en la API de GVariant y LMDB.

Las aplicaciones son mucho mejores cuando pueden comunicarse entre dispositivos. Por lo tanto, una biblioteca Data-Access-Object, acertadamente llamada libbonsai-dao, proporciona almacenamiento de objetos serializables basado en GVariant y LMDB.

Admite índices primarios y secundarios, consultas, cursores, transacciones y sincronización incremental entre dispositivos. Tiene la capacidad de cambiar los cambios locales sobre los cambios extraídos del dispositivo Bonsai primario.

Actualmente, solo se ofrece un servicio para acceder al almacenamiento de archivos, pero en el futuro está previsto implementar otros servicios para acceder al correo, el planificador de calendario, las notas (Tareas pendientes), álbumes con fotos, colecciones de música y video, sistema de búsqueda, copia de seguridad, VPN etc.

Por ejemplo, usando Bonsai en diferentes computadoras en aplicaciones Gnome, puede organizar el trabajo con un planificador de calendario sincronizado o una colección común de fotos.

Además Christian Hergert menciona que el servicio no es seguro actualmente, pero trabajara sobre la marcha para poder aislar las aplicaciones y mejorar esta parte para hacer el servicio seguro.

En particular, debemos brindarles a los desarrolladores excelentes herramientas para crear aplicaciones que admitan de forma nativa la sincronización de dispositivos.

Lo que he construido para experimentar con todo esto es Bonsai. Es un gran experimento en esta fase, pero se está volviendo lo suficientemente interesante como para colaborar con otros que quieran unirse a mí.

En cuanto al proyecto, para quienes estén interesados en conocer su funcionamiento, probarlo o mirar el código fuente de este, deben saber que el código del proyecto está escrito en C y viene bajo la licencia GPLv3. Este se puede obtener desde Gitlab en el siguiente enlace.

La construcción del paquete se puede realizar con ayuda de Meson.

git clone https://gitlab.gnome.org/chergert/bonsai.git cd bonsai/ meson build --prefix=/opt/gnome --libdir=lib cd build/ ninja ninja install

Si quieres conocer más al respecto sobre este servicio, puedes consultar la publicación original en el siguiente enlace.

from Linux Adictos https://ift.tt/2N5cPIV

via IFTTT

Recent US military action in Baghdad could prompt retaliatory attacks against US organizations, it says.

from Dark Reading: https://ift.tt/37LAg1M

via IFTTT

This year’s class of inductees includes the minds behind the sports bra, the automatic surgical tourniquet, and Amazon’s warehouse robots.

from Gear Latest https://ift.tt/2N2DKVw

via IFTTT

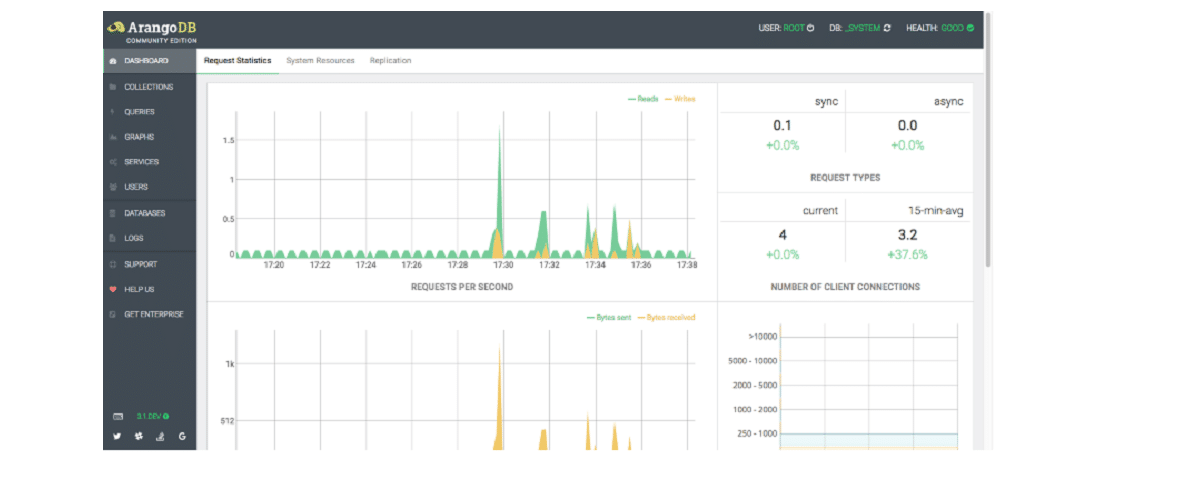

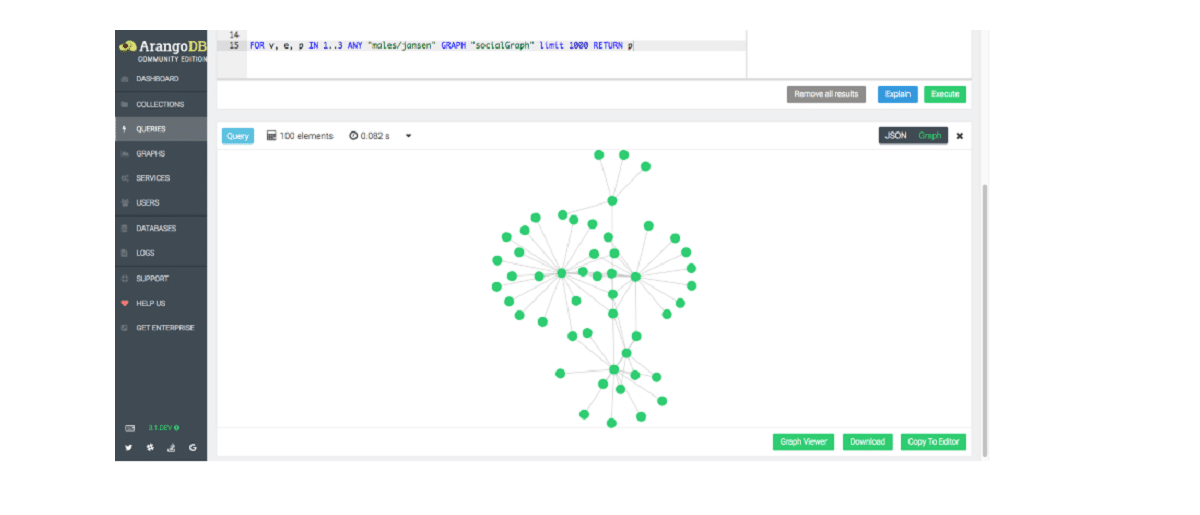

ArangoDB es una base de datos multi-modelo desarrollado por ArangoDB GmbH, esta se ha denominado una base de datos universal ya que el sistema de base de datos admite tres modelos de datos (clave/valor, documentos, gráficos) con un núcleo de base de datos y un lenguaje de consulta unificado AQL (ArangoDB Query Language). El lenguaje de consulta es declarativo y permite la combinación de diferentes patrones de acceso a datos en una sola consulta.

ArangoDB es un sistema de base de datos NoSQL pero AQL es similar en muchos aspectos a SQL. Los métodos de almacenamiento de datos cumplen los requisitos de ACID (atomicidad, consistencia, aislamiento, confiabilidad), respaldan las transacciones y brindan escalabilidad tanto horizontal como vertical.

(adsbygoogle = window.adsbygoogle || []).push({});

La gestión de la base de datos se puede hacer a través de la interfaz basada en la web o el cliente de la consola ArangoSH. El código ArangoDB se distribuye bajo la licencia Apache 2. El proyecto está escrito en C y JavaScript.

Dentro de las características clave de ArangoDB, podremos encontrar:

(adsbygoogle = window.adsbygoogle || []).push({});

Actualmente la base de datos se encuentra en su versión ArangoDB 3.6, en la cual se destaca una optimización del rendimiento de subconsultas, así como operaciones de UPDATE y REPLACE.

Así como también la implementación de la posibilidad de ejecución paralela de consultas AQL, lo que permite reducir el tiempo de recopilación de datos distribuidos en diferentes nodos del clúster.

También la implementación de la materialización tardía de los documentos, lo que permite en algunas situaciones eliminar la necesidad de extraer completamente documentos irrelevantes.

Al escanear documentos, se proporciona el descarte temprano de documentos que no coinciden con el filtro especificado.

El motor de búsqueda de texto completo de ArangoSearch se ha mejorado para admitir la clasificación basada en la similitud de datos. Se agregó el soporte del analizador para completar automáticamente las consultas, se implementaron las funciones TOKENS () y PHRASE () para la generación dinámica de consultas de búsqueda.

Para quienes estén interesados en poder instalar esta base de datos en su distribución de Linux, pueden obtener los paquetes correspondientes a la distribución de Linux que utilizan o el código fuente para su compilación desde el siguiente enlace.

En el deberán realizar un registro para obtener los enlaces de descarga. En cuanto a la documentación sobre la instalación y uso, el enlace es este.

from Linux Adictos https://ift.tt/2Qxp039

via IFTTT

By KEVIN ROOSE, SHEERA FRENKEL and MIKE ISAAC

In an internal memo, Andrew Bosworth said he “desperately” wanted the president to lose. But, he said, the company should avoid hurting Mr. Trump’s campaign.

Published: January 6, 2020 at 06:00PM

from NYT Technology https://ift.tt/2QyZtql

via IFTTT

By Unknown Author

Mr. Bosworth, a Facebook executive, weighed in on the platform’s role in political polarization.

Published: January 6, 2020 at 06:00PM

from NYT Technology https://ift.tt/2N3usss

via IFTTT

Late last year saw the re-emergence of a nasty phishing tactic that allows the attacker to gain full access to a user’s data stored in the cloud without actually stealing the account password. The phishing lure starts with a link that leads to the real login page for a cloud email and/or file storage service. Anyone who takes the bait will inadvertently forward a digital token to the attackers that gives them indefinite access to the victim’s email, files and contacts — even after the victim has changed their password.

Before delving into the details, it’s important to note two things. First, while the most recent versions of this stealthy phish targeted corporate users of Microsoft’s Office 365 service, the same approach could be leveraged to ensnare users of many other cloud providers. Second, this attack is not exactly new: In 2017, for instance, phishers used a similar technique to plunder accounts at Google’s Gmail service.

Still, this phishing tactic is worth highlighting because recent examples of it received relatively little press coverage. Also, the resulting compromise is quite persistent and sidesteps two-factor authentication, and thus it seems likely we will see this approach exploited more frequently in the future.

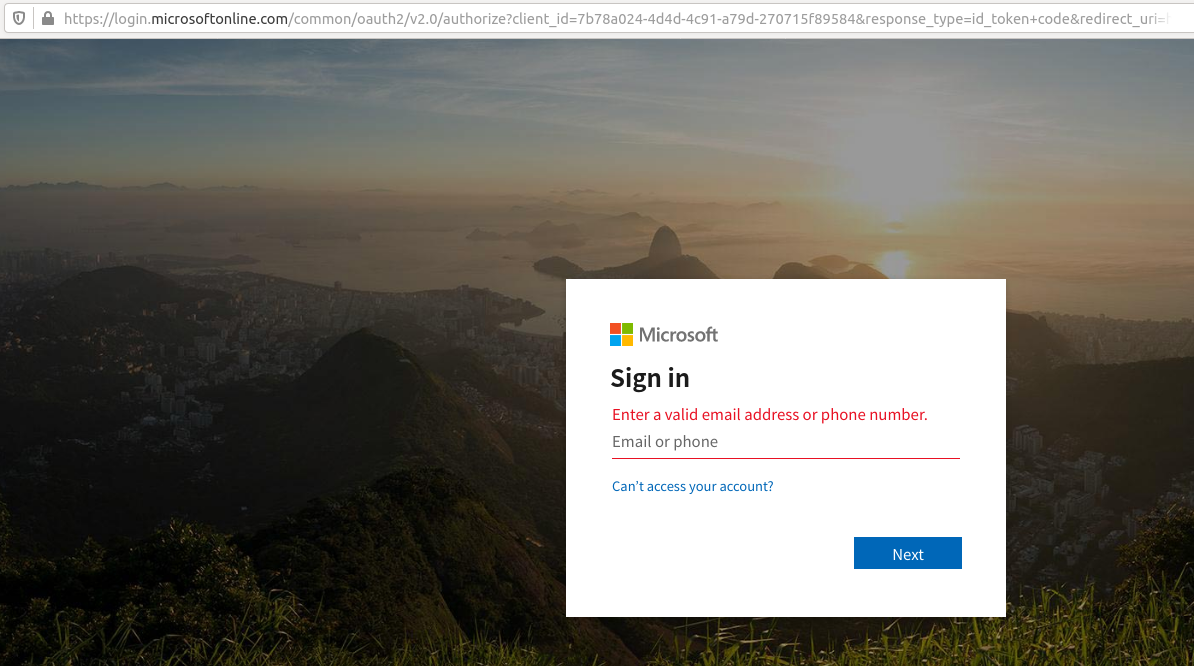

In early December, security experts at Phishlabs detailed a sophisticated phishing scheme targeting Office 365 users that used a malicious link which took people who clicked to an official Office 365 login page — login.microsoftonline.com. Anyone suspicious about the link would have seen nothing immediately amiss in their browser’s address bar, and could quite easily verify that the link indeed took them to Microsoft’s real login page:

This phishing link asks users to log in at Microsoft’s real Office 365 portal (login.microsoftonline.com).

Only by copying and pasting the link or by scrolling far to the right in the URL bar can we detect that something isn’t quite right:

Notice this section of the URL (obscured off-page and visible only by scrolling to the right quite a bit) attempts to grant a malicious app hosted at officesuited.com full access to read the victim’s email and files stored at Microsoft’s Office 365 service.

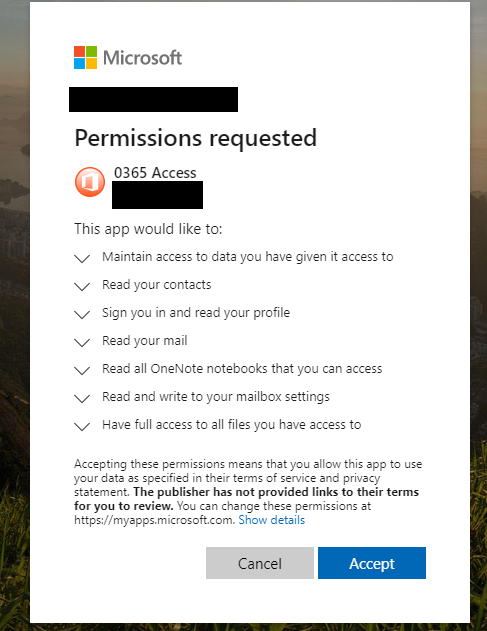

As we can see from the URL in the image directly above, the link tells Microsoft to forward the authorization token produced by a successful login to the domain officesuited[.]com. From there, the user will be presented with a prompt that says an app is requesting permissions to read your email, contacts, OneNote notebooks, access your files, read/write to your mailbox settings, sign you in, read your profile, and maintain access to that data.

Image: Phishlabs

According to Phishlabs, the app that generates this request was created using information apparently stolen from a legitimate organization. The domain hosting the malicious app pictured above — officemtr[.]com — is different from the one I saw in late December, but it was hosted at the same Internet address as officesuited[.]com and likely signed using the same legitimate company’s credentials.

Phishlabs says the attackers are exploiting a feature of Outlook known as “add-ins,” which are applications built by third-party developers that can be installed either from a file or URL from the Office store.

“By default, any user can apply add-ins to their outlook application,” wrote Phishlabs’ Michael Tyler. “Additionally, Microsoft allows Office 365 add-ins and apps to be installed via side loading without going through the Office Store, and thereby avoiding any review process.”

In an interview with KrebsOnSecurity, Tyler said he views this attack method more like malware than traditional phishing, which tries to trick someone into giving their password to the scammers.

“The difference here is instead of handing off credentials to someone, they are allowing an outside application to start interacting with their Office 365 environment directly,” he said.

Many readers at this point may be thinking that they would hesitate before approving such powerful permissions as those requested by this malicious application. But Tyler said this assumes the user somehow understands that there is a malicious third-party involved in the transaction.

“We can look at the reason phishing is still around, and it’s because people are making decisions they shouldn’t be making or shouldn’t be able to make,” he said. “Even employees who are trained on security are trained to make sure it’s a legitimate site before entering their credentials. Well, in this attack the site is legitimate, and at that point their guard is down. I look at this and think, would I be more likely to type my password into a box or more likely to click a button that says ‘okay’?”

The scary part about this attack is that once a user grants the malicious app permissions to read their files and emails, the attackers can maintain access to the account even after the user changes his password. What’s more, Tyler said the malicious app they tested was not visible as an add-in at the individual user level; only system administrators responsible for managing user accounts could see that the app had been approved.

Furthermore, even if an organization requires multi-factor authentication at sign-in, recall that this phish’s login process takes place on Microsoft’s own Web site. That means having two-factor enabled for an account would do nothing to prevent a malicious app that has already been approved by the user from accessing their emails or files.

Once given permission to access the user’s email and files, the app will retain that access until one of two things happen: Microsoft discovers and disables the malicious app, or an administrator on the victim user’s domain removes the program from the user’s account.

Expecting swift action from Microsoft might not be ideal: From my testing, Microsoft appears to have disabled the malicious app being served from officesuited[.]com sometime around Dec. 19 — roughly one week after it went live.

In a statement provided to KrebsOnSecurity, Microsoft Senior Director Jeff Jones said the company continues to monitor for potential new variations of this malicious activity and will take action to disable applications as they are identified.

“The technique described relies on a sophisticated phishing campaign that invites users to permit a malicious Azure Active Directory Application,” Jones said. “We’ve notified impacted customers and worked with them to help remediate their environments.”

Microsoft’s instructions for detecting and removing illicit consent grants in Office 365 are here. Microsoft says administrators can enable a setting that blocks users from installing third-party apps into Office 365, but it calls this a “drastic step” that “isn’t strongly recommended as it severely impairs your users’ ability to be productive with third-party applications.”

Phishlabs’ Tyler said he disagrees with Microsoft here, and encourages Office 365 administrators to block users from installing apps altogether — or at the very least restrict them to apps from the official Microsoft store.

Apart from that, he said, it’s important for Office 365 administrators to periodically look for suspicious apps installed on their Office 365 environment.

“If an organization were to fall prey to this, your traditional methods of eradicating things involve activating two-factor authentication, clearing the user’s sessions, and so on, but that won’t do anything here,” he said. “It’s important that response teams know about this tactic so they can look for problems. If you can’t or don’t want to do that, at least make sure you have security logging turned on so it’s generating an alert when people are introducing new software into your infrastructure.”

from Krebs on Security https://ift.tt/37IGwas

via IFTTT

Se ha lanzado la nueva versión del navegador web Firefox 72, así como la versión móvil de Firefox 68.4 para la plataforma Android. Además, se ha generado una actualización para la versión de largo período de soporte de 68.4.0.

En esta nueva versión de Firefox 72 se destacan diversos cambios de los cuales podremos encontrar que se ha agregado soporte experimental para el protocolo HTTP/3 que se basa en neqo, escrito en lenguaje Rust para la implementación del cliente y servidor del protocolo QUIC (HTTP / 3 estandariza el uso del protocolo QUIC como transporte para HTTP / 2). Para activar el soporte se puede hacer en about:config, en la opción “network.http.http3.enabled“).

(adsbygoogle = window.adsbygoogle || []).push({});

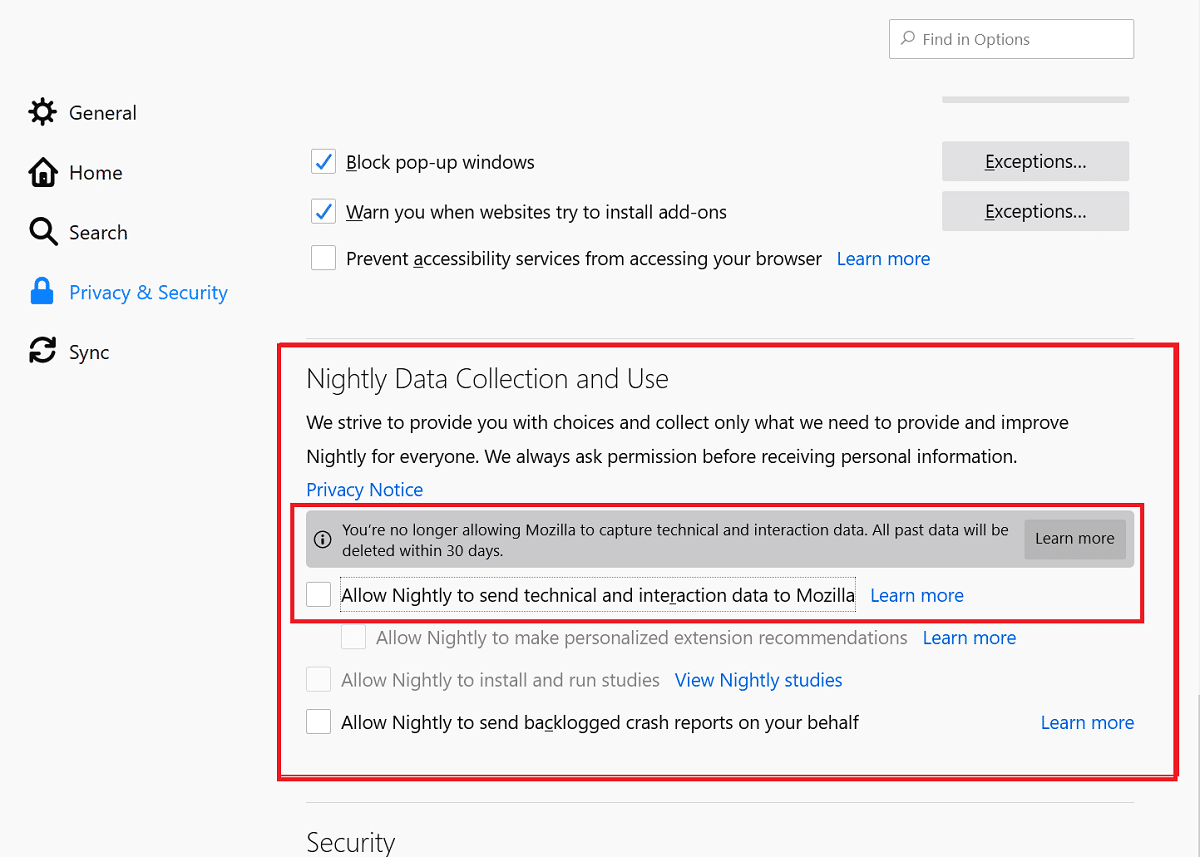

Otro de los cambios que se destacan de esta nueva versión de Firefox 72 es que de acuerdo con los requisitos de la Ley de Privacidad del Consumidor de California (CCPA), se ha agregado la capacidad de eliminar datos de telemetría de los servidores de Mozilla.

Los datos se eliminan en caso de negarse a recopilar telemetría en la sección “about:preferences#privacy” (“Recopilación y uso de datos de Firefox”). Aquí cuando se desactive la casilla de verificación Mozilla eliminara todo dentro de los 30 días posteriores a ello.

(adsbygoogle = window.adsbygoogle || []).push({});

Para Linux y macOS, se ha agregado la capacidad de ver video en el modo “Picture-in-Picture”, que permite visualizar un video en forma de una ventana flotante, que permanece visible durante la navegación en el navegador.

Para verlo en este modo, se debe hacer clic en la información emergente o en el menú contextual que se muestra al hacer clic en el video con el botón derecho del mouse, seleccionar “Imagen en imagen” (en YouTube, que sustituye a su controlador de menú contextual, hacer doble clic con el botón derecho del mouse o hacer clic con la tecla Shift presionada).

Otro de los cambios implementados fue la eliminación de la capacidad de vincular claves públicas (PKP, fijación de clave pública), lo que permite usar el encabezado HTTP Public-Key-Pins para determinar explícitamente los certificados de las autoridades de certificación que está permitido usar para un sitio determinado.

Las razones de esto son la baja demanda de esta función, el riesgo de problemas de compatibilidad (el soporte PKP se suspendió en Chrome) y la capacidad de bloquear su propio sitio debido a la vinculación de las claves incorrectas o las claves perdidas (por ejemplo, eliminación accidental o compromiso como resultado de la piratería).

Además de las innovaciones y las correcciones de errores en Firefox 72, se corrigieron 20 vulnerabilidades, de las cuales 11 (compiladas bajo CVE-2019-17025 y CVE-2019-17024) se marcaron como potencialmente capaces de conducir a la ejecución de código malicioso al abrir páginas especialmente diseñadas.

Si quieres conocer más al respecto sobre las novedades de esta nueva versión de Firefox 72, puedes consultar el siguiente enlace.

Es importante mencionar que la mayoría de las distribuciones de Linux cuentan con el paquete de Firefox dentro de sus repositorios, por lo que la disponibilidad de esta nueva versión puede tardar algunos días.

Sin embargo es posible poder obtener esta nueva versión de una forma más rápida. Tal es el caso para los usuarios de Ubuntu, Linux Mint o algún otro derivado de Ubuntu, pueden instalar o actualizar a esta nueva versión con ayuda del PPA del navegador.

Este lo pueden añadir al sistema abriendo una terminal y ejecutando en ella el siguiente comando:

sudo add-apt-repository ppa:ubuntu-mozilla-security/ppa -y sudo apt-get update

Hecho esto ahora solo tienen que instalar con:

sudo apt install firefox

Para el caso de los usuarios de Arch Linux y derivados, basta con ejecutar en una terminal:

sudo pacman -Syu

O para instalar con:

sudo pacman -S firefox

Finalmente para aquellos que prefieren del uso de los paquetes Snap, podrán instalar la nueva version en cuanto sea liberada en los repositorios de Snap.

Pero pueden obtener el paquete directamente desde el FTP de Mozilla. Con ayuda de una terminal tecleando el siguiente comando:

wget https://ftp.mozilla.org/pub/firefox/releases/72.0/snap/firefox-72.0.snap

Y para instalar el paquete solo tecleamos:

sudo snap install firefox-72.0.snap

Para el resto de las distribuciones de Linux, pueden descargar los paquetes binarios desde el siguiente enlace.

from Linux Adictos https://ift.tt/2QT4UiR

via IFTTT