With faster application deployment comes increased security considerations.

from Dark Reading: https://ift.tt/2N3XFo6

via IFTTT

With faster application deployment comes increased security considerations.

from Dark Reading: https://ift.tt/2N3XFo6

via IFTTT

Aún con EMUI 9.1 en proceso de despliegue, Huawei decidió aprovechar su conferencia para desarrolladoras HDC 2019 para presentar al mundo EMUI 10, la nueva versión de su software basado en Android, que comenzará a llegar a los smartphones de la compañía a partir del próximo mes de septiembre, comenzando por los Huawei P30 y Huawei P30 Pro. Ya vimos en su momento el grueso de las novedades que llegarían

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

from Andro4all https://ift.tt/31Je5Gt

via IFTTT

Microsoft’s Patch Tuesday bought some bad news yesterday: more wormable RDP vulnerabilities, this time affecting Windows 10 users.

from Naked Security https://ift.tt/2YNOUFr

via IFTTT

Ya han pasado más de dos años desde el regreso de Nokia al mercado móvil de la mano de Android. Todo comenzó en enero de 2017, cuando la firma presentaba al mundo el Nokia 6, el primero de los muchos terminales que estaban por venir a lo largo de los siguientes 24 meses. Desde la presentación de su primer terminal, Nokia ha intentado diferenciarse del resto de firmas a través

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

from Andro4all https://ift.tt/2N1uIsF

via IFTTT

Esta semana, Google ha lanzado Chrome OS 76, la última versión de su sistema operativo de escritorio basado en Linux que, de manera sencilla y oficial, solo se puede usar en sus Chromebook. La nueva versión ha llegado junto a Chrome 76 y lo ha hecho con algunas novedades interesantes, como unos nuevos controles multimedia o el soporte para el modo oscuro de páginas web, lo que hará que las páginas se vuelvan oscuras automáticamente si así lo tenemos configurado.

Esta semana, Google ha lanzado Chrome OS 76, la última versión de su sistema operativo de escritorio basado en Linux que, de manera sencilla y oficial, solo se puede usar en sus Chromebook. La nueva versión ha llegado junto a Chrome 76 y lo ha hecho con algunas novedades interesantes, como unos nuevos controles multimedia o el soporte para el modo oscuro de páginas web, lo que hará que las páginas se vuelvan oscuras automáticamente si así lo tenemos configurado.

Por otra parte, también han añadido un nuevo clavo en la tumba de Flash Player, puesto que ahora lo bloquea por defecto en el navegador incluido en el sistema operativo (que no podía ser otro que Chrome). Y es que el Flash ha sido un dolor de cabeza siempre, pero se hizo más patente cuando se lanzaron nuevas tecnologías. Como otras compañías, entre las que destacó Apple cuando lanzó su iPad, Google apostó fuerte por el HTML5, animando a las diferentes páginas web a abandonar el Flash para que navegar por la red fuera más rápido, seguro e incluso más eficiente en cuanto al consumo energético se refiere. Aún es posible reproducir el contenido Flash, pero habrá que activarlo manualmente desde un atajo que detallaremos a continuación.

(adsbygoogle = window.adsbygoogle || []).push({});

Entre las novedades más destacadas que llegan junto a Chrome OS 76 tenemos:

Chrome OS 76 fue lanzado el pasado 12 de agosto, por lo que la mayoría de usuarios de un equipo compatible ya lo deberían tener disponible como actualización. Si no es vuestro caso, paciencia, aparecerá ya en cualquier momento. Tenéis esta y más información en la nota oficial del lanzamiento que Google publicó el lunes.

from Linux Adictos https://ift.tt/33xpNFQ

via IFTTT

“Bluetana,” a new mobile app that looks for Bluetooth-based payment card skimmers hidden inside gas pumps, is helping police and state employees more rapidly and accurately locate compromised fuel stations across the nation, a study released this week suggests. Data collected in the course of the investigation also reveals some fascinating details that may help explain why these pump skimmers are so lucrative and ubiquitous.

The new app, now being used by agencies in several states, is the brainchild of computer scientists from the University of California San Diego and the University of Illinois Urbana-Champaign, who say they developed the software in tandem with technical input from the U.S. Secret Service (the federal agency most commonly called in to investigate pump skimming rings).

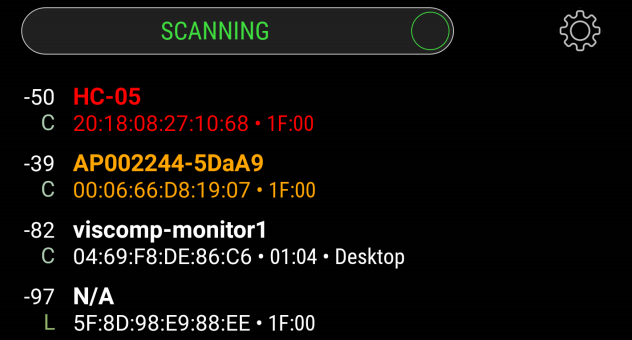

The Bluetooth pump skimmer scanner app ‘Bluetana’ in action.

Gas pumps are a perennial target of skimmer thieves for several reasons. They are usually unattended, and in too many cases a handful of master keys will open a great many pumps at a variety of filling stations.

The skimming devices can then be attached to electronics inside the pumps in a matter of seconds, and because they’re also wired to the pump’s internal power supply the skimmers can operate indefinitely without the need of short-lived batteries.

And increasingly, these pump skimmers are fashioned to relay stolen card data and PINs via Bluetooth wireless technology, meaning the thieves who install them can periodically download stolen card data just by pulling up to a compromised pump and remotely connecting to it from a Bluetooth-enabled mobile device or laptop.

According to the study, some 44 volunteers — mostly law enforcement officials and state employees — were equipped with Bluetana over a year-long experiment to test the effectiveness of the scanning app.

The researchers said their volunteers collected Bluetooth scans at 1,185 gas stations across six states, and that Bluetana detected a total of 64 skimmers across four of those states. All of the skimmers were later collected by law enforcement, including two that were reportedly missed in manual safety inspections of the pumps six months earlier.

While several other Android-based apps designed to find pump skimmers are already available, the researchers said Bluetana was developed with an eye toward eliminating false-positives that some of these other apps can fail to distinguish.

“Bluetooth technology used in these skimmers are also used for legitimate products commonly seen at and near gas stations such as speed-limit signs, weather sensors and fleet tracking systems,” said Nishant Bhaskar, UC San Diego Ph.D. student and principal author of the study. “These products can be mistaken for skimmers by existing detection apps.”

The fuel skimmer study also helps explain how quickly these hidden devices can generate huge profits for the organized gangs that typically deploy them. The researchers found the skimmers their app found collected data from roughly 20 -25 payment cards each day — evenly distributed between debit and credit cards (although they note estimates from payment fraud prevention companies and the Secret Service that put the average figure closer to 50-100 cards daily per compromised machine).

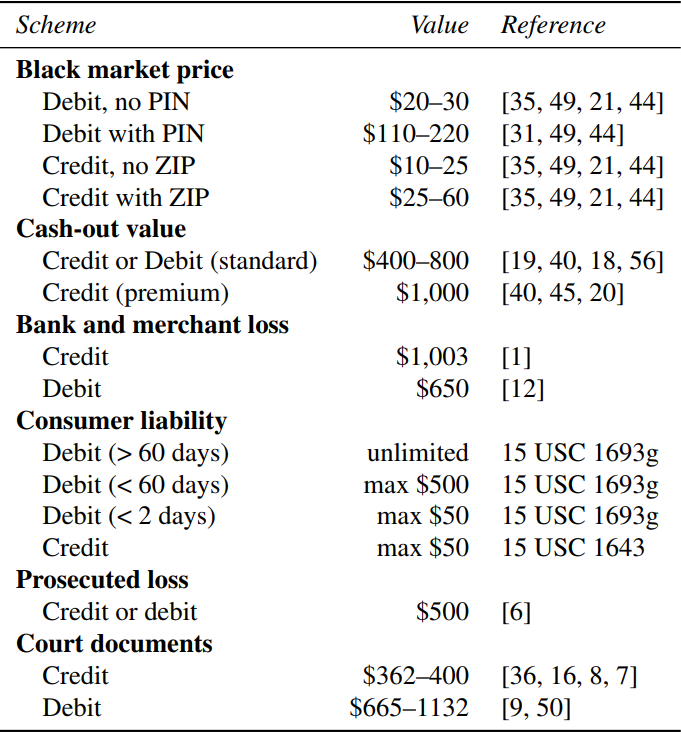

The academics also studied court documents which revealed that skimmer scammers often are only able to “cashout” stolen cards — either through selling them on the black market or using them for fraudulent purchases — a little less than half of the time. This can result from the skimmers sometimes incorrectly reading card data, daily withdrawal limits, or fraud alerts at the issuing bank.

“Based on the prior figures, we estimate the range of per-day revenue from a skimmer is $4,253 (25 cards per day, cashout of $362 per card, and 47% cashout success rate), and our high end estimate is $63,638 (100 cards per day per day, $1,354 cashout per card, and cashout success rate of 47%),” the study notes.

Not a bad haul either way, considering these skimmers typically cost about $25 to produce.

Those earnings estimates assume an even distribution of credit and debit card use among customers of a compromised pump: The more customers pay with a debit card, the more profitable the whole criminal scheme may become. Armed with your PIN and debit card data, skimmer thieves or those who purchase stolen cards can clone your card and pull money out of your account at an ATM.

“Availability of a PIN code with a stolen debit card in particular, can increase its value five-fold on the black market,” the researchers wrote.

This highlights a warning that KrebsOnSecurity has relayed to readers in many previous stories on pump skimming attacks: Using a debit card at the pump can be way riskier than paying with cash or a credit card.

The black market value, impact to consumers and banks, and liability associated with different types of card fraud.

And as the above graphic from the report illustrates, there are different legal protections for fraudulent transactions on debit vs. credit cards. With a credit card, your maximum loss on any transactions you report as fraud is $50; with a debit card, that protection only extends for within two days of the unauthorized transaction. After that, the maximum consumer liability can increase to $500 within 60 days, and to an unlimited amount after 60 days.

In practice, your bank or debit card issuer may still waive additional liabilities, and many do. But even then, having your checking account emptied of cash while your bank sorts out the situation can still be a huge hassle and create secondary problems (bounced checks, for instance).

Interestingly, this advice against using debit cards at the pump often runs counter to the messaging pushed by fuel station owners themselves, many of whom offer lower prices for cash or debit card transactions. That’s because credit card transactions typically are more expensive to process.

For all its skimmer-skewering prowess, Bluetana will not be released to the public. The researchers said they the primary reason for this is highlighted in the core findings of the study.

“There are many legitimate devices near gas stations that look exactly like skimmers do in Bluetooth scans,” said UCSD Assistant Professor Aaron Schulman, in an email to KrebsOnSecurity. “Flagging suspicious devices in Bluetana is a only a way of notifying inspectors that they need to gather more data around the gas station to determine if the Bluetooth transmissions appear to be emanating from a device inside of of the pumps. If it does, they can then open the pump door and confirm that the signal strength rises, and begin their visual inspection for the skimmer.”

One of the best tips for avoiding fuel card skimmers is to favor filling stations that have updated security features, such as custom keys for each pump, better compartmentalization of individual components within the machine, and tamper protections that physically shut down a pump if the machine is improperly accessed.

How can you spot a gas station with these updated features, you ask? As noted in last summer’s story, How to Avoid Card Skimmers at the Pumps, these newer-model machines typically feature a horizontal card acceptance slot along with a raised metallic keypad. In contrast, older, less secure pumps usually have a vertical card reader a flat, membrane-based keypad.

Newer, more tamper-resistant fuel pumps include pump-specific key locks, raised metallic keypads, and horizontal card readers.

The researchers will present their work on Bluetana later today at the USENIX Security 2019 conference in Santa Clara, Calif. A copy of their paper is available here (PDF).

If you enjoyed this story, check out my series on all things skimmer-related: All About Skimmers. Looking for more information on fuel pump skimming? Have a look at some of these stories.

from Krebs on Security https://ift.tt/2YLmv2V

via IFTTT

With that dreaded nose cam fixed, the Dell latest XPS 13 is an ultraportable delight to use. Read our full laptop review.

from Gear Latest https://ift.tt/33yvuTX

via IFTTT

Agent Tesla Botnet – Arbitrary Code Execution (Metasploit)

from Exploit-DB.com RSS Feed https://ift.tt/2Mh2n20

via IFTTT

Aunque la llegada de los Galaxy Note10 y Note10+ casi eclipsó por completo su presentación, Samsung aprovechó el Unpacked celebrado el 7 de agosto para anunciar PlayGalaxy Link, su plataforma de streaming de videojuegos destinada a competir con servicios como Google Stadia o Microsoft Project xCloud, si bien la solución nos recuerda más a la herramienta Steam Link. Y ahora, poco después de la presentación, Samsung ha confirmado que PlayGalaxy

Entra en Andro4all para leer el artículo completo

Puedes unirte a nosotros en Twitter, Facebook o en Google+

¡Suscríbete a nuestro canal de YouTube!

Publicado recientemente en Andro4all

from Andro4all https://ift.tt/33tnTpL

via IFTTT

ManageEngine opManager 12.3.150 – Authenticated Code Execution

from Exploit-DB.com RSS Feed https://ift.tt/2ORpH8C

via IFTTT