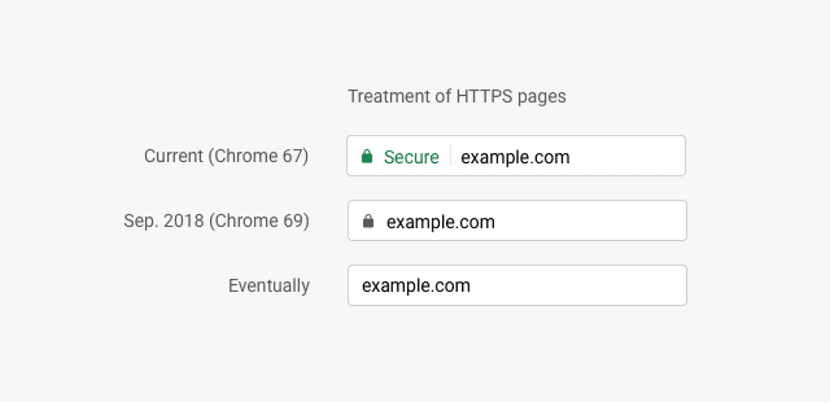

La semana pasada, desarrolladores de Google que se encuentran a cargo del proyecto del navegador web Google Chrome tomaron la decisión de inhabilitar el etiquetado separado de los certificados de nivel EV (Validación Extendida) en Google Chrome.

Si antes para los sitios con certificados similares se mostraba el nombre de la compañía verificada por el centro de certificación en la barra de direcciones, ahora para estos sitios se mostrará el mismo indicador de conexión segura que para los certificados con verificación de acceso al dominio. Y es que a partir de lo que será la próxima versión de Google Chrome 77, la información sobre el uso de certificados EV se mostrará solo en el menú desplegable que se muestra al hacer clic en el icono de conexión segura.

(adsbygoogle = window.adsbygoogle || []).push({});

Tomando este movimiento como referencia, el año pasado (en el 2018), la gente de Apple tomó una decisión similar para el navegador Safari y lo implementó en iOS 12 y macOS 10.14.

Es importante recalcar que los certificados EV confirman los parámetros de identificación reclamados y requieren que el centro de certificación verifique los documentos en el dominio y la presencia física del propietario del recurso.

¿Por que ya no se mostraran las entidades que emiten los certificados en la barra del navegador?

Este movimiento por parte de los desarrolladores de Google se deriva de un estudio realizado por Google, en donde se mostró que el indicador utilizado anteriormente para los certificados EV no proporcionaba la protección esperada para los usuarios que no prestaban atención a la diferencia y no la usaban al tomar decisiones sobre la entrada de datos confidenciales en los sitios.

De permanencia en el estudio de Google se encontró que el 85% de los usuarios no se impidió entrar con la presencia credenciales en la barra de direcciones URL “accounts.google.com.amp.tinyurl.com” en lugar de “accounts.google.com“, si aparece en la página interfaz típica del sitio de Google.

(adsbygoogle = window.adsbygoogle || []).push({});

A través de nuestra propia investigación, así como una encuesta de trabajos académicos previos, el equipo de Chrome Security UX ha determinado que la interfaz de usuario EV no protege a los usuarios según lo previsto.

Los usuarios no parecen tomar decisiones seguras (como no ingresar la contraseña o la información de la tarjeta de crédito) cuando se altera o elimina la IU, ya que sería necesario que la IU EV proporcionara una protección significativa.

Además, la insignia de EV ocupa un valioso espacio en la pantalla, puede presentar nombres de empresas que confunden activamente en una interfaz de usuario destacada e interfiere con la dirección del producto de Chrome hacia una pantalla neutral, en lugar de positiva, para conexiones seguras.

Debido a estos problemas y su utilidad limitada, creemos que pertenece mejor a la información de la página.

La alteración de la interfaz de usuario EV es parte de una tendencia más amplia entre los navegadores para mejorar sus superficies de interfaz de usuario de seguridad a la luz de los recientes avances en la comprensión de este espacio problemático.

Para despertar la confianza en el sitio para la mayoría de los usuarios, resultó ser suficiente solo para hacer que la página sea similar a la original.

Como resultado, se concluyó que los indicadores de seguridad positivos no son efectivos y vale la pena centrarse en organizar la salida de advertencias explícitas sobre los problemas.

Por ejemplo, recientemente se ha aplicado un esquema similar a las conexiones HTTP que están marcadas explícitamente como inseguras.

Al mismo tiempo, la información que se muestra para los certificados EV ocupa demasiado espacio en la barra de direcciones, puede generar confusión adicional al ver el nombre de la empresa en la interfaz del navegador, y también viola el principio de neutralidad del producto y se utiliza para suplantación de identidad.

Por ejemplo, la Autoridad de Certificación de Symantec emitió un certificado EV de Identity Verified, cuyo nombre mostraba a los usuarios engañados, especialmente cuando el nombre real del dominio abierto no cabía en la barra de direcciones.

Fuente: https://blog.chromium.org

from Linux Adictos https://ift.tt/2MY0c30

via IFTTT