En la era digital, la tecnología abre puertas a la educación, la creatividad y la participación cívica de las juventudes. Sin embargo, entre las oportunidades se esconden riesgos reales: el fraude y el ciberacoso. Estas dinámicas no solo pueden provocar pérdidas económicas o daños emocionales; también minan la confianza de los jóvenes para usar herramientas tecnológicas, lo que a su vez limita su acceso a recursos valiosos.

El fraude en el entorno digital se manifiesta como phishing, estafas en redes sociales, falsas ofertas de empleo, apps fraudulentas y suplantación de identidad. Los jóvenes, que están construyendo hábitos de seguridad, pueden ser especialmente receptivos a mensajes convincentes, promociones tentadoras o enlaces aparentemente inofensivos. Las consecuencias van desde pérdidas financieras hasta exposición de datos personales, aprendizaje de comportamientos de riesgo y desconfianza frente a plataformas digitales.

El ciberacoso abarca ataques coordinados, amenazas, difamación, doxxing y humillación pública. Afecta la salud mental, la autoestima y la motivación para aprender en línea. En contextos educativos, el ciberacoso puede traducirse en ausentismo, baja participación y rendimiento escolar decreciente. Más allá del momento del incidente, los efectos pueden perdurar, influyendo en la voluntad de compartir conocimiento y buscar ayuda.

Los jóvenes están en una fase de desarrollo en la que la identidad digital se forma y la confianza en las plataformas se construye. Su menor experiencia en negociación de riesgos en internet, combinada con una mayor exposición social, los hace vulnerables a fraudes que prometen recompensas rápidas y a ciberacosadores que buscan respuesta emocional. Las barreras para denunciar, el temor a la estigmatización y la preocupación por la privacidad pueden impedir que pidan ayuda o informen incidentes.

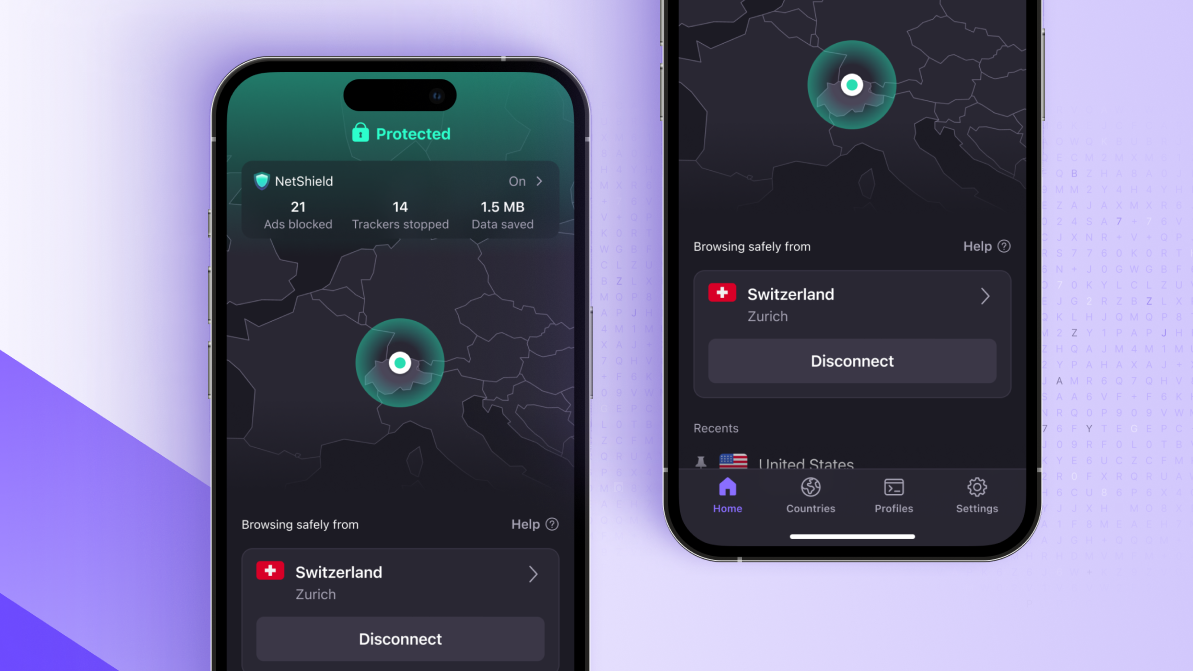

Fortalecer la alfabetización digital es clave. Esto incluye enseñar a verificar la identidad de los interlocutores, distinguir entre ofertas legítimas y engañosas, y establecer prácticas de seguridad como contraseñas robustas y autenticación de dos factores. También es fundamental promover la higiene digital: revisar permisos de apps, ajustar configuraciones de privacidad y mantener actualizado el software. En paralelo, habilitar vías simples y confidenciales para reportar fraudes y abusos, con respuestas rápidas por parte de plataformas y comunidades escolares, reduce el daño y anima a la denuncia.

Las plataformas tienen la responsabilidad de reducir riesgos mediante tecnologías de detección de fraudes, herramientas de reporte accesibles, moderación eficiente y transparencia sobre políticas. Las escuelas y familias deben colaborar para crear entornos de apoyo donde los jóvenes sepan a quién acudir ante incidentes, y donde se respalde a las víctimas.

Para educadores: integrar módulos de ciudadanía digital en los currículos, incluir simulacros de verificación de identidad y guías para el manejo de incidentes. Para padres: conversar abiertamente sobre seguridad en línea, establecer normas razonables de uso y monitorear de forma respetuosa y no invasiva. Para responsables de políticas: ampliar la cobertura de programas de alfabetización digital, financiar servicios de apoyo a víctimas y exigir estándares mínimos de seguridad en plataformas utilizadas por la juventud.

Si bien el fraude y el ciberacoso representan amenazas serias, no deben convertirse en barreras inaceptables. Con educación, herramientas adecuadas y compromiso institucional, es posible que las juventudes accedan a la tecnología de forma más segura, aprovechando sus beneficios sin sacrificar su bienestar. La seguridad digital es una responsabilidad compartida que requiere acción coordinada de familias, escuelas, plataformas y gobiernos.

from Latest from TechRadar https://ift.tt/N3M8FYw

via IFTTT IA