Tackling hypertension at the primary health level key to reducing preventable deaths

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/Pkba8qH

via IFTTT

Tackling hypertension at the primary health level key to reducing preventable deaths

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/Pkba8qH

via IFTTT

El panorama del desarrollo de software está viviendo una transformación muy relevante gracias a los agentes de inteligencia artificial. Una de las principales apuestas en este terreno es Codex, presentado recientemente por OpenAI, que promete cambiar la manera en la que programadores y equipos técnicos abordan las tareas cotidianas, desde la concepción de nuevas funcionalidades hasta la depuración de errores o la documentación interna.

La llegada de Codex no se limita a sugerir fragmentos de código, como hacían herramientas anteriores. Ahora, los desarrolladores disponen de un asistente autónomo capaz de ejecutar múltiples tareas en paralelo y en segundo plano, en un entorno seguro, sin interferir con el flujo de trabajo habitual del usuario. Este salto sitúa la colaboración entre humanos y máquinas en un nivel mucho más práctico y eficiente.

Codex es un agente de software inteligente basado en el modelo codex-1, una versión ajustada y optimizada del modelo o3 de OpenAI, entrenado con técnicas avanzadas de aprendizaje por refuerzo sobre tareas reales de programación. Gracias a este entrenamiento orientado a la práctica, Codex logra generar código que se asemeja mucho al estilo y las convenciones de los programadores humanos.

El agente opera exclusivamente en la nube, dentro de una máquina virtual totalmente aislada y adaptada al entorno de cada proyecto, a la que solo se conecta el repositorio del usuario (por ejemplo, mediante GitHub). Desde ese espacio, puede editar archivos, implementar nuevas funciones a partir de instrucciones en lenguaje natural, corregir errores detectados, llevar a cabo pruebas automáticas y hasta generar documentación técnica. Todo ello con registros detallados de cada acción para facilitar la posterior revisión y auditoría.

Una de las novedades que trae Codex es la capacidad de personalizar su comportamiento mediante archivos específicos denominados AGENTS.md. Estos archivos funcionan como una guía, indicando al asistente cómo debe actuar dentro del proyecto, qué convenciones seguir y cómo ejecutar los distintos test o validaciones. Así, tanto las grandes empresas como los equipos pequeños o desarrolladores independientes pueden adaptar el agente a sus necesidades y estilos.

Codex está disponible como una funcionalidad para usuarios de ChatGPT Pro, Enterprise y Team, a través de una pestaña lateral en la propia interfaz de ChatGPT. OpenAI ya ha anunciado su intención de ampliar el acceso a los planes Plus y Edu en las próximas semanas, preparando así el terreno para una adopción mucho más amplia.

El uso es sencillo: el usuario describe la tarea que desea realizar, bien sea mediante una pregunta o una instrucción directa sobre el código. El agente ejecuta la tarea de forma autónoma, editando archivos, lanzando comandos, realizando validaciones y dejando una traza completa de lo realizado (logs, resultados de test, etc.). Además, es posible lanzar varias tareas en paralelo, gestionando de forma más eficiente el tiempo de desarrollo y permitiendo al usuario supervisar el progreso desde la interfaz.

Otra ventaja importante es la futura integración con plataformas clave como GitHub o sistemas de integración continua, lo que propiciará un cambio en los flujos de trabajo habituales, sobre todo para equipos pequeños o freelancers que buscan maximizar su productividad. Gracias a esta filosofía, Codex va camino de convertirse en un compañero de trabajo capaz de gestionar desde tareas rutinarias hasta proyectos de alta complejidad.

OpenAI ha puesto especial cuidado en asegurar que Codex funcione bajo condiciones estrictas de seguridad y control. El agente realiza todas las tareas en una máquina virtual sin acceso externo a internet ni APIs de terceros, evitando exponer recursos o dependencias de forma accidental. Esto garantiza que el código sea manipulado con seguridad y sin riesgos de filtraciones.

En cuanto a la transparencia, cada paso que realiza Codex se registra en informes exhaustivos, incluyendo cambios realizados, salida de los tests y comandos ejecutados. Esto permite que cualquier miembro del equipo pueda auditar fácilmente su comportamiento, fomentando la confianza y facilitando la detección de posibles fallos o desviaciones del proceso.

La integración de archivos AGENTS.md permite que el agente se adapte a las particularidades de cada proyecto, siguiendo instrucciones específicas sobre estilos, procesos y estándares internos. De esta manera, Codex no solo ejecuta tareas, sino que lo hace respetando el marco definido por cada equipo, incrementando la fiabilidad de los resultados.

Como toda tecnología emergente, Codex presenta algunas limitaciones en esta fase inicial. El agente todavía no admite la introducción de imágenes como entrada y, durante la ejecución de las tareas, el usuario no puede modificar instrucciones sobre la marcha. Además, aunque ha sido entrenado para rechazar instrucciones malintencionadas (como la creación de malware), sigue siendo recomendable supervisar su uso en proyectos sensibles.

En estas primeras semanas de despliegue, empresas como Cisco o Temporal ya están aprovechando Codex para acelerar procesos de desarrollo, optimizar la gestión de pruebas y aumentar la cobertura de testing. Equipos de diferentes perfiles también lo están empleando para generar documentación automáticamente, reorganizar bases de código y delegar tareas manuales sin perder el control sobre los resultados.

De cara al futuro, OpenAI planea integrar Codex con sistemas de gestión de incidencias, herramientas de CI/CD y otros entornos clave para los desarrolladores. Asimismo, la posibilidad de guiar al agente durante la ejecución y recibir notificaciones más detalladas forma parte de los planes futuros, junto con el desarrollo de modelos más ligeros y accesibles, como versiones CLI, pensadas para quienes trabajan desde el terminal.

El lanzamiento de Codex representa una evolución significativa respecto a modelos anteriores de OpenAI enfocados en autocompletar código. El agente no solo entiende instrucciones complejas, sino que también ejecuta tareas diversas, integrándose en la cultura del desarrollo moderno donde la colaboración con IA y la automatización serán cada vez más fundamentales. La irrupción de esta herramienta refleja el avance acelerado de la inteligencia artificial aplicada al software, abriendo nuevas posibilidades para programadores y equipos técnicos.

from Linux Adictos https://ift.tt/UKNjeTx

via IFTTT

Health leaders from the Americas and around the world gather at the 78th World Health Assembly with a call for unity in health

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/eEOSu7I

via IFTTT

Durante los últimos días, Steam, la plataforma líder de videojuegos en PC, se ha visto envuelta en una intensa oleada de noticias y rumores tras descubrirse la venta en la dark web de una supuesta base de datos con información de hasta 89 millones de cuentas. Aunque a primera vista el asunto generó un importante revuelo entre usuarios y medios del sector, la realidad de la filtración está siendo aclarada por Valve y fuentes especializadas, dejando claro qué ha pasado realmente y en qué afecta a los jugadores.

A pesar de los titulares de alarma y las recomendaciones impulsivas de cambiar contraseñas, la propia Valve ha salido al paso para explicarlo todo con detalle. La filtración no implica una vulneración de los sistemas internos de Steam, ni supone que las claves de acceso, datos personales o pagos hayan quedado expuestos. Pero sí hay detalles relevantes sobre la exposición de datos y sobre cómo mantenerse protegido ante posibles consecuencias indirectas.

El incidente se centra en la exposición de antiguos mensajes SMS enviados para la autenticación en dos pasos (2FA), usados por Steam para proteger el acceso a cuentas. Estos mensajes contenían códigos de un solo uso —cuya validez es de apenas 15 minutos— y números de teléfono de destino, pero no estaban asociados a contraseñas, cuentas concretas, información de pago o datos personales sensibles según los comunicados oficiales de Valve.

La muestra de datos publicada y puesta a la venta por un hacker bajo el pseudónimo Machine1337 incluía información como los códigos, estados de entrega, marcas de tiempo, números de teléfono y metadatos técnicos. La empresa de ciberseguridad Underdark.ai y distintos medios han verificado que parte de la muestra es real, aunque la magnitud total parece dudosa, especialmente por el bajo precio de venta fijado, que ha llamado la atención de numerosos analistas.

De acuerdo con las declaraciones de Valve y la investigación de expertos en ciberseguridad, no se ha producido una intrusión a los servidores de Steam ni al sistema central de la compañía. El origen de la filtración apunta más bien a una vulnerabilidad en la cadena de proveedores externos encargados del envío de SMS para el sistema de autenticación.

Estas comunicaciones viajan sin cifrar por diferentes intermediarios antes de llegar al usuario, lo que complica la trazabilidad del incidente y dificulta precisar el punto exacto de la brecha. Twilio, empresa señalada inicialmente por algunos medios como posible origen, ha negado cualquier relación directa con una filtración de este tipo y Valve también indica que actualmente no usan sus servicios para estos fines.

El principal peligro no reside en el acceso directo a cuentas por parte de los atacantes, ya que los códigos filtrados han caducado hace tiempo y la información expuesta no es suficiente para suplantar identidades. El verdadero riesgo se concreta en el potencial uso de números de teléfono filtrados para realizar ataques de phishing dirigidos, como SMS falsos que intenten engañar al usuario para obtener más datos de acceso o realizar estafas personalizadas.

Valve y varios portales de ciberseguridad coinciden en que no es necesario cambiar la contraseña de Steam por este incidente en concreto si tienes activada la autenticación en dos pasos y tus dispositivos están bajo control. Sin embargo, mantener contraseñas robustas, revisar dispositivos conectados y evitar reutilizar contraseñas en distintos servicios sigue siendo fundamental para fortalecer la protección de la cuenta.

Valve insiste en que, a día de hoy, la seguridad de los servidores de Steam no se ha visto comprometida y que la información crítica de los usuarios permanece a salvo. Desde la compañía se sigue investigando el origen exacto de la exposición y se recomienda a la comunidad extremar la precaución, especialmente frente a intentos de engaño o fraudes derivados de la filtración.

Es importante mantener la calma y seguir las buenas prácticas de seguridad digital. La información filtrada no permite acceder a las cuentas de Steam ni afecta a datos financieros o personales críticos, por lo que no hay razones para generar alarma excesiva. Mantenerse informado a través de canales oficiales y estar atentos a posibles intentos de fraude son las mejores medidas para protegerse en estos casos.

from Linux Adictos https://ift.tt/Dhcmw7s

via IFTTT

Firefox no es tan personalizable como otros navegadores, o de lo contrario no existirían bifurcaciones como Zen Browser. Puede gustar más, puede gustar menos, pero Mozilla se centra en ofrecer un navegador web sin florituras ni funciones extra que podrían llegar a considerarse como bloatware. Pero hace un tiempo sí añadieron una nueva página de inicio, con imagen de fondo en las nuevas pestañas e incluso un widget del tiempo.

Por el momento, Firefox ofrece 4 imágenes, lo que no es un gran número y creo que pronto deberían añadir opción de añadir más de una galería enlazada, pero se puede suplir esta carencia añadiéndola manualmente. Es una posibilidad, pero de momento está un poco escondida. Muchas de las funciones futuras se activan desde about:config, pero Firefox ya ofrece Firefox Labs en la versión estable, y es desde ese apartado en donde podemos añadir nuestras imágenes para pestañas nuevas.

Lo que se ve en la imagen de cabecera no es lo que se ve actualmente en el navegador del panda rojo. Para que aparezca el cuadro con el símbolo de suma, que indica que se puede «subir» una imagen propia, hay que ir al menú de la hamburguesa, Ajustes y luego al apartado Firefox Labs. En el apartado «Personalice su navegación» encontraremos una caja de verificación que reza «Elegir un fondo de pantalla o color personalizado para la nueva pestaña». Una vez la marquemos, abrimos una pestaña nueva y hacemos clic en la rueda dentada que hay abajo a la derecha, que son los ajustes de la pestaña nueva.

El resto no tiene pérdida: se hace clic en el cuadro nuevo, abrirá una ventana del gestor de archivos y sólo quedará elegir la imagen de fondo que queramos. La mía no es muy bonita, pero la guardo para hacer montajes como por ejemplo el de este artículo.

No se sabe cuándo activarán la función de manera predeterminada en la versión estable de Firefox, pero activarla manualmente no le hace ningún mal y nos ofrece otra opción de personalización.

from Linux Adictos https://ift.tt/uZH94Cb

via IFTTT

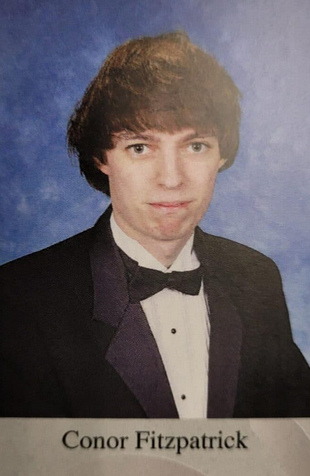

In what experts are calling a novel legal outcome, the 22-year-old former administrator of the cybercrime community Breachforums will forfeit nearly $700,000 to settle a civil lawsuit from a health insurance company whose customer data was posted for sale on the forum in 2023. Conor Brian Fitzpatrick, a.k.a. “Pompompurin,” is slated for resentencing next month after pleading guilty to access device fraud and possession of child sexual abuse material (CSAM).

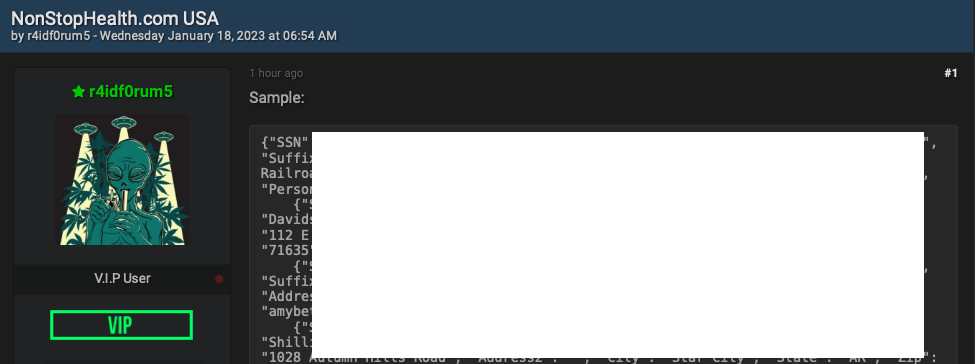

A redacted screenshot of the Breachforums sales thread. Image: Ke-la.com.

On January 18, 2023, denizens of Breachforums posted for sale tens of thousands of records — including Social Security numbers, dates of birth, addresses, and phone numbers — stolen from Nonstop Health, an insurance provider based in Concord, Calif.

Class-action attorneys sued Nonstop Health, which added Fitzpatrick as a third-party defendant to the civil litigation in November 2023, several months after he was arrested by the FBI and criminally charged with access device fraud and CSAM possession. In January 2025, Nonstop agreed to pay $1.5 million to settle the class action.

Jill Fertel is a former federal prosecutor who runs the cyber litigation practice at Cipriani & Warner, the law firm that represented Nonstop Health. Fertel told KrebsOnSecurity this is the first and only case where a cybercriminal or anyone related to the security incident was actually named in civil litigation.

“Civil plaintiffs are not at all likely to see money seized from threat actors involved in the incident to be made available to people impacted by the breach,” Fertel said. “The best we could do was make this money available to the class, but it’s still incumbent on the members of the class who are impacted to make that claim.”

Mark Rasch is a former federal prosecutor who now represents Unit 221B, a cybersecurity firm based in New York City. Rasch said he doesn’t doubt that the civil settlement involving Fitzpatrick’s criminal activity is a novel legal development.

“It is rare in these civil cases that you know the threat actor involved in the breach, and it’s also rare that you catch them with sufficient resources to be able to pay a claim,” Rasch said.

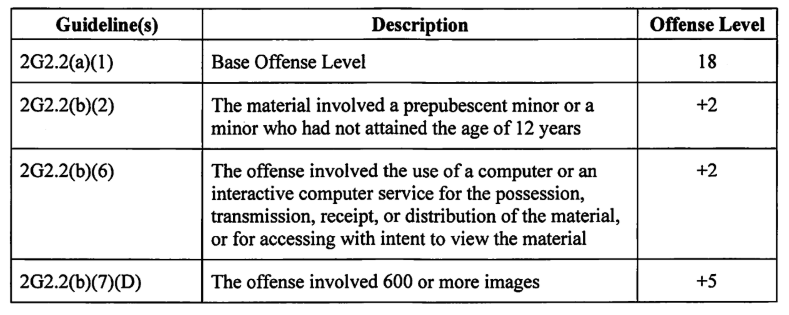

Despite admitting to possessing more than 600 CSAM images and personally operating Breachforums, Fitzpatrick was sentenced in January 2024 to time served and 20 years of supervised release. Federal prosecutors objected, arguing that his punishment failed to adequately reflect the seriousness of his crimes or serve as a deterrent.

An excerpt from a pre-sentencing report for Fitzpatrick indicates he had more than 600 CSAM images on his devices.

Indeed, the same month he was sentenced Fitzpatrick was rearrested (PDF) for violating the terms of his release, which forbade him from using a computer that didn’t have court-required monitoring software installed.

Federal prosecutors said Fitzpatrick went on Discord following his guilty plea and professed innocence to the very crimes to which he’d pleaded guilty, stating that his plea deal was “so BS” and that he had “wanted to fight it.” The feds said Fitzpatrick also joked with his friends about selling data to foreign governments, exhorting one user to “become a foreign asset to china or russia,” and to “sell government secrets.”

In January 2025, a federal appeals court agreed with the government’s assessment, vacating Fitzpatrick’s sentence and ordering him to be resentenced on June 3, 2025.

Fitzpatrick launched BreachForums in March 2022 to replace RaidForums, a similarly popular crime forum that was infiltrated and shut down by the FBI the previous month. As administrator, his alter ego Pompompurin served as the middleman, personally reviewing all databases for sale on the forum and offering an escrow service to those interested in buying stolen data.

A yearbook photo of Fitzpatrick unearthed by the Yonkers Times.

The new site quickly attracted more than 300,000 users, and facilitated the sale of databases stolen from hundreds of hacking victims, including some of the largest consumer data breaches in recent history. In May 2024, a reincarnation of Breachforums was seized by the FBI and international partners. Still more relaunches of the forum occurred after that, with the most recent disruption last month.

As KrebsOnSecurity reported last year in The Dark Nexus Between Harm Groups and The Com, it is increasingly common for federal investigators to find CSAM material when searching devices seized from cybercriminal suspects. While the mere possession of CSAM is a serious federal crime, not all of those caught with CSAM are necessarily creators or distributors of it. Fertel said some cybercriminal communities have been known to require new entrants to share CSAM material as a way of proving that they are not a federal investigator.

“If you’re going to the darkest corners of Internet, that’s how you prove you’re not law enforcement,” Fertel said. “Law enforcement would never share that material. It would be criminal for me as a prosecutor, if I obtained and possessed those types of images.”

Further reading: The settlement between Fitzpatrick and Nonstop (PDF).

from Krebs on Security https://ift.tt/Fjko8UA

via IFTTT

La llegada de Nobara 42 marca un paso más en la evolución de las distribuciones Linux orientadas a juegos y usuarios que buscan una experiencia optimizada desde el primer arranque. Nobara ha ganado notoriedad por ofrecer una configuración base derivada de Fedora, pero con mejoras y un enfoque especial en el rendimiento y la facilidad de uso. Para quienes buscan evitar complicaciones técnicas y desean un sistema listo para jugar o trabajar nada más instalar, esta actualización ofrece varias prestaciones notables.

El desarrollo de Nobara está liderado por Thomas Crider, conocido por sus contribuciones a proyectos clave como Wine, Lutris y Proton GloriousEggroll (Proton-GE). Su implicación garantiza que la distribución no sea una simple variante de Fedora, sino que incorpora soluciones concretas a problemas habituales en entornos gaming y multimedia.

Una de las modificaciones más llamativas de esta versión es la reemplazo de Firefox por Brave como navegador principal. Tras diversas pruebas con navegadores (incluyendo Firefox, LibreWolf, Floorp, Chromium y Vivaldi), los desarrolladores detectaron fallos persistentes de aceleración gráfica y cuelgues de GPU, sobre todo al reproducir vídeos cortos o en sesiones con videollamadas y streaming. Brave fue el único navegador que funcionó sin modificar codecs ni depender de paquetes adicionales, presentando además un mejor rendimiento con la aceleración hardware. Para asegurar la privacidad y evitar elementos innecesarios, a Brave se le han deshabilitado funciones como Brave Rewards, Wallet, VPN, Tor y chat de IA, ofreciendo así una experiencia más limpia y estable.

Otra innovación de Nobara 42 es el debut de Flatpost, una herramienta propia desarrollada para facilitar la administración de aplicaciones en formato Flatpak. Flatpost, escrita en Python y GTK, se plantea como una alternativa más ligera y universal frente a Discover y GNOME Software. Permite instalar, actualizar, eliminar y gestionar permisos de las aplicaciones, incluso ajustando directamente las restricciones de seguridad, lo que elimina la necesidad de herramientas externas como Flatseal. Su diseño permite funcionar tanto en KDE Plasma, GNOME como en escritorios alternativos tipo Hyprland, aportando una experiencia unificada independientemente del entorno de escritorio elegido.

La base de Nobara 42 incluye kernel Linux 6.14 (en algunas ediciones 6.14.6), Mesa 25.1 y soporte para los últimos drivers NVIDIA, ofreciendo un aumento notable en el rendimiento gráfico y la compatibilidad con juegos y hardware nuevo. A través del renovado gestor de drivers, el usuario puede elegir entre versiones estables, beta o avanzadas de los controladores NVIDIA, así como alternar entre controladores Mesa estándar o versiones en desarrollo de Vulkan. Esta flexibilidad es destacable en una distribución orientada tanto a usuarios experimentados como a quienes buscan evitar complicaciones con el hardware.

Además, la transición al modelo rolling release significa que las actualizaciones llegarán de forma continua a los usuarios, eliminando la necesidad de reinstalar el sistema para acceder a las novedades. Los usuarios que ya tienen instalado Nobara recibirán las mejoras automáticamente, manteniendo así el sistema al día sin interrupciones.

Nobara 42, que ya se puede descargar desde su sitio oficial, se ofrece en varias ediciones: una oficial con KDE Plasma personalizado, versiones con KDE Plasma o GNOME preinstalados y variantes orientadas al uso en centros multimedia y dispositivos portátiles tipo Steam Deck. Los principales escritorios incorporan de serie los controladores NVIDIA privativos, permitiendo un rendimiento óptimo desde el principio.

Entre las mejoras adicionales, destacan parches en Mesa que facilitan la compatibilidad con Wine sobre Wayland y optimizaciones que benefician a títulos recientes, como DOOM: The Dark Ages. Además, se ha mejorado el proceso de instalación y configuración inicial, facilitando la elección de opciones avanzadas como el tipo de drivers o la gestión de Secure Boot.

Para quienes desean una distribución Linux lista para jugar y multimedia, Nobara 42 minimiza la configuración necesaria, incluyendo extras como OBS Studio con plugins, Steam, dependencias para Wine y diversos codecs multimedia. El objetivo es ofrecer un sistema que funcione de manera eficiente desde el primer momento, especialmente para .

Esta actualización reafirma a Nobara como una de las distribuciones más completas basadas en Fedora para sacar el máximo partido a hardware y software en tareas de juego y multimedia, sin renunciar a la estabilidad y experiencia que la caracteriza.

from Linux Adictos https://ift.tt/Vz1breX

via IFTTT

Experts meet to discuss advances in wastewater and environmental surveillance in Latin American and the Caribbean

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/5E7pjT9

via IFTTT

PAHO’s 2024 annual report details health security achievements in the Americas

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/5kaHUbM

via IFTTT

En el mundo de las distribuciones Linux, la elección entre Linux Mint y Linux Mint Debian Edition (LMDE) es una de las comparativas más interesantes para quienes buscan una experiencia sencilla, estable y amigable. A simple vista, ambos sistemas parecen gemelos, pero existen diferencias de fondo que pueden marcar la experiencia diaria dependiendo de tus necesidades, hardware y preferencias técnicas. Si alguna vez has dudado entre instalar Linux Mint o LMDE, este artículo va a despejar todas tus dudas.

Sin rodeos: aquí tienes un análisis detallado, actualizado y ordenado de todo lo relevante que necesitas saber sobre los dos «sabores» de Mint, incluyendo desde su historia, objetivos, funcionamiento interno y soporte de hardware, hasta la implicación del equipo de desarrollo y los factores que de verdad marcan la diferencia en el día a día. Prepárate para saber cuál deberías instalar en tu máquina o recomendar a otros, ¡y evita sorpresas innecesarias!

Linux Mint nació como una distribución basada en Ubuntu, famosa por su facilidad de uso y enorme comunidad, pero el equipo de Mint decidió hace años desarrollar también una edición alternativa basada en Debian, conocida como LMDE (Linux Mint Debian Edition). ¿El motivo? Principalmente, tener un «plan B» en caso de que Ubuntu tomara direcciones poco convenientes o inseguras, garantizando así la continuidad del proyecto Mint y manteniendo su filosofía intacta pase lo que pase en el panorama Linux.

Así, Linux Mint (el principal) utiliza Ubuntu LTS como base, mientras que LMDE se apoya en Debian estable. Aunque el objetivo declarado por el equipo de desarrollo nunca fue convertir LMDE en la versión recomendada, sí han cuidado que ambas mantengan la experiencia de usuario característica de Mint y una compatibilidad práctica entre ellas.

En el uso diario, ambos pueden ser casi indistinguibles para un usuario que no conozca las diferencias técnicas que se esconden bajo el capó. Sin embargo, esas diferencias pueden ser decisivas dependiendo del perfil del usuario y su contexto.

Linux Mint clásico se apoya en las versiones LTS de Ubuntu, lo que significa ciclos de lanzamiento programados, compatibilidad con una enorme cantidad de software, soporte extendido por 5 años y una política de actualizaciones de hardware (kernel, drivers, Mesa) bastante generosa. Por otro lado, LMDE utiliza Debian estable, que ofrece lanzamientos cada dos años aproximadamente y pone el foco en la estabilidad y en evitar cualquier sobresalto técnico.

¿Qué implica esto? Mint suele tener acceso más rápido a tecnologías de hardware recientes, mientras que LMDE prioriza la fiabilidad. Debian estable es famoso por su conservadurismo: una vez lanzada una versión, pocos componentes cambian excepto para parches de seguridad o corrección de errores críticos.

Linux Mint (Ubuntu) incluye utilidades gráficas propias como el Kernel Manager y el Driver Manager, que permiten instalar fácilmente nuevos núcleos y controladores específicos del hardware. Estas herramientas están ausentes en LMDE, porque dependen de la infraestructura de Ubuntu. En LMDE, para actualizar el kernel o instalar drivers propietarios tendrás que recurrir a Synaptic o la terminal, lo que puede suponer una ligera barrera para los más principiantes.

Esto es importante si tienes hardware muy reciente (gráficas, wifi, impresoras modernas), ya que Mint facilita esa tarea mucho más que LMDE.

Uno de los motivos por los que Ubuntu es tan recomendado para novatos y usuarios con hardware reciente es su soporte proactivo a nuevos dispositivos, gracias a la inclusión de drivers y una política de actualizaciones constantes en su stack de hardware. Aunque Debian ha mejorado notablemente (sobre todo desde la versión 12, que ya incluye controladores privativos esenciales), aún recibe los «paquetes calientes» después que Ubuntu. Esto se traduce en que Mint suele reconocer más dispositivos «out-of-the-box» y permite actualizarlos más rápido.

Por ejemplo, impresoras HP antiguas o tarjetas WiFi no estándar pueden funcionar automáticamente en Linux Mint, mientras que en LMDE puede que requieras algún paso extra o incluso no sean detectadas de primeras.

Mint, gracias al HWE (Hardware Enablement Stack) de Ubuntu, recibe actualizaciones de kernel y controladores gráficos cada seis meses dentro del ciclo LTS. Esto significa que los usuarios disfrutan periódicamente de mejoras en rendimiento y compatibilidad de hardware. Además, algunas aplicaciones relevantes también reciben versiones más recientes a lo largo de la vida útil de la versión.

En LMDE, los componentes clave como el kernel o Mesa permanecen «congelados» en la versión establecida el día del lanzamiento, salvo parches críticos de seguridad. El usuario puede recurrir a backports (repositorios de actualizaciones seleccionadas por el equipo de Debian), pero la experiencia sigue siendo más conservadora que en Mint tradicional.

Un punto a favor de LMDE es que, usando Flatpak —y esto también vale para Mint—, se puede acceder a aplicaciones actualizadas sin depender de los repositorios de la base, aunque esto no soluciona la actualización del stack gráfico completo.

Uno de los grandes atractivos de Ubuntu (y, por tanto, de Mint principal) es su compatibilidad con los famosos PPAs, que permiten instalar fácilmente software de terceros o versiones más recientes que las disponibles en los repositorios estándar. En LMDE —y en Debian—, esto no se recomienda: aunque algunos PPAs puedan funcionar, el riesgo de romper dependencias o la estabilidad del sistema es mucho mayor.

Linux Mint tiene 5 años de soporte gracias a Ubuntu LTS, lo que ofrece tranquilidad y actualizaciones a largo plazo. LMDE ofrece soporte hasta aproximadamente un año después del lanzamiento de la siguiente versión, que suele ser cada dos años. En la práctica, LMDE suele tener unos tres años de soporte «seguro», aunque en algunos casos podría ser algo menos si el ciclo de Debian cambia.

En lo relativo a la seguridad de los paquetes, aquí gana LMDE: Debian incluye más de 58.000 paquetes bajo el paraguas de actualizaciones de seguridad gestionadas directamente por su equipo de mantenimiento, mientras que Ubuntu limita ese apoyo a unos 7.000 paquetes. Eso sí, la diferencia será notable solo si dependes mucho de apps fuera de las más populares.

Ambas versiones son muy estables, pero LMDE se construye sobre Debian estable, que es conocido por ser el pilar en entornos críticos, incluidos servidores y sistemas que no pueden permitirse fallos. Los cambios importantes en Debian son mínimos y muy probados, así que es ideal para quienes quieren tranquilidad total y menos actualizaciones incómodas.

Linux Mint, por su parte, se beneficia de la gran comunidad de Ubuntu y de su capacidad para adaptarse rápidamente a problemas de hardware o software recientes. Además, las incidencias se resuelven con más rapidez en la versión principal, ya que concentra la mayor parte de los usuarios y es el foco del equipo.

Muchos usuarios de Mint manifiestan reticencias hacia Ubuntu por ciertas decisiones de Canonical, como la insistencia en promocionar el formato de paquetes Snap —que Mint bloquea por defecto— o por experimentos fallidos en el pasado como el acuerdo con Amazon. En la práctica, el equipo de Mint ha sabido anular casi todos los cambios impopulares de Ubuntu, priorizando Flatpak frente a Snap y evitando la comercialización excesiva.

Aunque aún existen pequeños detalles heredados que pueden incomodar a los más puristas (por ejemplo, la inclusión de mensajes sobre Ubuntu Pro al instalar ciertas fuentes), son aspectos menores que no afectan al uso diario general.

El desarrollo principal de Mint se centra en la edición basada en Ubuntu, que es la más usada con diferencia (alrededor del 89% de los usuarios). LMDE sigue existiendo como una alternativa viable y completa, pero el equipo ha dejado claro que no es su objetivo principal, sino una especie de «plan de contingencia» ante posibles cambios radicales en Ubuntu.

Esto implica que los bugs, actualizaciones y mejoras llegan antes —o solo— a la versión principal. En LMDE, algunos fallos menores pueden tardar más en ser solucionados si dependen de la base Debian y no están en manos directas del equipo Mint.

Mint suele sacar una nueva versión basada en la última Ubuntu LTS cada dos años, con lanzamientos menores intermedios que permiten actualizar controladores y núcleos. LMDE hace lo mismo pero tomando como base Debian estable y típicamente sale unos meses después de un nuevo Debian.

Cabe recordar que, tras instalar una ISO de LMDE, es importante hacer la primera actualización del sistema para equipararlo a la última versión con todos los parches de seguridad y mejoras de Debian. Aunque la ISO pueda parecer «antigua» respecto a la versión establecida, una vez actualizado tendrás una base igual de sólida que la de un Debian puro.

En la práctica, tanto Mint como LMDE rinden de manera muy similar, ya que el factor principal lo determina Cinnamon y el conjunto de aplicaciones propias de Mint. Si tienes un equipo especialmente antiguo o modesto, lo que más influirá será la elección del escritorio (Cinnamon, Mate, XFCE) más que la base del sistema.

Sin embargo, al ser Debian más minimalista y conservador, LMDE puede consumir unos pocos recursos menos y tener una mayor eficiencia en sistemas muy limitados o con RAM escasa.

En pruebas sobre hardware variado, ambos sistemas reconocen y configuran correctamente la mayoría de dispositivos. Por ejemplo, impresoras HP de hace más de una década suelen ser detectadas automáticamente tanto en Mint como en LMDE, aunque en casos concretos (como una impresora HP láser reciente) puede que solo funcione «a la primera» en Mint y requiera pasos extra en LMDE.

En cuanto a gaming, Mint resulta más apropiado para exprimir todo el potencial, ya que puede actualizar el kernel y la stack gráfica más fácilmente, fundamental para nuevos lanzamientos de juegos o drivers gráficos recientes.

Si tu motivación principal es la estabilidad y la tranquilidad, o la integración con otros sistemas Debian (como servidores), LMDE es una opción sólida y robusta que te asegura un entorno coherente, seguro y sin sorpresas.

LMDE es la opción más conservadora: menos actualizaciones, menos cambios inesperados y menor probabilidad de fallos por actualizaciones inoportunas. Perfecto para usuarios que prefieren un sistema «instalar y olvidar».

Linux Mint ofrece actualizaciones más frecuentes de componentes clave, lo que la hace más adecuada para quienes quieren estar al día sin renunciar a la estabilidad. Eso sí, a más cambios, más posibilidades de que algo se desajuste, aunque el riesgo sigue siendo bajo gracias a la madurez del proyecto y la comunidad de soporte.

El equipo de Mint está muy atento a la evolución de Ubuntu, sobre todo al posible abuso de los paquetes Snap o a grandes cambios que puedan afectar a la experiencia tradicional de Mint. Aunque por ahora la intención es seguir utilizando Ubuntu, LMDE está lista como alternativa principal en caso de que Ubuntu ya no resulte adecuado como base. De momento, deshacer cambios no deseados de Ubuntu es más sencillo que adaptar todas sus mejoras a Debian, pero esto podría cambiar si Canonical toma decisiones conflictivas.

Si buscas sencillez, compatibilidad con el máximo hardware, acceso a la última tecnología y menos barreras para instalar software extraoficial, Linux Mint (Ubuntu LTS) sigue siendo la opción recomendada para la mayoría. Si en cambio tu prioridad es la estabilidad máxima, la seguridad extendida, la integración con otros sistemas Debian y la tranquilidad de depender poco de las decisiones de Canonical, LMDE es tu elección.

Ninguna de las dos opciones supone un salto al vacío: ambas son maduras, están bien soportadas por la comunidad y el equipo de Mint, y comparten filosofía y experiencia de uso. Todo depende de tus necesidades y de lo que valores más en tu día a día informático.

Sea cual sea tu elección, te asegurarás una experiencia Linux pulida, robusta y amigable, capaz de adaptarse tanto a novatos como a usuarios exigentes. Analiza tus prioridades, revisa las diferencias y no dudes en probar ambas para ver cuál se ajusta mejor a tu estilo y expectativas.

from Linux Adictos https://ift.tt/x8LcWhj

via IFTTT