PAHO and AECID Strengthen Health Cooperation, Focusing on Cervical Cancer Elimination in the Americas

Oscar Reyes

21 Feb 2025

from PAHO/WHO | Pan American Health Organization https://ift.tt/oSl06jp

via IFTTT

PAHO and AECID Strengthen Health Cooperation, Focusing on Cervical Cancer Elimination in the Americas

Oscar Reyes

21 Feb 2025

from PAHO/WHO | Pan American Health Organization https://ift.tt/oSl06jp

via IFTTT

Users will now be more vulnerable to data breaches from bad actors, Apple says, after Home Office order

Apple has taken the unprecedented step of removing its strongest data security tool from customers in the UK, after the government demanded “backdoor” access to user data.

UK users will no longer have access to the advanced data protection (ADP) tool, which uses end-to-end encryption to allow only account holders to view items such as photos or documents they have stored online in the iCloud storage service.

UK users will now be more vulnerable to data breaches from bad actors, and other threats to customer privacy, Apple said. It will also mean that all data is accessible by Apple, which can share it with law enforcement if they have a warrant.

from Data and computer security | The Guardian https://ift.tt/AudUsKk

via IFTTT

El emulador de PlayStation 2 PCSX2 ha dado un paso importante en su evolución al activar por defecto la compatibilidad con Wayland, el servidor gráfico moderno de Linux. Este cambio significa una mejor integración y rendimiento en entornos de escritorio que utilizan Wayland en lugar de X11.

Anteriormente, los desarrolladores habían desactivado Wayland como opción predeterminada debido a múltiples fallos y problemas de estabilidad. Sin embargo, tras meses de trabajo y mejoras, finalmente han decidido hacer que esta compatibilidad esté habilitada por defecto en la próxima versión del emulador. Así lo han hecho saber en una petición que ya se puede visitar en el GitHub del proyecto.

Uno de los inconvenientes que persiste es un error relacionado con la renderización en Wayland en entornos GNOME y Weston. Para abordar esto, el equipo de PCSX2 ha presentado un informe de error al equipo de desarrollo de Qt, con la esperanza de que sea corregido en futuras actualizaciones de la biblioteca.

No hay mucha información relacionada a si los problemas de rendimiento en GNOME, del que en el pasado etiquetaron como «completo desastre», han mejorado mucho o no, Problemas sigue habiendo. La biblioteca que hará la magia será Qt, usada ampliamente en escritorios con base KDE, y es lo que usará PCSX2 aunque se ejecute en GNOME, donde suele sentar mejor GTK.

Esta actualización representa un gran avance para la emulación en Linux, permitiendo a los usuarios disfrutar de su biblioteca de juegos de PlayStation 2 con una integración más fluida en sistemas modernos. PCSX2 sigue siendo una herramienta clave para la preservación de videojuegos clásicos, asegurando su jugabilidad en hardware y software actualizados.

Para más detalles o para descargar el emulador, se recomienda visitar el sitio web oficial de PCSX2, donde los desarrolladores publican regularmente novedades y mejoras.

from Linux Adictos https://ift.tt/bYwT3PH

via IFTTT

Elon Musk ha presentado Grok 3, la última versión de su modelo de inteligencia artificial desarrollado por xAI. Tras meses de expectación, el multimillonario tecnológico ha dado a conocer este nuevo sistema que busca competir con grandes nombres del sector como OpenAI y Google.

Este lanzamiento llega en un momento clave para xAI, ya que el panorama de la inteligencia artificial se encuentra en plena evolución, con modelos cada vez más avanzados que buscan mejorar en precisión y capacidad de razonamiento.

Grok 3 es la tercera iteración del modelo de inteligencia artificial de xAI, diseñado para integrarse principalmente — aunque no es obligatorio — con la red social X. A diferencia de sus predecesores, esta nueva versión introduce mejoras significativas en su capacidad de procesamiento y razonamiento.

El modelo ha sido desarrollado con una infraestructura de alto rendimiento, utilizando una gran cantidad de unidades de procesamiento gráfico (GPUs) que le permiten manejar información de manera más rápida y eficiente. En concreto, se ha mencionado que Grok 3 ha sido entrenado con una capacidad de cómputo diez veces mayor que su versión anterior, lo que supone un salto significativo en cuanto a potencia.

Además, xAI ha confirmado que Grok 3 estará disponible en dos versiones: Grok 3 y Grok 3 Mini. Mientras que la versión principal ofrece el máximo rendimiento y precisión, la variante Mini está pensada para proporcionar respuestas más rápidas y eficientes, aunque con un menor nivel de detalle.

Una de las características más destacadas de Grok 3 es su capacidad de razonamiento mejorada. Este modelo es capaz de analizar diferentes enfoques antes de generar una respuesta, un aspecto que lo diferencia de versiones anteriores. Sin embargo, a diferencia de otros sistemas de IA, Grok 3 no muestra abiertamente los procesos de razonamiento en sus respuestas, lo que lo hace menos transparente en comparación con alternativas como GPT-4o.

Además, xAI ha implementado DeepSearch, un motor de búsqueda basado en IA que permitirá obtener información más detallada y estructurada. Según la compañía, esta herramienta supone un avance en términos de búsqueda avanzada, ya que puede analizar información en tiempo real y generar informes personalizados.

Por otro lado, Musk ha adelantado que en futuras versiones de Grok 3 se incluirá un modo de voz, similar al de otros asistentes de IA. Esto permitiría una interacción más natural con el modelo, acercándolo aún más a una experiencia conversacional fluida.

Según datos internos compartidos por xAI, Grok 3 ha superado a modelos competidores en diversas pruebas de rendimiento, incluyendo GPT-4o de OpenAI, Gemini 2 de Google y DeepSeek V3. Estas pruebas miden aspectos como la capacidad de razonamiento, resolución de problemas matemáticos y eficiencia en codificación.

No obstante, algunos expertos han señalado que estas comparaciones pueden no ser del todo definitivas, ya que los modelos evolucionan constantemente y los benchmarks pueden cambiar con el tiempo. Nuestras pruebas personales no parecen confirmar lo que dice la gente que lidera Musk.

El lanzamiento de Grok 3 no solo es una apuesta tecnológica, sino también un movimiento estratégico en la creciente carrera por el dominio de la inteligencia artificial. En las últimas semanas, Musk ha mostrado su interés en consolidar su posición en el sector, llegando incluso a ofrecer cerca de 97.000 millones de dólares para adquirir OpenAI, propuesta que fue rechazada.

Este intento de adquisición ha generado especulaciones sobre el verdadero potencial de Grok 3. Mientras que Musk ha defendido que su sistema es superior a ChatGPT en varios aspectos, su interés en comprar OpenAI sugiere que sigue viendo un gran valor en la compañía rival.

Otra de las características diferenciadoras de Grok 3 es su propuesta de respuestas sin filtros. Según el propio Musk, este modelo de IA busca ser menos políticamente correcto y ofrecer respuestas más directas. Sin embargo, este enfoque también ha generado preocupación en algunos sectores, ya que podría dar lugar a información polémica o fuera de los estándares habituales de otras IA más reguladas.

El lanzamiento de Grok 3 marca un nuevo capítulo en la evolución de la inteligencia artificial. Con un enfoque en el razonamiento avanzado, una infraestructura computacional más potente y nuevas herramientas como DeepSearch, xAI busca posicionarse como un competidor relevante en el sector.

A pesar de sus promesas de mejora, la comunidad tecnológica sigue observando con cautela su desempeño real frente a alternativas consolidadas como GPT-4o o Gemini. La apuesta de Musk por un modelo de pago también será clave en la aceptación de la IA por parte del público, ya que muchas opciones actualmente siguen ofreciendo versiones gratuitas.

Queda por ver si Grok 3 realmente logra destacar en el competitivo mundo de la inteligencia artificial o si tendrá que seguir evolucionando para alcanzar la posición a la que aspira su creador.

Grok 3 está disponible en X, pero también desde su propia página web que se puede usar sin registro.

from Linux Adictos https://ift.tt/9sx6DHp

via IFTTT

Canonical ha lanzado la esperada Ubuntu 24.04.2 LTS, la segunda actualización de mantenimiento para la versión de soporte extendido Noble Numbat. Aunque su lanzamiento se ha retrasado una semana debido a problemas técnicos, ya está disponible con importantes mejoras en compatibilidad y estabilidad.

Este tipo de actualizaciones están pensadas para aquellos que desean instalar Ubuntu desde cero sin tener que descargar una gran cantidad de actualizaciones adicionales. Además, introduce un nuevo hardware enablement stack (HWE), lo que significa que incorpora componentes más recientes procedentes de Ubuntu 24.10.

Una de las actualizaciones más destacadas es la llegada del kernel Linux 6.11, que mejora la compatibilidad con hardware más reciente. Esto permitirá que dispositivos más modernos puedan ejecutar este sistema operativo sin problemas de compatibilidad.

Asimismo, se ha actualizado la pila gráfica con Mesa 24.2, lo que significa un mejor soporte para tecnologías como OpenGL y Vulkan, optimizando el rendimiento en tarjetas gráficas tanto integradas como dedicadas.

Otros componentes que han recibido actualizaciones clave incluyen:

Esta versión de Ubuntu mantiene el soporte extendido hasta abril de 2029, con la posibilidad de extenderlo aún más con servicios como Ubuntu Pro y Ubuntu ESM. Esto la convierte en una opción fiable para entornos empresariales y usuarios que buscan estabilidad a largo plazo.

Para quienes ya tienen instalada una versión anterior de Ubuntu 24.04 LTS, la actualización a esta nueva versión se realiza automáticamente mediante el gestor de actualizaciones de Ubuntu. No es necesario realizar una instalación desde cero.

Ubuntu 24.04.2 LTS ya está disponible para su descarga en la página web oficial de Ubuntu. Se pueden obtener imágenes para distintas versiones, incluyendo versiones para escritorio, servidores y Raspberry Pi. Además, los sabores oficiales también han recibido esta actualización, entre ellos Kubuntu, Xubuntu, Lubuntu, Ubuntu MATE y más.

Esta es la segunda de las actualizaciones planificadas para Ubuntu 24.04. En el verano de 2025 se espera la llegada de Ubuntu 24.04.3 LTS, que incluirá un nuevo kernel y mejoras adicionales basadas en la próxima versión Ubuntu 25.04 (Plucky Puffin).

Para quienes buscan un sistema operativo estable y con soporte a largo plazo, esta actualización trae consigo todas las mejoras necesarias para garantizar una experiencia de usuario óptima.

from Linux Adictos https://ift.tt/hx2NZXS

via IFTTT

El lanzamiento de Mesa 25.0 marca una evolución significativa en el desarrollo de esta biblioteca gráfica de código abierto. Con una serie de mejoras, nuevas compatibilidades y optimizaciones, la última versión, que llega tres meses después de 24.3, promete un rendimiento gráfico más eficiente tanto en OpenGL como en Vulkan.

Entre las novedades más destacadas, se encuentra la implementación de Vulkan 1.4 en controladores como RADV (AMD), ANV (Intel), NVK (NVIDIA), Turnip (Qualcomm), Asahi (Apple) y Lavapipe, así como su llegada al driver PanVK para GPUs Mali. Por otro lado, OpenGL 4.6 también recibe soporte, aunque su disponibilidad dependerá del controlador específico que cada hardware pueda manejar.

Esta versión de Mesa amplía su compatibilidad con nuevas arquitecturas gráficas. Por ejemplo, las tarjetas gráficas AMD RDNA4 ahora cuentan con soporte inicial en los controladores RadeonSI para OpenGL y RADV para Vulkan, lo que supone un paso adelante en el aprovechamiento del hardware de última generación.

En el caso de Intel, el controlador ANV recibe mejoras sustanciales con la incorporación de decodificación de vídeo en formato AV1. Por su parte, el driver PanVK de ARM ha ampliado la compatibilidad con una serie de extensiones de Vulkan, incluyendo clamping de profundidad, dibujo indirecto y nuevos sombreadores, permitiendo así un mejor rendimiento en estas GPUs.

La optimización de gráficos en videojuegos es otra de las áreas en las que Mesa 25.0 ha tenido un impacto notable. Algunos títulos como Cyberpunk 2077, Ghost of Tsushima y Disney Speedstorm han recibido soluciones que corrigen fallos gráficos notorios, eliminando artefactos visuales y mejorando la fidelidad gráfica.

Otros juegos que han experimentado mejoras incluyen Resident Evil 2, 3 y 6, Hogwarts Legacy, Dota 2, Age of Mythology: Retold, Half-Life 2 y Portal 2. Los desarrolladores de Mesa han trabajado para solucionar errores relacionados con la representación gráfica, asegurando una experiencia más fluida para los jugadores.

Otro cambio relevante es la introducción del soporte nativo de contexto en virtio. Esta incorporación facilitará el uso de controladores gráficos AMD, como radeonsi y radv, dentro de máquinas virtuales con QEMU y KVM. Esto supone una ventaja importante para quienes ejecutan entornos Linux en entornos virtualizados y necesitan aprovechar al máximo la aceleración gráfica.

Aunque la versión 25.0 ya está disponible, se espera que su primera actualización menor, Mesa 25.0.1, se lance el 5 de marzo, corrigiendo posibles errores detectados tras el lanzamiento inicial. Para quienes desean mantenerse al día con las últimas versiones, los paquetes de Mesa 25.0 ya están disponibles en el PPA de Oibaf para Ubuntu 24.04 LTS y 25.04.

Los interesados en descargar el código fuente pueden encontrarlo en el sitio oficial del proyecto, donde también están disponibles las notas completas de lanzamiento con todos los detalles sobre esta actualización.

from Linux Adictos https://ift.tt/romIDUz

via IFTTT

Latin American countries aim to eliminate infectious diseases in prisons

Oscar Reyes

14 Feb 2025

from PAHO/WHO | Pan American Health Organization https://ift.tt/hfC8god

via IFTTT

Rhino Linux 2025.2 ha llegado oficialmente casi un mes después de la versión anterior, también de punto. Para los que no lo conozcan, es un sistema operativo con base Ubuntu, pero con modelo de desarrollo de liberación continua o Rolling Release. En un principio era poco más que el sistema original con repositorios diferentes, pero el proyecto mutó a una distribución más independiente, hasta el punto de que tiene su propio entorno gráfico de nombre Unicorn.

Cabe recordar que los lanzamientos de este tipo, en los que el protagonista es una distro Rolling Release, que lo que se anuncia son nuevas imágenes ISO para instalaciones de cero. Todo lo que incluye Rhino Linux 2025.2 ya lo han recibido los usuarios con instalaciones existentes, siempre y cuando lancen la herramienta de actualizaciones con regularidad. Aunque para hacerlo bien y asegurarse de poner todo al día hay que introducir el comando rpk update -y.

«La versión del mes pasado empezó el año con un poco de baches. Varios errores importantes se nos escaparon en la fase final de pruebas, y trabajamos con rapidez y diligencia para resolver los problemas a los que se enfrentaban los usuarios, pero nos esforzamos por ofrecer una experiencia mejor y más completa a nuestros usuarios, y puede que la última versión no haya cumplido esas expectativas. Los proyectos de código abierto más pequeños suelen funcionar únicamente con trabajo voluntario, y Rhino Linux no es una excepción. Si desea contribuir al desarrollo de Rhino Linux, únase a nuestro servidor Discord y participe en el debate. También puede informar de nuevos problemas y consultar los existentes en el Rastreador de errores de Rhino Linux«.

En el escritorio Unicorn, la actualización del paquete ya no sobrescribe los archivos de configuración existentes, el menú global ya no hace que el final del panel se salga de la pantalla, el fondo de escritorio se muestra ahora correctamente en todos los tamaños de pantalla y se han resuelto los problemas con algunos dispositivos que carecían de audio de fábrica. Entre el resto de novedades, destaca:

Para nuevas instalaciones, las imágenes se pueden desacargar desde su página web oficial.

from Linux Adictos https://ift.tt/41mSypO

via IFTTT

Los usuarios de Google Chrome deben estar atentos. El Equipo de Respuesta a Emergencias Informáticas de la India (CERT-In) ha emitido una advertencia de seguridad de alta prioridad debido a múltiples fallos detectados en el navegador de Google. Estos problemas podrían ser aprovechados por ciberdelincuentes para ejecutar código malicioso, obtener acceso no autorizado a los sistemas afectados y robar información personal y financiera.

La gravedad de estas vulnerabilidades es considerable, ya que no solo representan un riesgo para usuarios individuales, sino también para empresas y entidades gubernamentales. Si no se corrigen a tiempo, los atacantes podrían explotar estas brechas de seguridad para realizar ataques de denegación de servicio (DoS), robar credenciales almacenadas en el navegador o incluso controlar dispositivos a distancia.

Las vulnerabilidades detectadas afectan a usuarios que utilizan versiones anteriores a 133.0.0043.59/.99 en Windows y macOS, así como versiones anteriores a 133.0.6943.98 en Linux. Estas fallas de seguridad se deben a problemas en la implementación de diversas funciones de Chrome. Entre ellas se encuentran errores en la validación de datos en USB, fallos en la seguridad de la interfaz de usuario en descargas y en el modo de lectura, así como vulnerabilidades en la gestión de memoria que pueden permitir la ejecución de código arbitrario.

Según CERT-In, los atacantes pueden aprovecharse de estos fallos engañando a los usuarios para que visiten sitios web maliciosos. Una vez que una víctima ingresa a una página comprometida, los delincuentes pueden ejecutar comandos en el sistema afectado, accediendo a información confidencial o incluso comprometiendo todo el equipo.

Si estas vulnerabilidades no se corrigen a tiempo, los usuarios pueden enfrentar diversos tipos de ataques cibernéticos. Entre los principales riesgos se encuentran:

Este problema afecta especialmente a empresas y organismos gubernamentales que almacenan datos críticos en sus sistemas. Un fallo de seguridad como este podría derivar en fugas de información de gran magnitud.

Para evitar posibles ataques y mantener la seguridad de los datos, CERT-In recomienda actualizar Google Chrome de inmediato. Google ha lanzado parches en su última actualización estable del navegador que corrigen estas vulnerabilidades.

Para actualizar Google Chrome a su versión más reciente, sigue estos pasos:

Si prefieres actualizar manualmente, también puedes descargar la última versión directamente desde el sitio oficial de Google Chrome.

Mantener el software actualizado es una de las prácticas más eficaces para prevenir ataques cibernéticos. Además, es recomendable emplear medidas de seguridad adicionales como el uso de contraseñas fuertes, activar la autenticación en dos pasos y evitar acceder a enlaces sospechosos.

Ante este tipo de riesgos, es fundamental que los usuarios tomen en serio las advertencias de seguridad. Las vulnerabilidades detectadas en Google Chrome pueden comprometer la privacidad de millones de personas, y la actualización del navegador es la mejor forma de protección. Además de mantener Chrome al día, es recomendable extremar las precauciones al navegar en Internet y evitar descargar archivos de fuentes desconocidas, ya que muchas amenazas se propagan a través de páginas maliciosas.

from Linux Adictos https://ift.tt/cCAhUWi

via IFTTT

Carding — the underground business of stealing, selling and swiping stolen payment card data — has long been the dominion of Russia-based hackers. Happily, the broad deployment of more secure chip-based payment cards in the United States has weakened the carding market. But a flurry of innovation from cybercrime groups in China is breathing new life into the carding industry, by turning phished card data into mobile wallets that can be used online and at main street stores.

An image from one Chinese phishing group’s Telegram channel shows various toll road phish kits available.

If you own a mobile phone, the chances are excellent that at some point in the past two years it has received at least one phishing message that spoofs the U.S. Postal Service to supposedly collect some outstanding delivery fee, or an SMS that pretends to be a local toll road operator warning of a delinquent toll fee.

These messages are being sent through sophisticated phishing kits sold by several cybercriminals based in mainland China. And they are not traditional SMS phishing or “smishing” messages, as they bypass the mobile networks entirely. Rather, the missives are sent through the Apple iMessage service and through RCS, the functionally equivalent technology on Google phones.

People who enter their payment card data at one of these sites will be told their financial institution needs to verify the small transaction by sending a one-time passcode to the customer’s mobile device. In reality, that code will be sent by the victim’s financial institution to verify that the user indeed wishes to link their card information to a mobile wallet.

If the victim then provides that one-time code, the phishers will link the card data to a new mobile wallet from Apple or Google, loading the wallet onto a mobile phone that the scammers control.

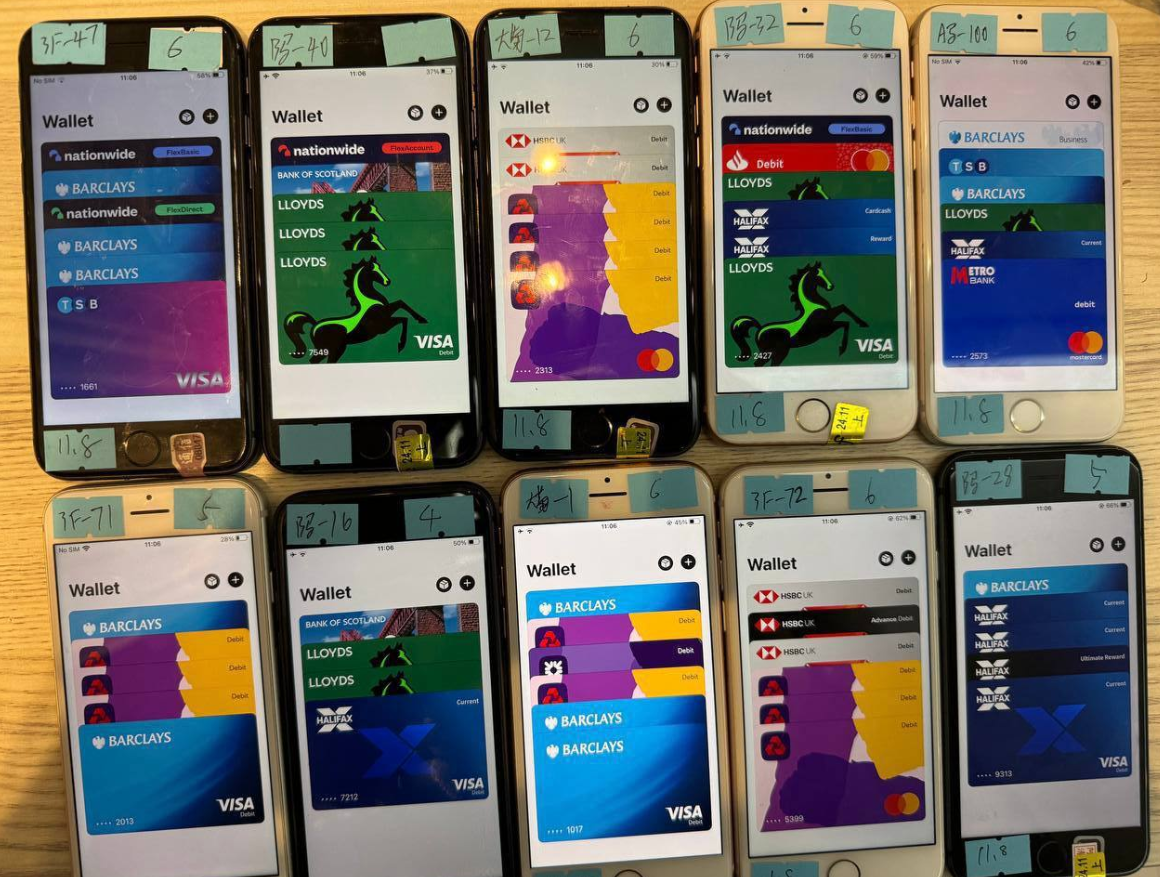

Ford Merrill works in security research at SecAlliance, a CSIS Security Group company. Merrill has been studying the evolution of several China-based smishing gangs, and found that most of them feature helpful and informative video tutorials in their sales accounts on Telegram. Those videos show the thieves are loading multiple stolen digital wallets on a single mobile device, and then selling those phones in bulk for hundreds of dollars apiece.

“Who says carding is dead?,” said Merrill, who presented about his findings at the M3AAWG security conference in Lisbon earlier today. “This is the best mag stripe cloning device ever. This threat actor is saying you need to buy at least 10 phones, and they’ll air ship them to you.”

One promotional video shows stacks of milk crates stuffed full of phones for sale. A closer inspection reveals that each phone is affixed with a handwritten notation that typically references the date its mobile wallets were added, the number of wallets on the device, and the initials of the seller.

An image from the Telegram channel for a popular Chinese smishing kit vendor shows 10 mobile phones for sale, each loaded with 4-6 digital wallets from different UK financial institutions.

Merrill said one common way criminal groups in China are cashing out with these stolen mobile wallets involves setting up fake e-commerce businesses on Stripe or Zelle and running transactions through those entities — often for amounts totaling between $100 and $500.

Merrill said that when these phishing groups first began operating in earnest two years ago, they would wait between 60 to 90 days before selling the phones or using them for fraud. But these days that waiting period is more like just seven to ten days, he said.

“When they first installed this, the actors were very patient,” he said. “Nowadays, they only wait like 10 days before [the wallets] are hit hard and fast.”

Criminals also can cash out mobile wallets by obtaining real point-of-sale terminals and using tap-to-pay on phone after phone. But they also offer a more cutting-edge mobile fraud technology: Merrill found that at least one of the Chinese phishing groups sells an Android app called “ZNFC” that can relay a valid NFC transaction to anywhere in the world. The user simply waves their phone at a local payment terminal that accepts Apple or Google pay, and the app relays an NFC transaction over the Internet from a phone in China.

“The software can work from anywhere in the world,” Merrill said. “These guys provide the software for $500 a month, and it can relay both NFC enabled tap-to-pay as well as any digital wallet. The even have 24-hour support.”

The rise of so-called “ghost tap” mobile software was first documented in November 2024 by security experts at ThreatFabric. Andy Chandler, the company’s chief commercial officer, said their researchers have since identified a number of criminal groups from different regions of the world latching on to this scheme.

Chandler said those include organized crime gangs in Europe that are using similar mobile wallet and NFC attacks to take money out of ATMs made to work with smartphones.

“No one is talking about it, but we’re now seeing ten different methodologies using the same modus operandi, and none of them are doing it the same,” Chandler said. “This is much bigger than the banks are prepared to say.”

A November 2024 story in the Singapore daily The Straits Times reported authorities there arrested three foreign men who were recruited in their home countries via social messaging platforms, and given ghost tap apps with which to purchase expensive items from retailers, including mobile phones, jewelry, and gold bars.

“Since Nov 4, at least 10 victims who had fallen for e-commerce scams have reported unauthorised transactions totaling more than $100,000 on their credit cards for purchases such as electronic products, like iPhones and chargers, and jewelry in Singapore,” The Straits Times wrote, noting that in another case with a similar modus operandi, the police arrested a Malaysian man and woman on Nov 8.

Three individuals charged with using ghost tap software at an electronics store in Singapore. Image: The Straits Times.

According to Merrill, the phishing pages that spoof the USPS and various toll road operators are powered by several innovations designed to maximize the extraction of victim data.

For example, a would-be smishing victim might enter their personal and financial information, but then decide the whole thing is scam before actually submitting the data. In this case, anything typed into the data fields of the phishing page will be captured in real time, regardless of whether the visitor actually clicks the “submit” button.

Merrill said people who submit payment card data to these phishing sites often are then told their card can’t be processed, and urged to use a different card. This technique, he said, sometimes allows the phishers to steal more than one mobile wallet per victim.

Many phishing websites expose victim data by storing the stolen information directly on the phishing domain. But Merrill said these Chinese phishing kits will forward all victim data to a back-end database operated by the phishing kit vendors. That way, even when the smishing sites get taken down for fraud, the stolen data is still safe and secure.

Another important innovation is the use of mass-created Apple and Google user accounts through which these phishers send their spam messages. One of the Chinese phishing groups posted images on their Telegram sales channels showing how these robot Apple and Google accounts are loaded onto Apple and Google phones, and arranged snugly next to each other in an expansive, multi-tiered rack that sits directly in front of the phishing service operator.

The ashtray says: You’ve been phishing all night.

In other words, the smishing websites are powered by real human operators as long as new messages are being sent. Merrill said the criminals appear to send only a few dozen messages at a time, likely because completing the scam takes manual work by the human operators in China. After all, most one-time codes used for mobile wallet provisioning are generally only good for a few minutes before they expire.

Notably, none of the phishing sites spoofing the toll operators or postal services will load in a regular Web browser; they will only render if they detect that a visitor is coming from a mobile device.

“One of the reasons they want you to be on a mobile device is they want you to be on the same device that is going to receive the one-time code,” Merrill said. “They also want to minimize the chances you will leave. And if they want to get that mobile tokenization and grab your one-time code, they need a live operator.”

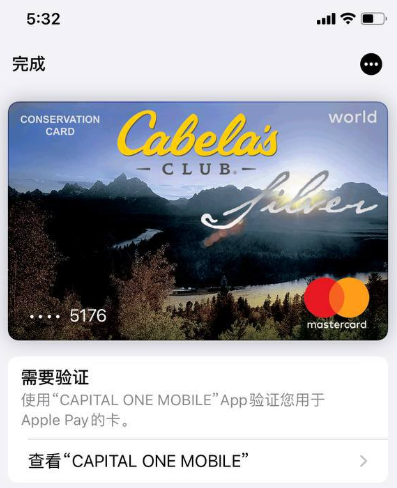

Merrill found the Chinese phishing kits feature another innovation that makes it simple for customers to turn stolen card details into a mobile wallet: They programmatically take the card data supplied by the phishing victim and convert it into a digital image of a real payment card that matches that victim’s financial institution. That way, attempting to enroll a stolen card into Apple Pay, for example, becomes as easy as scanning the fabricated card image with an iPhone.

An ad from a Chinese SMS phishing group’s Telegram channel showing how the service converts stolen card data into an image of the stolen card.

“The phone isn’t smart enough to know whether it’s a real card or just an image,” Merrill said. “So it scans the card into Apple Pay, which says okay we need to verify that you’re the owner of the card by sending a one-time code.”

How profitable are these mobile phishing kits? The best guess so far comes from data gathered by other security researchers who’ve been tracking these advanced Chinese phishing vendors.

In August 2023, the security firm Resecurity discovered a vulnerability in one popular Chinese phish kit vendor’s platform that exposed the personal and financial data of phishing victims. Resecurity dubbed the group the Smishing Triad, and found the gang had harvested 108,044 payment cards across 31 phishing domains (3,485 cards per domain).

In August 2024, security researcher Grant Smith gave a presentation at the DEFCON security conference about tracking down the Smishing Triad after scammers spoofing the U.S. Postal Service duped his wife. By identifying a different vulnerability in the gang’s phishing kit, Smith said he was able to see that people entered 438,669 unique credit cards in 1,133 phishing domains (387 cards per domain).

Based on his research, Merrill said it’s reasonable to expect between $100 and $500 in losses on each card that is turned into a mobile wallet. Merrill said they observed nearly 33,000 unique domains tied to these Chinese smishing groups during the year between the publication of Resecurity’s research and Smith’s DEFCON talk.

Using a median number of 1,935 cards per domain and a conservative loss of $250 per card, that comes out to about $15 billion in fraudulent charges over a year.

Merrill was reluctant to say whether he’d identified additional security vulnerabilities in any of the phishing kits sold by the Chinese groups, noting that the phishers quickly fixed the vulnerabilities that were detailed publicly by Resecurity and Smith.

Adoption of touchless payments took off in the United States after the Coronavirus pandemic emerged, and many financial institutions in the United States were eager to make it simple for customers to link payment cards to mobile wallets. Thus, the authentication requirement for doing so defaulted to sending the customer a one-time code via SMS.

Experts say the continued reliance on one-time codes for onboarding mobile wallets has fostered this new wave of carding. KrebsOnSecurity interviewed a security executive from a large European financial institution who spoke on condition of anonymity because they were not authorized to speak to the press.

That expert said the lag between the phishing of victim card data and its eventual use for fraud has left many financial institutions struggling to correlate the causes of their losses.

“That’s part of why the industry as a whole has been caught by surprise,” the expert said. “A lot of people are asking, how this is possible now that we’ve tokenized a plaintext process. We’ve never seen the volume of sending and people responding that we’re seeing with these phishers.”

To improve the security of digital wallet provisioning, some banks in Europe and Asia require customers to log in to the bank’s mobile app before they can link a digital wallet to their device.

Addressing the ghost tap threat may require updates to contactless payment terminals, to better identify NFC transactions that are being relayed from another device. But experts say it’s unrealistic to expect retailers will be eager to replace existing payment terminals before their expected lifespans expire.

And of course Apple and Google have an increased role to play as well, given that their accounts are being created en masse and used to blast out these smishing messages. Both companies could easily tell which of their devices suddenly have 7-10 different mobile wallets added from 7-10 different people around the world. They could also recommend that financial institutions use more secure authentication methods for mobile wallet provisioning.

Neither Apple nor Google responded to requests for comment on this story.

from Krebs on Security https://ift.tt/28d4OVz

via IFTTT