In 2012, a string of grisly murders sent shock waves through the Berlin party scene. The killer remained at large — until one of his targets survived.

from New On Netflix USA https://ift.tt/nJi7oIj

via IFTTT

In 2012, a string of grisly murders sent shock waves through the Berlin party scene. The killer remained at large — until one of his targets survived.

from New On Netflix USA https://ift.tt/nJi7oIj

via IFTTT

A fingerprinting technique similar to MRI scanning is finally revealing what makes the ultimate gin. Will it be a blessing or a curse for an unregulated industry drunk on innovation?

from Gear Latest https://ift.tt/tseYRSp

via IFTTT

By Brian X. Chen

Even if you manage to ditch your iPhone, Apple’s hooks are still there.

Published: April 3, 2024 at 03:04AM

from NYT Technology https://ift.tt/Fu9OogT

via IFTTT

Un backdoor afecta a Linux

Hace poco se dio a conocer la noticia de que en el paquete XZ Utils ha sido identificado un backdoor que permite a los atacantes interceptar y modificar datos procesados por aplicaciones asociadas a la biblioteca liblzma. La principal vulnerabilidad (ya catalogada bajo CVE-2024-3094) se encuentra en el servidor OpenSSH, que en algunas distribuciones utiliza la biblioteca libsystemd, que a su vez depende de liblzma. Al vincular sshd con una versión vulnerable de liblzma, los atacantes pueden acceder al servidor SSH sin autenticación.

El descubrimiento del backdoor en el proyecto XZ Utils ocurrió tras la detección de problemas como el consumo excesivo de CPU y errores generados por valgrind al conectarse a sistemas basados en Debian sid a través de SSH. Estos problemas llevaron a una investigación más profunda que reveló la presencia del backdoor.

El presunto autor del backdoor, Jia Tan, era un desarrollador activo y respetado en el proyecto xz, con el estatus de «co-mantenedor» durante varios años y contribuciones significativas al desarrollo de varias versiones. Además del proyecto xz, también contribuyó a otros paquetes relacionados, como xz-java y xz-embedded. Incluso fue incluido recientemente entre los mantenedores del proyecto XZ Embedded utilizado en el kernel de Linux.

El cambio malicioso fue descubierto después de quejas sobre problemas con la versión xz 5.6.0, que incluía el backdoor, como desaceleraciones y fallas en sshd. La versión siguiente, xz 5.6.1, incluyó cambios preparados por Jia Tan en respuesta a estas quejas, lo que posiblemente fue una forma de encubrir la presencia del backdoor

Además, se menciona que Jia Tan realizó cambios incompatibles con el modo de inspección «-fsanitize=address» el año pasado, lo que llevó a la deshabilitación de las pruebas fuzz en ese momento. Estos detalles sugieren que la introducción del backdoor fue una acción planeada y oculta dentro del desarrollo del proyecto, lo que podría haber comprometido a un número desconocido de usuarios y proyectos que utilizan XZ Utils.

Aunque esta vulnerabilidad afecta a sistemas x86_64 basados en el kernel de Linux y la biblioteca Glibc C que incluye sshd con libsystemd para admitir el mecanismo sd_notify, varios factores han atenuado el impacto. Por ejemplo, la versión de liblzma con el backdoor no se incluyó en las versiones estables de grandes distribuciones, y algunas distribuciones como Arch Linux y Gentoo usaron una versión vulnerable de xz pero no son susceptibles al ataque debido a ciertas configuraciones.

Se menciona que la activación del backdoor estaba oculto en macros m4 en el archivo build-to-host.m4 utilizado durante la compilación, lo que permitió la inserción de código malicioso en la biblioteca liblzma. Este código malicioso modificó la lógica de funcionamiento de algunas funciones en la biblioteca, lo que facilitó el acceso no autorizado al servidor SSH en sistemas afectados.

El proceso de implementación del backdoor en el paquete XZ Utils implicó varios pasos y técnicas para ocultar su presencia y activación. Se utilizaron macros m4 en el archivo build-to-host.m4 durante la compilación para introducir el código malicioso en la biblioteca liblzma. Estas macros estaban presentes en los archivos tar de la versión, pero no en el repositorio de Git, y se añadieron al .gitignore. Además, se incluyeron archivos de prueba maliciosos en el repositorio, lo que sugiere un acceso privilegiado al proceso de generación de versiones.

El backdoor se activaba mediante la ejecución del comando /usr/sbin/sshd y se ocultaba en entornos no depurados o de producción, evitando la detección en terminales normales. Se falsificó la función RSA_public_decrypt para eludir el proceso de autenticación sshd, lo que permitía a los atacantes obtener acceso no autorizado al servidor SSH.

Para ocultar aún más la presencia del backdoor, se incluyeron mecanismos de protección contra la detección y se verificó la ejecución en entornos de depuración. Todo esto demuestra un nivel avanzado de planificación y conocimiento técnico por parte de los responsables del backdoor para evadir la detección y llevar a cabo ataques exitosos en sistemas afectados.

Si estas interesado en poder conocer mas al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/aUgrh6e

via IFTTT

sudo rm

En cuantas ocasiones nos hemos topado con la famosa broma (que más que broma es un acto mal intencionado) del «sudo rm -rf» con una diagonal (no lo coloco completo dado que puede venir algún despistado y advierto que no me hago responsable) el cual si un usuario lo ejecuta mal en su terminal puede terminal sin un solo archivo en su sistema y sobre todo quedarse sin sistema. Relacionando este acto con Windows, es algo similar a que si el usuario borrara la carpeta system32 lo cual es algo más conocido, pero sí desconoces, es básicamente dejar tu sistema inservible, ya que estás eliminando todo lo necesario para su funcionamiento.

La razón de mencionar esto, es que en Linux es muy común que los usuarios eliminen algún archivo o carpeta de manera gráfica, es decir, dando clic secundario y “eliminar”, hasta aquí todo bien. Pero cuando ya se entra en algo más avanzado o el usuario prefiere eliminar de raiz y por completo algo, se suele ocupar el comando «rm» el cual si se utiliza con algún argumento realiza la tarea aplicando algún tipo de instrucción, es decir, eliminar sin preguntar (se debe tener cuidado), eliminar carpetas y sub carpetas o, por otra parte, eliminar, pero preguntando en todo momento que se debe hacer con cada archivo y carpeta.

Ya habiendo explicando un poco esto para aquellos novatos, cuya finalidad del artículo es informar sobre un reciente incidente y tengan cuidado con lo que instalan. El motivó del artículo es debido a que hace unos dias los desarrolladores de KDE emitieron una recomendación de no instalar temas y widgets globales no oficiales para KDE.

Esta recomendación la realizaron después de que se enteraron de un incidente en el que un usuario experimentó la eliminación de todos sus archivos personales al instalar el tema Gray Layout desde la Tienda KDE, el cual tenía alrededor de 4000 descargas. Se cree que este incidente no fue causado por intenciones maliciosas, sino por un error relacionado con el uso inseguro del comando «rm -rf».

Los desarrolladores explican que los temas globales de KDE permiten el uso de plasmoides que ejecutan comandos arbitrarios, incluidos aquellos que pueden eliminar archivos.

Esto puede ocurrir cuando se utilizan construcciones como «rm -rf $VAR/*» en el código, lo que puede llevar a una situación donde la variable $VAR no esté inicializada, resultando en la ejecución real del comando «rm -rf /*». Errores similares se han visto anteriormente en scripts de inicialización o instalación de otros programas como Squid, Steam, yandex-disk-indicator y bumblebee.

El incidente específico ocurrió debido a una llamada al código del widget PlasmaConfSaver, que incluye un script save.sh diseñado para eliminar archivos de configuración antiguos de una instalación previa. Este script utiliza el comando «rm -Rf «$configFolder», pero el código no verifica adecuadamente la configuración de la variable $configFolder, cuyo valor se pasa a través del argumento de línea de comando («configFolder=$2»). Esto puede llevar a situaciones donde el valor de la variable configFolder se malinterprete, resultando en la eliminación inadvertida de todos los datos del usuario.

Para evitar que esta situación vuelva a situarse a futuro, los desarrolladores de KDE están planeando auditar los temas de terceros publicados en el directorio de la Tienda KDE para identificar posibles errores similares al incidente previo. También están considerando agregar advertencias al instalar temas de usuarios de terceros y evalúan la posibilidad de implementar una selección previa de proyectos alojados en la Tienda KDE para evitar la colocación selectiva de temas por parte de atacantes con intenciones maliciosas, como robar datos confidenciales o ejecutar procesos para manipular números de billetera criptográfica en el portapapeles de la tienda KDE.

Es importante destacar que muchos usuarios no son conscientes de que la instalación de un tema puede ejecutar código, lo que puede llevar a una falta de atención a la seguridad al instalar temas. Los temas globales no solo afectan la apariencia visual, sino que también pueden modificar el comportamiento de Plasma al incluir implementaciones propias de bloqueadores de pantalla y otros subprogramas que ejecutan código. Debido a limitaciones de recursos, los proyectos en el directorio de la Tienda KDE no se verifican de manera exhaustiva y se publican principalmente basándose en la confianza, a pesar de que cualquiera puede registrar proyectos en el directorio.

Si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/MEgaeUj

via IFTTT

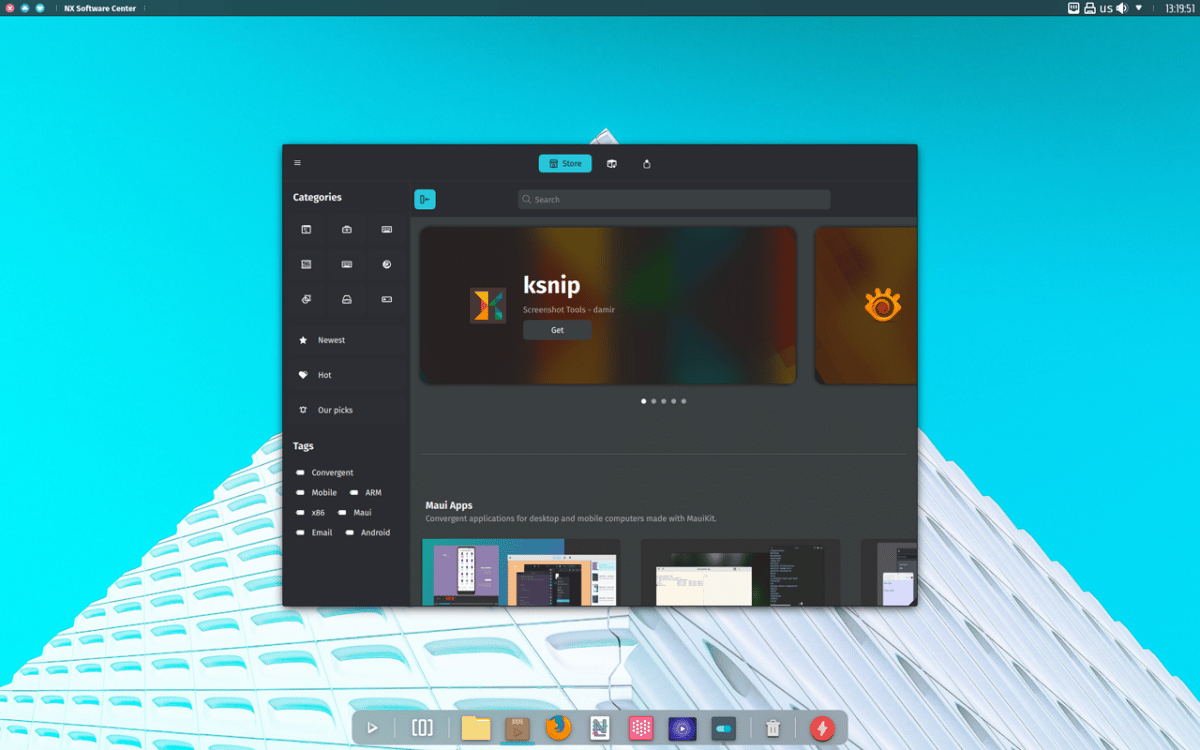

Nitrux continua con la migración hacia Maui Shell

Se dio a conocer hace poco el lanzamiento de la nueva versión de Nitrux 3.4 con el nombre clave»pl», esto con referencia a que la distribucion continuara utilizando KDE Plasma 5 hasta que los desarrolladores consideren oportuno la migración completa hacia Maui Shell (su propio entorno de escritorio) con lo cual la distribucion no dará el salto hacia Plasma 6, como lo han venido haciendo otras distros que utilizan KDE como entorno de escritorio.

Para quienes desconocen de esta distribución, deben saber que está construida sobre la base del paquete Debian, las tecnologías KDE y el sistema de inicio OpenRC. Esta distribución se destaca por el desarrollo de su propio escritorio «NX», que es un complemento sobre el entorno KDE Plasma del usuario, además de que el proceso de instalación de aplicaciones está basado en el uso de paquetes AppImages.

Como se mencionó anteriormente, las nuevas versiones de Nitrux no usarán KDE Plasma 6. En cambio, continuaremos usando KDE Plasma 5 durante la mayor parte de 2024, ya que la versión 5.27.x es una versión LTS; Si quieres saber por qué, sigue leyendo.

Para permitir a los usuarios interesados en utilizar la versión más nueva de Plasma en la distribución, podemos considerar crear una AppImage de KDE Plasma 6 por diversión . Sin embargo, no se utilizará para proporcionar un entorno de escritorio predeterminado.

En esta nueva versión que se presenta de Nitrux 3.4 la base de la distribucion se ha actualizado al uso del kernel de Linux 6.7.11 con parches de Liquorix de forma predeterminada, junto con lo cual se ha actualizado el microcódigo para procesadores AMD e Intel, y se han agregado nuevos firmware para adaptadores inalámbricos, GPU y tarjetas de sonido al paquete de firmware de Linux.

Además de ello, se cambió el uso de paquetes con componentes de KDE de los repositorios de Debian en lugar de los repositorios del proyecto KDE Neon, se han actualizado las versiones de varios paquetes, como Firefox 124.0.1, Distrobox 1.7.0.1 y Touchegg 2.0.17, se han propuesto nuevas versiones del controlador AMD Vulkan 2024.Q1.3.

Otro de los cambios que se destaca de esta nueva versión, es que la biblioteca MauiKit, utilizada para crear interfaces de usuario en aplicaciones como Maui Shell y MauiApps, se ha actualizado a la versión 3.3.0 e incluye componentes como cuentas MauiKit, navegación de archivos MauiKit, editor de textos MauiKit, calendario MauiKit, documentos MauiKit y terminal MauiKit.

Screenshot de Nitrux 3.4 pl

La herramienta NUTS (Nitrux Update Tool System) se actualizó a la versión 2.1.3 para facilitar la actualización del sistema y se agregó una configuración en la utilidad de configuración de escritorio para habilitar o deshabilitar la apertura de directorios en Maui Apps con doble clic.

Por otra parte, se incluyeron nuevas aplicaciones, como saferm (protección contra la eliminación del directorio raíz y de inicio), ethtool (gestión de dispositivos Ethernet), Powercap (acceso al subsistema powercap del kernel) y GeoClue (servicio de autobús D-Bus para datos de localización).

De los demás cambios que se destacan de esta nueva versión:

Si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Si quieren descargar esta nueva versión de Nitrux deberán de dirigirse a la página web oficial del proyecto en donde podrán obtener el enlace de descarga de la imagen del sistema y la cual podrán grabar en un USB con ayuda de Etcher. Nitrux está disponible para su descarga inmediata desde el siguiente enlace.

Para aquellos que ya se encuentran sobre una versión anterior de la distribución, pueden hacer la actualización a la nueva versión, tecleando los siguientes comandos:

sudo apt update sudo apt install --only-upgrade nitrux-repositories-config amdgpu-firmware-extra sudo apt install -o Dpkg::Options::="--force-overwrite" linux-firmware/trixie sudo apt dist-upgrade sudo apt autoremove sudo reboot

from Linux Adictos https://ift.tt/d5WOBYZ

via IFTTT

Países de las Américas reportan avances en el envejecimiento saludable

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/3MsYOxy

via IFTTT

By Cade Metz and Tiffany Hsu

Oren Etzioni was once an optimist about artificial intelligence. Now, his nonprofit, TrueMedia.org, is offering tools for fighting A.I.-manipulated content.

Published: April 2, 2024 at 10:00AM

from NYT Technology https://ift.tt/AVjRiBr

via IFTTT

There are many kinds of mothers, but these are our favorite picks for the WIRED mom in your life.

from Gear Latest https://ift.tt/oalU0Ys

via IFTTT

MSI’s new ultralight Windows laptop strikes a great balance between price, performance, and portability. If only the keyboard and trackpad were better.

from Gear Latest https://ift.tt/XAe4PBY

via IFTTT