By Brian X. Chen

Even if you manage to ditch your iPhone, Apple’s hooks are still there.

Published: April 2, 2024 at 06:00PM

from NYT Technology https://ift.tt/Fu9OogT

via IFTTT

By Brian X. Chen

Even if you manage to ditch your iPhone, Apple’s hooks are still there.

Published: April 2, 2024 at 06:00PM

from NYT Technology https://ift.tt/Fu9OogT

via IFTTT

SDL es un conjunto de bibliotecas desarrolladas en el lenguaje de programación C que proporcionan funciones básicas para realizar operaciones multimedia (audio y video), además de carga y gestión de imágenes

SDL es una biblioteca proporciona herramientas como salida de gráficos 2D y 3D acelerada por hardware, la cual ya hemos hablado en bastantes ocasiones aquí en el blog (generalmente sobre sus nuevos lanzamientos), esta biblioteca durante mucho tiempo se encontró trabajando de manera predeterminada sobre X11, pero con Wayland como segunda opción.

Actualmente los desarrolladores se encuentran trabajando sobre la nueva rama de SDL3 en la cual una de las principales características y una novedad (sobre todo) era el desplazamiento de X11 por el uso de Wayland por defecto, un movimiento que en teoría mejoraría muchos aspectos de la biblioteca.

Pero tal parece (al menos de momento) que ni una ni otra cosa se cumplirá en SDL3 ya que hace poco se realizo una solicitud a los desarrolladores, la cual básicamente consistía en revocar el cambio que migraba la rama SDL3 para utilizar el protocolo Wayland como predeterminado en entornos que admiten Wayland y X11 simultáneamente.

Wayland tiene una gran cantidad de problemas sin resolver relacionados con la presentación del bloqueo de la suspensión de la superficie y la implementación FIFO (vsync) que está fundamentalmente rota, lo que lleva a un rendimiento reducido de la GPU.

Eso no quiere decir «deberíamos arreglar FIFO en Mesa/otros controladores», sino que no se puede arreglar en absoluto sin un protocolo adicional, en este caso fifo-v1 1 .

Sin este protocolo, vkQueuePresent o glSwapBuffers deben detenerse para la devolución de llamada de ‘marco’ después de presentar una imagen. La única razón por la que podemos salirnos con la nuestra en SteamOS es porque Gamescope implementa lo que es esencialmente fifo-v1 y lo usamos allí…

No hay ninguna ventaja en que los juegos y las aplicaciones promedio prefieren Wayland a X11, solo varias regresiones de rendimiento e inutilizabilidad en este momento.

Por lo tanto, debemos revertir este cambio hasta que se publiquen fifo-v1 y commit-timing-v1 y al menos en una versión estable para los principales compositores.

Aunque la solicitud de extracción fue revisada y aprobada por el creador de SDL, aún no ha sido incorporada al código base. La razón principal es la existencia de problemas no resueltos en el entorno de Wayland relacionados con el bloqueo de superficies y la implementación de FIFO (vsync), lo que resulta en una disminución del rendimiento. Estos problemas no pueden resolverse completamente sin la implementación de los protocolos adicionales fifo-v1 y commit-timing-v1.

Se destaca que, sin resolver estos problemas, la transición de X11 a Wayland no ofrece beneficios significativos para las aplicaciones y juegos habituales, sino que provoca una seria reducción del rendimiento y posibles regresiones. Por lo tanto, se sugiere reconsiderar la migración de SDL a Wayland solo después de que se aprueben y se implementen los protocolos fifo-v1 y commit-timing-v1 en versiones estables de los principales administradores compuestos.

Sobre el caso es importante mencionar que actualmente la aceptación de la solicitud se encuentra «pospuesta» ya que Sam Lantinga, el creador de SDL, mencionó que revisara esta solicitud relacionada con la transición a Wayland de forma predeterminada, menciona que el caso se abordara más adelante (más cerca del lanzamiento final de SDL3), ya que actualmente se ha decidido dar preferencia a abordar los problemas mencionados y es posible que la situación se normalice para entonces. Por ahora, Wayland se mantiene habilitado en las versiones de prueba de SDL 3 para obtener una mejor evaluación en entornos basados en Wayland y recopilar comentarios de los usuarios.

Aunque de momento tal parece que todo apunta a que Wayland será la elección final, si no se llegan a solucionar los problemas y sobre todo llegar a un rendimiento óptimo, el retraso de Wayland como valor predeterminado podria ser una realidad.

De momento se puede conocer el estado actual del desarrollo de la nueva rama SDL 3, que presenta modificaciones en varios subsistemas, cambios en la API que pueden afectar la compatibilidad y una limpieza exhaustiva de funciones obsoletas. Por ejemplo, en SDL 3 se rediseñó por completo el código para trabajar con sonido, se introdujo un nuevo backend para renderizado a través de la API Vulkan en la API de renderizado 2D, se amplió la compatibilidad con HDR, también se actualizó la API para trabajar con ventanas transparentes, entre otras cosas mas.

Si estás interesado en conocer los avances en SDL3 puedes utilizar la versión de prueba que se ofrece desde el siguiente enlace.Por otra parte, si quieres dar seguimiento a la discusión sobre el retraso de Wayland, puedes hacerlo desde el siguiente enlace.

from Linux Adictos https://ift.tt/dc5teON

via IFTTT

By Kevin Roose

A Microsoft engineer noticed something was off on a piece of software he worked on. He soon discovered someone was probably trying to gain access to computers all over the world.

Published: April 3, 2024 at 02:09PM

from NYT Technology https://ift.tt/qj1JUNe

via IFTTT

backdoor XZ

En días anteriores compartimos aquí en el blog la noticia sobre el caso del backdoor que fue detectado en la utilidad XZ, la cual es utilizada en una gran cantidad de distribuciones de Linux y que por ende afecta a todas estas. Lo interesante del caso para muchos y entre los cuales me incluyo, es el cómo se fue preparando la inclusión del backdoor y el cómo género, o se fueron dando las circunstancias para favorecer la introduccion del código y fuera pasado por alto.

En la publicación de blog de Evan Boehs (un programado y hacker), compartió un pequeño análisis cronológico del caso del backdoor en XZ. En la publicacion menciona que el desarrollador Jia Tan fue el responsable de introducir el backdoor en el paquete xz, ya que Jia Tan obtuvo el estatus de mantenedor en 2022 y comenzó a lanzar versiones desde la 5.4.2 del proyecto xz. Además de trabajar en xz, Jia Tan también contribuyó a los paquetes xz-java y xz-embedded, y fue reconocido como mantenedor del proyecto XZ Embedded utilizado en el kernel de Linux.

Además de Jia Tan, se mencionó la participación de dos usuarios más, Jigar Kumar y Hans Jansen, quienes muchos suponen que aparentemente podrían ser personajes virtuales. Jigar Kumar estuvo involucrado en la promoción de los primeros parches de Jia Tan en xz presionando al entonces mantenedor Lasse Collin para que aceptara cambios útiles e implementar el soporte para filtros de cadena en abril de 2022.

En junio de 2022, Lasse Collin cedió el rol de mantenedor a Jia Tan, reconociendo el agotamiento y los problemas de salud mental. Después de estos eventos, Jigar Kumar ya no apareció en la lista de correo del proyecto.

Con el nuevo estatus de mantenedor, Jia Tan comenzó a realizar activamente cambios en el proyecto xz y, según las estadísticas, ocupó el segundo lugar entre los desarrolladores en términos de número de cambios durante dos años.

En marzo de 2023, Lasse Collin reemplazó a la persona responsable de probar el paquete xz en el servicio oss-fuzz por Jia Tan, y en junio se implementaron cambios en la composición de xz, incluyendo el soporte para el mecanismo IFUNC en liblzma, que luego se utilizó para organizar la interceptación de funciones en el backdoor. La sugerencia para este cambio provino de Hans Jansen, cuya cuenta se creó justo antes de enviar la solicitud de extracción relacionada con estos cambios.

En julio de 2023, Jia Tan solicitó a los desarrolladores de oss-fuzz deshabilitar la verificación ifunc debido a su incompatibilidad con el modo «-fsanitize=address». En febrero de 2024, se modificó el enlace al sitio web del proyecto xz en oss-fuzz y tukaani.org, trasladándose de «tukaani.org/xz/» a «xz.tukaani.org». Este último subdominio estaba alojado en GitHub Pages y era controlado personalmente por Jia Tan.

El 23 de febrero, se publicaron en el repositorio xz archivos para probar el decodificador, incluyendo archivos con un backdoor y las macros M4 para activar el backdoor se incluyeron solo en el tarball de la versión 5.6.0 y se excluyeron del repositorio de Git, pero aparecieron en el archivo .gitignore.

El 17 de marzo, Hans Jansen, previamente involucrado en parches con soporte IFUNC, se registró como colaborador en el proyecto Debian. El 25 de marzo, recibió una solicitud para actualizar la versión del paquete xz-utils en el repositorio de Debian. Cabe mencionar que llegaron solicitudes similares, de desarrolladores de Fedora y Ubuntu (aunque en Ubuntu, el cambio fue rechazado debido a la congelación del repositorio).

Varios usuarios se unieron a las solicitudes de actualización de xz, argumentando que la nueva versión solucionaba errores detectados durante la depuración en valgrind. Estos problemas surgieron debido a una determinación incorrecta del diseño de la pila en el controlador del backdoor, intentando resolverlos en la versión xz 5.6.1.

Sobre esto, Lasse Collin, emitió una declaración confirmando que los archivos que contienen las versiones del backdoor fueron creados y firmados por Jia Tan. Además, anunció la eliminación del subdominio xz.tukaani.org, indicando que el sitio xz volverá al servidor principal tukaani.org. También mencionó que su cuenta de GitHub fue bloqueada. Es importante destacar que Lasse Collin tiene control únicamente sobre el sitio web tukaani.org y los repositorios git.tukaani.org. Por otro lado, Jia Tan solo controlaba el proyecto en GitHub y el host xz.tukaani.org, pero no tenía acceso al servidor tukaani.org.

Si estas interesado en conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/afXm5GB

via IFTTT

ROSA Linux es una distribución y sistema operativo Linux, desarrollado por la compañía rusa LLC NTC IT ROSA

STC IT ROSA dio a conocer mediante una publicación de blog el lanzamiento de la nueva versión correctiva ROSA Fresh 12.5, la cual continúa el trabajo de mejorar, corregir errores y proporcionar paquetes actualizados de la rama 12.x. Esta actualización trae consigo una serie de mejoras importantes, nuevas funciones y una serie de actualizaciones.

Para quienes desconocen de ROSA Fresh deben saber que esta es una distribucion de Linux rusa, moderna, creada por la comunidad, ya que se originó como un fork de la ahora desaparecida distribución Linux Mandriva y desde entonces ha sido desarrollado en forma independiente. La compañía ROSA fue fundada a principios de 2010 y lanzó la primera versión de su sistema operativo en diciembre de 2010. Inicialmente, apuntaba a los usuarios empresariales, pero a fines de 2012 ROSA inició su distribución orientada al usuario final, la Desktop Fresh.

En esta nueva versión que se presenta de ROSA Fresh 12.5 la base del sistema se ha actualizado al kernel de Linux 6.6 (los kernels de las ramas anteriores 5.10 y 5.15 continúan siendo compatibles y actualizados dentro de su rama sin transición automática a 6.1), se menciona que en la mayoría de las diferentes ediciones se actualizaron a la rama estable actual (ya que para la arquitectura i686 se sigue con los Kernels 5.10 y 5.15).

Por el lado del las compilaciones con el nuevo kernel LTS Linux 6.1.20 se menciona que tiene MGLRU habilitado de forma predeterminada y se ha actualizado el firmware y los controladores para Wi-Fi y Bluetooth. Además de ello, de manera general se incluyen las actualizaciones de la pila de gráficos MESA 23.3, con soporte de Steam.

En la edición de ROSA Fresh 12.5 KDE, se han actualizado los componentes del entorno, ya que ahora se ofrece la version de KDE Plasma 5.27.10 junto con KDE Frameworks 5.112.0, y por la parte de las aplicaciones de usuario se ofrece KDE Applications 23/08/04 con Qt 5.15.10.

Ademas de ello, se ha agregado soporte extendido para impresoras y escáneres que utilizan tecnologías ipp-usb y sane-airscan, simplificando su uso y facilitando la compatibilidad con una amplia gama de dispositivos periféricos y se han incluido nuevos controladores propietarios para las tarjetas de video NVIDIA 550, complementando las ramas existentes 340, 390 y 470 que siguen disponibles para aquellos que las necesiten.

Por otra parte, la nueva versión de ROSA Fresh 12.5 presenta un repositorio completamente rediseñado para garantizar la seguridad y cerrar más de mil vulnerabilidades, además de que se ha implementado el cifrado de datos en el instalador del sistema y la función para guardar contraseñas de discos cifrados en la memoria no volátil de la computadora utilizando la tecnología TPM2 (luksunlock/lukslock) proporciona una capa adicional de protección sin sacrificar la comodidad de uso.

Se introdujo una nueva versión del indicador de actualización en ROSA, que ofrece opciones para restringir el acceso a la instalación de actualizaciones: ahora es posible requerir una contraseña de administrador, una contraseña solo para usuarios o incluso no requerir contraseña alguna.

Tambien se ha añadido soporte para paquetes «sconfigs-*«, que proporcionan configuraciones avanzadas de seguridad y auditoría del sistema, mejorando la gestión y la protección de los entornos de usuario y se ha introducido la utilidad qemoo, que permite iniciar rápidamente imágenes iso en el emulador QEMU, facilitando las pruebas y el desarrollo en entornos virtuales.

De los demás cambios:

Finalmente si estás interesado en poder conocer más al respecto sobre esta nueva versión, puedes consultar los detalles en el siguiente enlace.

Para aquellos interesados en probar o explorar la distribución, se ofrecen compilaciones completamente gratuitas diseñadas para la plataforma x86_64 en versiones con KDE Plasma 5, LXQt, GNOME, Xfce y sin interfaz gráfica (modo texto). Los usuarios que ya tengan instalada una versión anterior de ROSA Fresh R12.x recibirán la actualización de forma automática.

Requisitos mínimos para probar o instalar el sistema:

from Linux Adictos https://ift.tt/fHThpe7

via IFTTT

Ubuntu 24.04 está a la vuelta de la esquina. Mañana deberían haber lanzado la versión beta, pero finalmente se retrasará una semana por el conocido y gravísimo fallo de seguridad de XZ. Cuando llegue, lo hará con una de esas novedades que gustarán más a unos que a otros, pero creo que los primeros serán mayoría: el icono del lanzador de aplicaciones, que hasta ahora eran 9 cuadros en rejilla, pasa a ser el logotipo de Ubuntu.

Ahora mismo, GNOME tiene por defecto el panel en forma de dock – sin llegar a los extremos – y en la parte inferior. Para acceder a él es necesario hacer clic en Actividades o un gesto en el panel táctil, pero se aloja en la parte inferior de la pantalla. Canonical, como parte de su seña de identidad, lo pone a la izquierda, está siempre visible y el botón lanzador de aplicaciones está abajo, pero todo esto se puede modificar. Aquí vamos a explicarte cómo hacer varias modificaciones de este tipo en Ubuntu 24.04.

La manera más sencilla y rápida es haciendo uso del terminal. Hay una opción de la extensión dash-to-dock que dice justamente eso, mostrar las aplicaciones en la parte superior, y por defecto está en false. Lo único que hay que hacer es abrir un terminal y escribir lo siguiente:

gsettings set org.gnome.shell.extensions.dash-to-dock show-apps-at-top true

El cambio es instantáneo; no es necesario reiniciar ni siquiera esperar. Veremos lo que hay en la captura de cabecera.

Si preferís una herramienta gráfica, algo que no recomendaría para cambios tan pequeños y sencillos para evitar instalar software de más, se puede instalar Editor de dconf desde el Centro de Aplicaciones. También desde el terminal, pero como los que están prestando más atención a este punto son justamente aquellos que no quieren usarlo, explicamos cómo hacerlo desde la tienda de software de Ubuntu 24.04 (el comando para terminal sería sudo apt install dconf-editor, y así todos contentos):

![]()

Como al hacerlo con desde el terminal, el cambio será instantáneo y no requiere esperas ni reinicios.

Un dato: la opción «top» que estamos modificando aquí es también la izquierda si ponemos el panel en la parte inferior. Y es que un dock de verdad es ese tipo de panel que sólo tiene aplicaciones, puede que la papelera, el lanzador de apps y no llega de parte a parte. También debe crecer conforme vamos abriendo aplicaciones.

Si queremos ver algo como lo de la captura anterior, las indicaciones también se encuentran en la imagen. Hay que abrir los ajustes, desplazarse al apartado «Escritorio de Ubuntu», luego a la sección «Dock», desactivar el modo panel – lo que hace que vaya de parte a parte – y, en posición en la pantalla, elegir «Abajo».

En caso de que prefiramos que el lanzador de aplicaciones esté a la derecha, simplemente omitiremos todo lo de moverlo a la parte superior, que esto también lo pone a la izquierda. GNOME lo prefiere a la derecha cuando está abajo, pero a la izquierda tiene más sentido para los que han usado otros docks o están más acostumbrados a Windows y macOS.

La opacidad también se puede cambiar con el terminal o con Editor de dconf. Los comandos del terminal serían:

gsettings set org.gnome.shell.extensions.dash-to-dock transparency-mode 'FIXED'

Con el segundo, le cambiamos la opacidad (0.0 es totalmente transparente y 1.0 totalmente opaco):

gsettings set org.gnome.shell.extensions.dash-to-dock background-opacity 0.0

Para revertir los cambios, introduciremos los comandos de nuevo, pero con ‘DEFAULT’ (comillas incluidas) en el primero y 0.8 en el segundo. No es exacto, ya que el valor de la opacidad por defecto tiene muchos más ceros, como veréis en el siguiente método.

Con el Editor de dconf hay que:

Todo esto ya estaba disponible y era posible en versiones anteriores de GNOME, pero no está de más confirmar que también funciona en el Ubuntu 24.04 que actualmente está en desarrollo. Son opciones que podemos modificar, y al que no le gusten, sencillamente que lo deje todo como está. En Linux somos nosotros los que decidimos, e incluso podemos volver a poner el icono de la rejilla si lo descargamos de este commit de Ubuntu, por ejemplo, y lo ponemos en /usr/share/icons/Yaru/scalable/actions con el nombre de siempre, es decir, como view-app-grid-symbolic.svg. Ojo con sobrescribir porque se podría perder el logotipo de Ubuntu. Con lo bonito que queda.

.barra {display: flex;justify-content: flex-end;height: 25px; background-color: #333;border-radius: 5px 5px 0 0;}.rojo, .naranja, .verde{width: 12px;height: 12px; position: relative;border-radius: 50%;top: 7px; margin: 0 3px;}.rojo{background-color: rgb(248, 82, 82); margin-right: 7px;}.naranja{background-color: rgb(252, 186, 63);}.verde{background-color: rgb(17, 187, 17);}.terminal{background-color: black !important; border-radius: 5px !important;}pre{font-family:monospace !important; padding: 0 10px 10px; line-height: 1.5em; overflow: auto; background-color: black !important; color: #0EE80E !important}code {background-color: rgba(255, 255, 0, 0.18); color: #d63384; padding: 1px 3px; font-family: monospace; border-radius: 2px;}

from Linux Adictos https://ift.tt/NOD75wR

via IFTTT

Roughly nine years ago, KrebsOnSecurity profiled a Pakistan-based cybercrime group called “The Manipulaters,” a sprawling web hosting network of phishing and spam delivery platforms. In January 2024, The Manipulaters pleaded with this author to unpublish previous stories about their work, claiming the group had turned over a new leaf and gone legitimate. But new research suggests that while they have improved the quality of their products and services, these nitwits still fail spectacularly at hiding their illegal activities.

In May 2015, KrebsOnSecurity published a brief writeup about the brazen Manipulaters team, noting that they openly operated hundreds of web sites selling tools designed to trick people into giving up usernames and passwords, or deploying malicious software on their PCs.

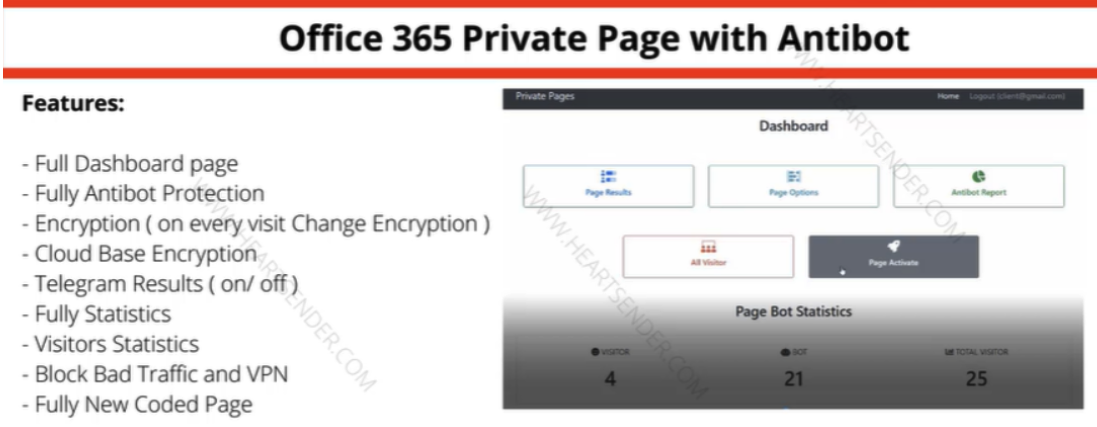

Manipulaters advertisement for “Office 365 Private Page with Antibot” phishing kit sold on the domain heartsender,com. “Antibot” refers to functionality that attempts to evade automated detection techniques, keeping a phish deployed as long as possible. Image: DomainTools.

The core brand of The Manipulaters has long been a shared cybercriminal identity named “Saim Raza,” who for the past decade has peddled a popular spamming and phishing service variously called “Fudtools,” “Fudpage,” “Fudsender,” “FudCo,” etc. The term “FUD” in those names stands for “Fully Un-Detectable,” and it refers to cybercrime resources that will evade detection by security tools like antivirus software or anti-spam appliances.

A September 2021 story here checked in on The Manipulaters, and found that Saim Raza and company were prospering under their FudCo brands, which they secretly managed from a front company called We Code Solutions.

That piece worked backwards from all of the known Saim Raza email addresses to identify Facebook profiles for multiple We Code Solutions employees, many of whom could be seen celebrating company anniversaries gathered around a giant cake with the words “FudCo” painted in icing.

Since that story ran, KrebsOnSecurity has heard from this Saim Raza identity on two occasions. The first was in the weeks following the Sept. 2021 piece, when one of Saim Raza’s known email addresses — bluebtcus@gmail.com — pleaded to have the story taken down.

“Hello, we already leave that fud etc before year,” the Saim Raza identity wrote. “Why you post us? Why you destroy our lifes? We never harm anyone. Please remove it.”

Not wishing to be manipulated by a phishing gang, KrebsOnSecurity ignored those entreaties. But on Jan. 14, 2024, KrebsOnSecurity heard from the same bluebtcus@gmail.com address, apropos of nothing.

“Please remove this article,” Sam Raza wrote, linking to the 2021 profile. “Please already my police register case on me. I already leave everything.”

Asked to elaborate on the police investigation, Saim Raza said he was freshly released from jail.

“I was there many days,” the reply explained. “Now back after bail. Now I want to start my new work.”

Exactly what that “new work” might entail, Saim Raza wouldn’t say. But a new report from researchers at DomainTools.com finds that several computers associated with The Manipulaters have been massively hacked by malicious data- and password-snarfing malware for quite some time.

DomainTools says the malware infections on Manipulaters PCs exposed “vast swaths of account-related data along with an outline of the group’s membership, operations, and position in the broader underground economy.”

“Curiously, the large subset of identified Manipulaters customers appear to be compromised by the same stealer malware,” DomainTools wrote. “All observed customer malware infections began after the initial compromise of Manipulaters PCs, which raises a number of questions regarding the origin of those infections.”

A number of questions, indeed. The core Manipulaters product these days is a spam delivery service called HeartSender, whose homepage openly advertises phishing kits targeting users of various Internet companies, including Microsoft 365, Yahoo, AOL, Intuit, iCloud and ID.me, to name a few.

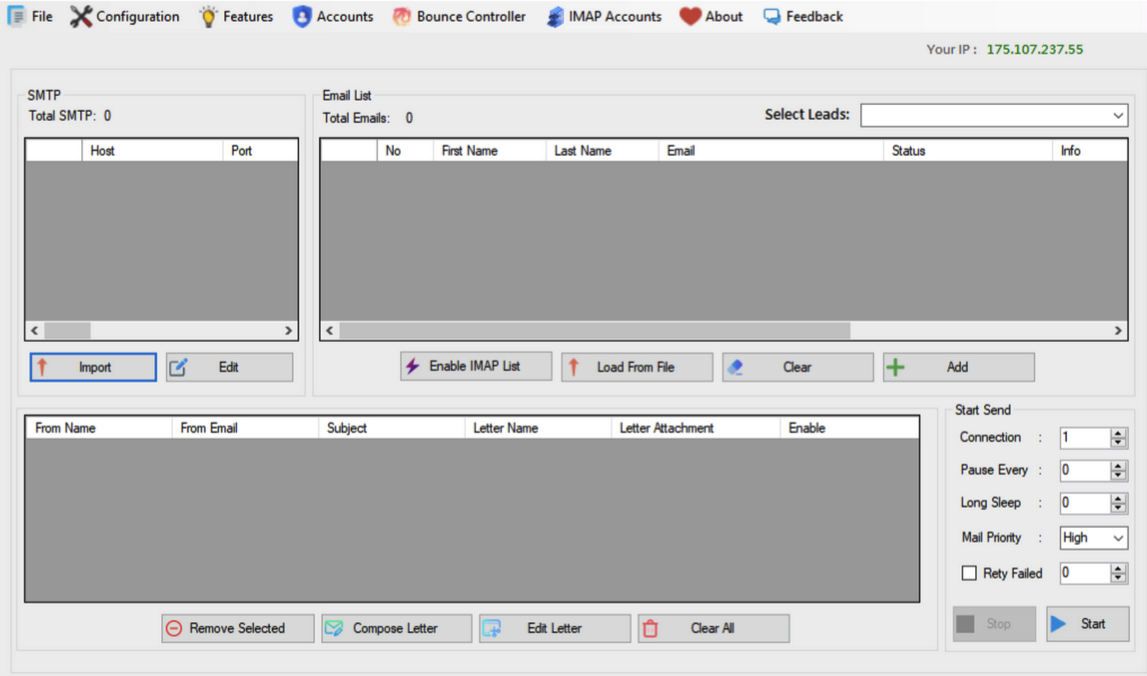

A screenshot of the homepage of HeartSender 4 displays an IP address tied to fudtoolshop@gmail.com. Image: DomainTools.

HeartSender customers can interact with the subscription service via the website, but the product appears to be far more effective and user-friendly if one downloads HeartSender as a Windows executable program. Whether that HeartSender program was somehow compromised and used to infect the service’s customers is unknown.

However, DomainTools also found the hosted version of HeartSender service leaks an extraordinary amount of user information that probably is not intended to be publicly accessible. Apparently, the HeartSender web interface has several webpages that are accessible to unauthenticated users, exposing customer credentials along with support requests to HeartSender developers.

“Ironically, the Manipulaters may create more short-term risk to their own customers than law enforcement,” DomainTools wrote. “The data table “User Feedbacks” (sic) exposes what appear to be customer authentication tokens, user identifiers, and even a customer support request that exposes root-level SMTP credentials–all visible by an unauthenticated user on a Manipulaters-controlled domain. Given the risk for abuse, this domain will not be published.”

This is hardly the first time The Manipulaters have shot themselves in the foot. In 2019, The Manipulaters failed to renew their core domain name — manipulaters[.]com — the same one tied to so many of the company’s past and current business operations. That domain was quickly scooped up by Scylla Intel, a cyber intelligence firm that specializes in connecting cybercriminals to their real-life identities.

Currently, The Manipulaters seem focused on building out and supporting HeartSender, which specializes in spam and email-to-SMS spamming services.

“The Manipulaters’ newfound interest in email-to-SMS spam could be in response to the massive increase in smishing activity impersonating the USPS,” DomainTools wrote. “Proofs posted on HeartSender’s Telegram channel contain numerous references to postal service impersonation, including proving delivery of USPS-themed phishing lures and the sale of a USPS phishing kit.”

Reached via email, the Saim Raza identity declined to respond to questions about the DomainTools findings.

“First [of] all we never work on virus or compromised computer etc,” Raza replied. “If you want to write like that fake go ahead. Second I leave country already. If someone bind anything with exe file and spread on internet its not my fault.”

Asked why they left Pakistan, Saim Raza said the authorities there just wanted to shake them down.

“After your article our police put FIR on my [identity],” Saim Raza explained. “FIR” in this case stands for “First Information Report,” which is the initial complaint in the criminal justice system of Pakistan.

“They only get money from me nothing else,” Saim Raza continued. “Now some officers ask for money again again. Brother, there is no good law in Pakistan just they need money.”

Saim Raza has a history of being slippery with the truth, so who knows whether The Manipulaters and/or its leaders have in fact fled Pakistan (it may be more of an extended vacation abroad). With any luck, these guys will soon venture into a more Western-friendly, “good law” nation and receive a warm welcome by the local authorities.

from Krebs on Security https://ift.tt/8RlobZ9

via IFTTT

Celestron’s TrailSeeker binoculars are small, light, razor-sharp in the center, and won’t break the bank.

from Gear Latest https://ift.tt/Vv9nAzR

via IFTTT

Two sisters travel to Semarang to help manage a mysterious hotel where they encounter a dark secret and a deadly curse.

from New On Netflix USA https://ift.tt/pAyhguV

via IFTTT

Eerie encounters, bizarre disappearances, haunting events and more perplexing phenomena are explored in this chilling investigative docuseries.

from New On Netflix USA https://ift.tt/0emtl5J

via IFTTT