When an explosion at an oil well threatens hundreds of lives, a crack team is called upon to make a deadly desert crossing with nitroglycerine in tow.

from New On Netflix USA https://ift.tt/17eKN6h

via IFTTT

When an explosion at an oil well threatens hundreds of lives, a crack team is called upon to make a deadly desert crossing with nitroglycerine in tow.

from New On Netflix USA https://ift.tt/17eKN6h

via IFTTT

With Mint closing, let me make a case for the only financial planning software that has ever worked for me.

from Gear Latest https://ift.tt/z8rx6HN

via IFTTT

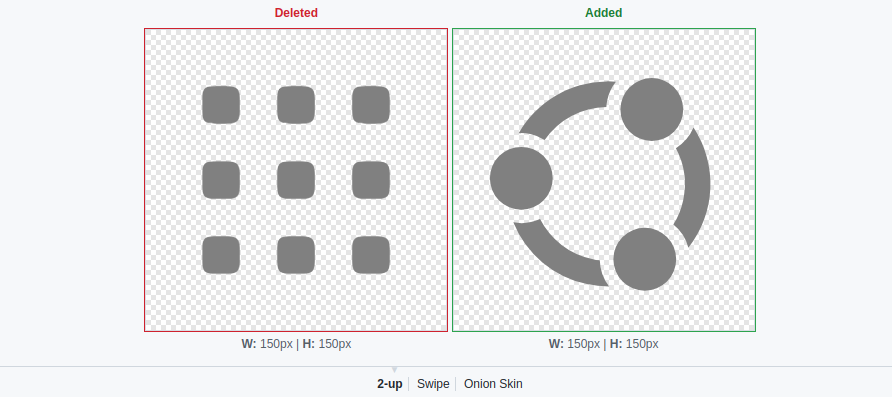

Cuando KDE lanzó la versión beta de su sistema operativo, pasé días probándolo. neon muestra en el menú de inicio el icono de Plasma, y a mí me gustaba el del sistema operativo, por lo que una de las primeras cosas que hice fue entrar en el modo edición, buscar el logo de KDE neon y ponerlo. Las manías no las curan los médicos, y se ve que esta es una de las mías. Ubuntu muestra 9 cuadrados en rejilla, pero eso cambiará en Ubuntu 24.04.

Los cambios no gustan a todos por igual, pero mientras aplicaba la última actualización de la Daily Build de Ubuntu 24.04 he visto lo que muestra la imagen de cabecera: en el cajón de aplicaciones, es decir, el icono que hay que pulsar para entrar a la vista de aplicaciones instaladas ha cambiado y ahora tenemos el logotipo de Ubuntu. O también Canonical, puesto que desde hace tiempo se usa el mismo tanto para la compañía como para el sistema operativo. Y sí, es el «nuevo» de 2022.

La última actualización de la Daily Build, por lo menos en mi caso, ha sido bastante grande, y entre lo que he podido ver se ha actualizado Yaru. El tema por defecto de Ubuntu va recibiendo actualizaciones regulares, y no todas son perceptibles. El nuevo icono es parte de esta actualización, por lo menos para Ubuntu, tal y como vemos en este commit de GitHub. El icono se puede encontrar en /usr/share/icons/Yaru/scalable/actions con el mismo nombre de siempre, es decir, como view-app-grid-symbolic.svg. Si alguien quiere recuperar el icono anterior o cambiarlo por otro, es ese archivo el que debe modificar, no sin antes hacer una copia de seguridad.

En cuanto al funcionamiento, todo sigue igual. Sigue siendo un botón con el que podemos ver las apps instaladas y no se ha incluido ningún efecto ni nada parecido.

Ubuntu 24.04 llegará el próximo 25 de abril y lo hará con Linux 6.8 y GNOME 46 como principales novedades. Eso y nuevo logotipo siempre visible.

from Linux Adictos https://ift.tt/HOLzoGA

via IFTTT

Datacentres are part of Ireland’s vision of itself as a tech hub. There are now more than 80, using vast amounts of electricity. Have we entrusted our memories to a system that might destroy them? By Jessica Traynor

from Data and computer security | The Guardian https://ift.tt/vdpthAe

via IFTTT

By Brian X. Chen and Mike Isaac

What happens when a columnist and a reporter use A.I. glasses to scan groceries, monuments and zoo animals? Hilarity, wonder and lots of mistakes ensued.

Published: March 27, 2024 at 06:00PM

from NYT Technology https://ift.tt/TQ05gt1

via IFTTT

By David Yaffe-Bellany

Here’s how the former crypto mogul’s 25-year sentence stacks up against the prosecutions of Michael Milken, Bernie Madoff and others.

Published: March 27, 2024 at 06:00PM

from NYT Technology https://ift.tt/dQw0gN4

via IFTTT

Thread hijacking attacks. They happen when someone you know has their email account compromised, and you are suddenly dropped into an existing conversation between the sender and someone else. These missives draw on the recipient’s natural curiosity about being copied on a private discussion, which is modified to include a malicious link or attachment. Here’s the story of a recent thread hijacking attack in which a journalist was copied on a phishing email from the unwilling subject of a recent scoop.

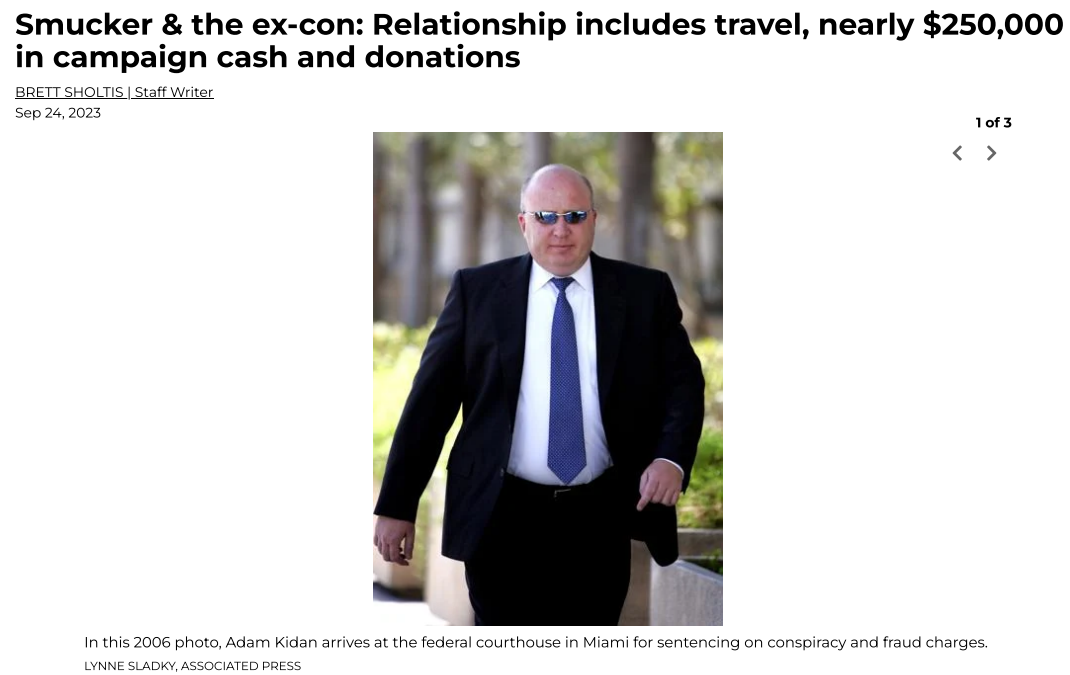

In Sept. 2023, the Pennsylvania news outlet LancasterOnline.com published a story about Adam Kidan, a wealthy businessman with a criminal past who is a major donor to Republican causes and candidates, including Rep. Lloyd Smucker (R-Pa).

The LancasterOnline story about Adam Kidan.

Several months after that piece ran, the story’s author Brett Sholtis received two emails from Kidan, both of which contained attachments. One of the messages appeared to be a lengthy conversation between Kidan and a colleague, with the subject line, “Re: Successfully sent data.” The second missive was a more brief email from Kidan with the subject, “Acknowledge New Work Order,” and a message that read simply, “Please find the attached.”

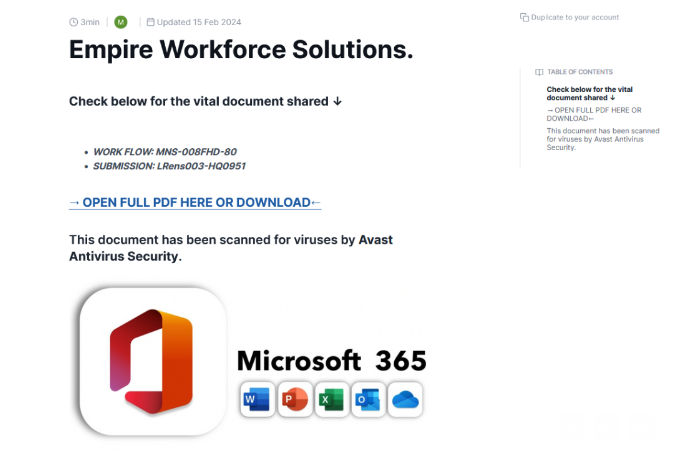

Sholtis said he clicked the attachment in one of the messages, which then launched a web page that looked exactly like a Microsoft Office 365 login page. An analysis of the webpage reveals it would check any submitted credentials at the real Microsoft website, and return an error if the user entered bogus account information. A successful login would record the submitted credentials and forward the victim to the real Microsoft website.

But Sholtis said he didn’t enter his Outlook username and password. Instead, he forwarded the messages to LancasterOneline’s IT team, which quickly flagged them as phishing attempts.

LancasterOnline’s Executive Editor Tom Murse said the two phishing messages from Mr. Kidan raised eyebrows in the newsroom because Kidan had threatened to sue the news outlet multiple times over Sholtis’s story.

“We were just perplexed,” Murse said. “It seemed to be a phishing attempt but we were confused why it would come from a prominent businessman we’ve written about. Our initial response was confusion, but we didn’t know what else to do with it other than to send it to the FBI.”

The phishing lure attached to the thread hijacking email from Mr. Kidan.

In 2006, Kidan was sentenced to 70 months in federal prison after pleading guilty to defrauding lenders along with Jack Abramoff, the disgraced lobbyist whose corruption became a symbol of the excesses of Washington influence peddling. He was paroled in 2009, and in 2014 moved his family to a home in Lancaster County, Pa.

The FBI hasn’t responded to LancasterOnline’s tip. Messages sent by KrebsOnSecurity to Kidan’s emails addresses were returned as blocked. Messages left with Mr. Kidan’s company, Empire Workforce Solutions, went unreturned.

No doubt the FBI saw the messages from Kidan for what they likely were: The result of Mr. Kidan having his Microsoft Outlook account compromised and used to send malicious email to people in his contacts list.

Thread hijacking attacks are hardly new, but that is mainly true because many Internet users still don’t know how to identify them. The email security firm Proofpoint says it has tracked north of 90 million malicious messages in the last five years that leverage this attack method.

One key reason thread hijacking is so successful is that these attacks generally do not include the tell that exposes most phishing scams: A fabricated sense of urgency. A majority of phishing threats warn of negative consequences should you fail to act quickly — such as an account suspension or an unauthorized high-dollar charge going through.

In contrast, thread hijacking campaigns tend to patiently prey on the natural curiosity of the recipient.

Ryan Kalember, chief strategy officer at Proofpoint, said probably the most ubiquitous examples of thread hijacking are “CEO fraud” or “business email compromise” scams, wherein employees are tricked by an email from a senior executive into wiring millions of dollars to fraudsters overseas.

But Kalember said these low-tech attacks can nevertheless be quite effective because they tend to catch people off-guard.

“It works because you feel like you’re suddenly included in an important conversation,” Kalember said. “It just registers a lot differently when people start reading, because you think you’re observing a private conversation between two different people.”

Some thread hijacking attacks actually involve multiple threat actors who are actively conversing while copying — but not addressing — the recipient.

“We call these mutli-persona phishing scams, and they’re often paired with thread hijacking,” Kalember said. “It’s basically a way to build a little more affinity than just copying people on an email. And the longer the conversation goes on, the higher their success rate seems to be because some people start replying to the thread [and participating] psycho-socially.”

The best advice to sidestep phishing scams is to avoid clicking on links or attachments that arrive unbidden in emails, text messages and other mediums. If you’re unsure whether the message is legitimate, take a deep breath and visit the site or service in question manually — ideally, using a browser bookmark so as to avoid potential typosquatting sites.

from Krebs on Security https://ift.tt/G14P3tX

via IFTTT

Redis Cambiar licencia de BSD-3 a RSALv2+SSPLv1 dual

Los constantes abusos por parte de corporaciones y productos comerciales hacia los desarrollos de código abierto ya no solo están afectando a pequeños desarrolladores, sino que también ha llegado el problema con proyectos populares y en esta ocasión es Redis el afectado y ha decidido tomar cartas en el asunto.

Y es que hace poco Redis dio a conocer la noticia del cambio en la licencia de su sistema de gestión de bases de datos Redis, el cambio será efectivo a partir del lanzamiento de la versión de Redis 7.4, en la cual se menciona que el proyecto se distribuirá bajo dos licencias propietarias: RSALv2 y SSPLv1, en lugar de la licencia BSD anteriormente utilizada.

RSALv2 y SSPLv1 son licencias con diferencias significativas en sus restricciones y obligaciones:

Los usuarios pueden elegir entre RSALv2 y SSPLv1 según sus preferencias y necesidades específicas. Sin embargo, es importante tener en cuenta que los proveedores de servicios en la nube como AWS, GCP y Azure ya no podrán utilizar los productos Redis de la misma forma debido a los cambios en la licencia. Esto implica que estos proveedores deben revisar y ajustar sus políticas y costos relacionados con el uso de Redis en sus plataformas.

Anteriormente, solo los módulos adicionales que ofrecían funcionalidades avanzadas para usuarios corporativos, los cuales se suministraban bajo una licencia propietaria. Ahora, la licencia propietaria también se aplicará al código base principal del DBMS.

En la práctica, nada cambia para la comunidad de desarrolladores de Redis, que seguirá disfrutando de licencias permisivas bajo la licencia dual. Al mismo tiempo, todas las bibliotecas cliente de Redis bajo la responsabilidad de Redis seguirán teniendo licencia de código abierto

Redis menciona que las nuevas licencias disponibles para el código fuente de Redis permitirán a Redis seguir ofreciendo un uso permisivo de su código fuente de forma sostenible. Estos cambios representan una transición hacia una fase más avanzada en el desarrollo de Redis, consolidándolo como una plataforma de datos en tiempo real con una amplia gama de capacidades y productos principales. Estas ofertas incluirán características innovadoras como modelos de datos de búsqueda, JSON, vectoriales, probabilísticos y de series temporales, todo integrado en un paquete de software descargable de forma gratuita.

Cabe mencionar que el cambio de licencia no afecta las versiones anteriores de Redis que son distribuidas bajo la licencia tradicional BSD-3, lo que significa que estas versiones se pueden seguir utilizando sin problema alguno. Además, se ha anunciado que se proporcionarán importantes parches de seguridad para versiones anteriores de Redis bajo la licencia BSD-3 hasta el lanzamiento de Redis Community Edition 9.0.

Es importante destacar que la comunidad de código abierto ha expresado su oposición a este cambio de licencia, ya que ambas licencias tienen restricciones que afectan a ciertas categorías de usuarios, lo que las hace no consideradas como completamente abiertas ni gratuitas. La Open Source Initiative (OSI) ha declarado que estas licencias no cumplen con los criterios para ser consideradas como licencias abiertas, lo que significa que los productos basados en estas licencias deben considerarse como propietarios. Además, los productos bajo las licencias SSPL y RSAL no pueden incluirse en distribuciones gratuitas como Fedora y Debian.

En respuesta a este cambio de licencia, los desarrolladores de Fedora están considerando eliminar los paquetes Redis de los repositorios de la distribución o reemplazarlos con un fork «libre». Se está discutiendo la posibilidad de reemplazar Redis en el repositorio de Fedora con KeyDB, una bifurcación de Redis 5 desarrollada por Snapchat desde 2019.

Si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/Db1EMG5

via IFTTT

Former friends Xavier and Yuva meet again in college as adversaries when their respective cohorts come to blows during their annual cultural festival.

from New On Netflix USA https://ift.tt/NAZbkma

via IFTTT

PAHO calls for collective action in response to record increase in dengue cases in the Americas

Cristina Mitchell

from PAHO/WHO | Pan American Health Organization https://ift.tt/6lCwfdJ

via IFTTT