Radicle el GitHub p2p

Actualmente existen una gran cantidad de alternativas a GitHub, desde alternativas de código abierto, otras que son propias de algunos proyectos (es decir privadas), otras que son públicas, pero dejan mucho que desear, entre otras tantas.

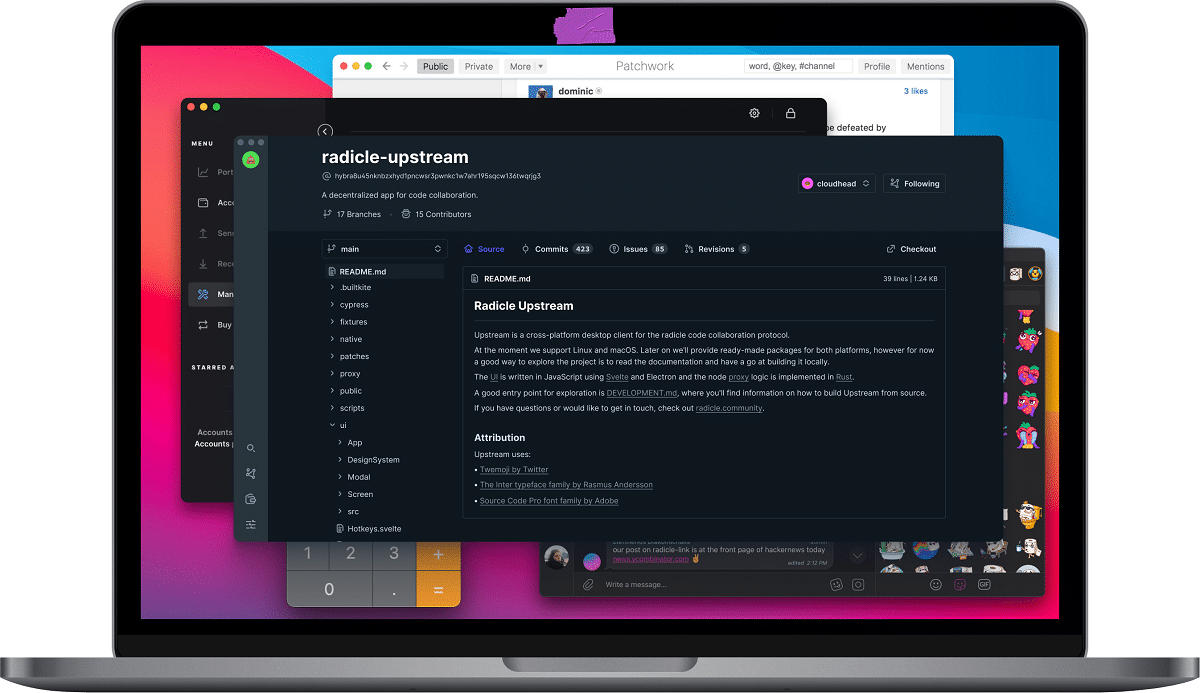

Pero el escuchar una alternativa P2P a GitHub, si es algo de lo que no se sabe todos los días y es que navegando por la red me encontré con Radicle, el cual se presenta como una red de colaboración de código descentralizada, basada en la familiaridad de GitHub y GitLab como repositorios centralizados para la colaboración de código.

Sobre Radicle

Radicle aprovecha todas las características del sistema de control de versiones de Git y agrega descentralización, al mismo tiempo que integra una serie de características de identidad Web3 y como en su web se menciona » diferencia de las plataformas de alojamiento de código centralizado, no existe una entidad única que controle la red. Los repositorios se replican entre pares de manera descentralizada y los usuarios tienen control total de sus datos y flujo de trabajo.

En Radicle puedes iniciar un proyecto Radicle clonando algo almacenado en un repositorio de Git. Si ya estás usando Git pero quieres alejarte de uno de los repositorios centralizados, la experiencia de incorporación es bastante fluida. La interfaz de línea de comando será familiar para ti. Una diferencia clave es que no hay un único maestro inmutable en el que se fusionen los contribuyentes: cada par mantiene una versión ramificada del proyecto con los cambios que le interesa mantener.

El protocolo de red Radicle se centra en localizar, replicar y verificar repositorios en una red de alojamiento de código P2P. Su enfoque descentralizado garantiza el acceso a los repositorios, independientemente de su ubicación o número de réplicas. Utiliza un protocolo de chismes para el intercambio de metadatos entre nodos, facilitando el descubrimiento y la replicación del repositorio.

La arquitectura de Radicle es local primero , lo que garantiza el acceso continuo a los repositorios directamente desde su dispositivo, independientemente de la conectividad a Internet. Los repositorios tienen identificadores únicos y se autocertifican, lo que significa que todas las acciones, desde confirmar el código hasta agregar un comentario a un problema, se realizan localmente y están firmadas criptográficamente , lo que permite a los pares verificar la autenticidad y la procedencia de los datos una vez propagados a la red. Esto permite establecer confianza sin depender de una autoridad centralizada.

La mayoría de los proyectos de código abierto suelen estar alojados en GitHub u otras alternativas como GitLab, aunque ofrecen muchos beneficios, también tienen desventajas, como la pérdida de control y privacidad, como se vio en el caso de la eliminación del proyecto youtube-dl en GitHub. Radicle ofrece un enfoque descentralizado que garantiza el acceso a los repositorios sin importar su ubicación o número de réplicas.

Radicle funciona como un protocolo peer-to-peer donde cada usuario ejecuta un software idéntico, conocido como Radicle Stack. Este stack incluye una interfaz de línea de comandos y un servicio en red llamado Radicle Node, que intercambia datos a través de un protocolo de chismes para formar una red resistente.

Entre las características clave de Radicle que se destacan, podremos encontrar las siguientes:

- Capacidad para agregar múltiples pares remotos y administrarlos.

- Funcionalidad para seguir un proyecto de un par específico.

- No depende de servidores centrales, lo que evita la censura.

- Interconexión con otros pares en una red resistente y tolerante a las interrupciones.

- Capacidad para trabajar sin conexión y gestionar problemas locales y soluciones.

- Integrado con Git para una experiencia de desarrollo simple y cómoda.

- Posibilidad de recibir financiación mediante Ethereum y gestionar bases de código conjuntas.

Radicle está diseñado para ser una plataforma extensible que permite diversos casos de uso sin necesidad de modificaciones a nivel de protocolo. Aunque la versión inicial de Radicle se centra en la colaboración y publicación de código, se prevé una variedad de otras aplicaciones en el futuro y posibles hoy. Estos incluyen el intercambio de conocimientos, la coordinación de proyectos y la colaboración en conjuntos de datos, lo que amplía significativamente el alcance y la utilidad de la plataforma más allá de la gestión de código.

¿Como instalar Radicle en Linux?

Para los que estén interesados en utilizar Radicle, deben saber que existen diferentes métodos para instalarlo en Linux y uno de ellos es instalarlo en ejecutando lo siguiente:

curl -sSf https://radicle.xyz/install | sh

A ahora para quienes son usuarios de una distro Debian, Ubuntu o alguna derivada de estas, pueden realizar la instalacion tecleando:

sudo apt install curl

curl https://europe-west6-apt.pkg.dev/doc/repo-signing-key.gpg | sudo apt-key add -

echo deb https://europe-west6-apt.pkg.dev/projects/radicle-services radicle-cli main | sudo tee -a /etc/apt/sources.list.d/radicle-registry.list

sudo apt update

sudo apt install radicle-cli

Para conocer mas sobre el funcionamiento de Radicle, puedes consultar el siguiente enlace.

from Linux Adictos https://ift.tt/Vx6XdPQ

via IFTTT