PAHO calls for strengthened measures against Aedes aegypti mosquitoes to combat dengue

Oscar Reyes

20 Feb 2024

from PAHO/WHO | Pan American Health Organization https://ift.tt/WZUOjSa

via IFTTT

PAHO calls for strengthened measures against Aedes aegypti mosquitoes to combat dengue

Oscar Reyes

20 Feb 2024

from PAHO/WHO | Pan American Health Organization https://ift.tt/WZUOjSa

via IFTTT

Firefox es un popular navegador web

Se acaba de dar a conocer el lanzamiento de Firefox 123 junto con la cual también se liberó la actualización de la rama de soporte a largo plazo de Firefox 115.8.0. Firefox 123 llega implementado diversos cambios de los cuales se destacan las inclusiones de algunas funciones experimentales, cambios en las compilaciones para Linux, correcciones y más.

En este lanzamiento de Firefox 123 se han solucionado 32 vulnerabilidades, de las cuales 24 están marcadas como peligrosas y 23 de las 32 vulnerabilidades son causadas por problemas de memoria.

En esta nueva versión que se presenta de Firefox 123 se destaca la integración de la pagina «Firefox View», la cual proporciona al usuario acceso al contenido visto anteriormente, además de que integra la capacidad de buscar el contenido de todas las secciones mostradas con pestañas actuales, pestañas abiertas recientemente, pestañas cerradas recientemente, pestañas de otros dispositivos e historial de navegación.

En la edición de Firefox para Linux se realizaron cambios para usar la API GdkCursorType a gdk_cursor_new_from_name , con la finalidad de solucionar un problema con el cursor vacío que se mostraba en las versiones de prueba de GNOME 46 usando el tema de icono adwaita.El problema se debe al fin del soporte para los cursores X clásicos en adwaita-icon-theme.

Otro de los cambios que presenta esta nueva versión de Firefox 123, es la adición de la función experimental para mostrar miniaturas de páginas al pasar el cursor sobre las pestañas. Además del boceto, se ha añadido una referencia al enlace que se muestra en la pestaña en el bloque de información de la misma. Por defecto, las vistas previas en miniatura están desactivadas y requieren que se active la configuración «browser.tabs.cardPreview.enabled» en about:config.

Se ha introducido una interfaz llamada «Herramienta de informes de compatibilidad web» para permitir a los desarrolladores de Firefox enviar notificaciones sobre problemas relacionados con la visualización de sitios y discrepancias en el comportamiento al trabajar con sitios en comparación con otros navegadores. Para enviar una notificación, se ha agregado el elemento «Informar problema del sitio» al menú «Ayuda», el cual redirige al servicio webcompat.com.

En las herramientas para desarrolladores web, en el panel de seguimiento de actividad de la red, ahora es posible guardar el contenido de una respuesta a una solicitud en el disco (se ha agregado un botón «Guardar respuesta como» al menú contextual).

De los demás cambios qué se destacan:

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Los usuarios de Firefox que no hayan desactivado las actualizaciones automáticas recibirán la actualización automáticamente. Aquellos que no quieran esperar a que eso suceda pueden seleccionar Menú> Ayuda> Acerca de Firefox después del lanzamiento oficial para iniciar una actualización manual del navegador web.

La pantalla que se abre muestra la versión actualmente instalada del navegador web y ejecuta una búsqueda de actualizaciones, siempre que la funcionalidad esté habilitada.

Otra opción para actualizar, es si eres usuario de Ubuntu, Linux Mint o algún otro derivado de Ubuntu, puedes instalar o actualizar a esta nueva versión con ayuda del PPA del navegador.

Este lo pueden añadir al sistema abriendo una terminal y ejecutando en ella el siguiente comando:

sudo add-apt-repository ppa:ubuntu-mozilla-security/ppa -y sudo apt-get update sudo apt install firefox

También puedes optar por realizar la instalación siguiendo las instrucciones que proporciona Mozilla.

Para el caso de los usuarios de Arch Linux y derivados, basta con ejecutar en una terminal:

sudo pacman -Syu

O para instalar con:

sudo pacman -S firefox

Finalmente, pueden obtener el navegador con el último método de instalación que fue añadido «Flatpak». Para ello deben contar con el soporte para este tipo de paquetes.

La instalación se hace tecleando:

flatpak install flathub org.mozilla.firefox

Para el resto de las distribuciones de Linux, pueden descargar los paquetes binarios desde el siguiente enlace.

from Linux Adictos https://ift.tt/6J1qwxz

via IFTTT

Mixxx la alternativa open source a virtualDJ

Hace poco se dio a conocer el lanzamiento de la nueva versión de Mixxx 2.4 y en este lanzamiento la novedad más importante el soporte para exportar listas de reproducción y bibliotecas a dispositivos Engine DJ OS, tambien presenta las «Cadenas de Efectos», un conjunto de efectos que se pueden guardar y recargar, importantes mejoras en el menú de pistas, entre otras cosas mas.

Para quienes desconocen de Mixxx, deben saber que este es un programa que proporciona un conjunto completo de herramientas para DJ profesionales y mezclas de música para disc jockeys que permite hacer mezclas. Admite los formatos de audio ogg y mp3 y mediante complementos se pueden reproducir otros formatos. Tiene la ventaja de ser un programa que puede ser usado tanto por novatos como por usuarios avanzados.

En esta nueva versión que se presenta de Mixxx 2.4, tal y como mencionamos al inicio, la principal novedad de este lanzamiento es el soporte para dispositivos Engine DJ OS, con ello ahora es posible exportar contenedores, listas de reproducción y bibliotecas. Esto permite a los usuarios preparar pistas en una computadora portátil utilizando Mixxx y luego transferirlas a controladores individuales como Denon y Numark a través de una unidad USB.

Otra de las novedades que presenta esta nueva versión de Mixxx 2.4 es el soporte para muestras de audio en bucle guardadas, las cuales pueden ser asignadas a cualquier ranura con hot cues. Se menciona que esta característica es especialmente útil para aquellos que trabajan con pistas de Serato DJ que ya tienen bucles guardados, ya que Mixxx 2.4 los importará automáticamente,

Además de ello, ahora es posible guardar, recargar, importar y exportar cadenas de efectos, incluyendo todos sus parámetros y enlaces a Meta Knobs. También se puede vincular una cadena de efectos a un Super Knob para convertirlo en un Quick-Effect. Con la capacidad de crear mapeos de Super Knob personalizados, los usuarios pueden tomar el control creativo con una sola perilla, ofreciendo una experiencia de mezcla más dinámica y expresiva.

También se destaca que se han agregado funciones adicionales al menú de pistas, que incluyen la capacidad de seleccionar pistas descargadas de una biblioteca, analizar el número de latidos por minuto (BPM) de cada pista, eliminar archivos de pistas del disco y buscar metadatos.

La versión 2.4 de Mixxx también trae una serie de otros cambios y mejoras, entre las cuales se destacan:

Finalmente, si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Si estás interesado en poder instalar esta aplicación, podrás hacerlo siguiendo las instrucciones que compartimos a continuación, acorde a la distribución que estés utilizando. Para poder instalar esta aplicación debemos de dirigirnos a su página web oficial y en su sección de descargas podemos encontrar lo siguiente.

Para el caso de los que son usuarios de Ubuntu y derivados, los desarrolladores de la aplicación nos proporcionan un repositorio. Este lo podremos añadir abriendo una terminal en nuestro sistema con Ctrl + Alt + T y en ella vamos a ejecutar los siguientes comandos:

sudo add-apt-repository ppa:mixxx/mixxx sudo apt update sudo apt install mixxx

Si eres usuario de Fedora, podrás obtener la aplicación de una forma sencilla, solo tienes que tener habilitado el repositorio RPMFusion en tu sistema y desde la terminal podrás realizar la instalación con:

sudo dnf install https://mirrors.rpmfusion.org/free/fedora/rpmfusion-free-release-$(rpm -E %fedora).noarch.rpm

Ahora si son usuarios de Arch Linux, Manjaro o cualquier otra distribución basada en Arch Linux, podrán realizar la instalación desde los repositorios de AUR. Solo deben contar con este repositorio habilitado y desde la terminal podrán instalarlo con:

yay -S mixxx

Para el resto de las distribuciones debemos de descargar el código fuente y compilar.

Podemos descargarlo desde git con el siguiente comando:

git clone -b 2.4 https://github.com/mixxxdj/mixxx.git

Y debemos de seguir las instrucciones para instalar dependencias necesarias de este enlace, es este.

from Linux Adictos https://ift.tt/ixP4fuy

via IFTTT

Screenshot de LXQt 2.0

Este 2024 sin dudas será el año de Wayland, ya que como hemos mencionado en otros artículos que hemos compartido aquí en el blog en relación de la transición de aplicaciones, entornos y distribuciones hacia Wayland, este servidor gráfico tendrá un gran auge durante todo este año.

Y es que a pesar de que el movimiento hacia Wayland ha iniciado desde hace varios años a tras, tal parece que hasta apenas las piezas se están alineando en favor de Wayland y en esta ocasión, el proyecto que se ha sumado en favor de Wayland es el entorno de escritorio LXQt.

Los desarrolladores de LXQt dieron a conocer información sobre sus planes para realizar la transición del entorno hacia Wayland y QT6. Esta decisión surgió después de una discusión interna (en el buen sentido) y después de darle muchas vueltas al asunto, llegaron a la conclusión de que el futuro del proyecto estaba encaminado hacia la transición de la biblioteca Qt6 y el protocolo Wayland.

Es importante destacar que la implementación del soporte para Wayland no alterará la estructura conceptual del proyecto, ya que como tal LXQt seguirá siendo modular y mantendrá su enfoque en la organización clásica del escritorio. Siguiendo la analogía con el soporte para varios administradores de ventanas, LXQt podrá trabajar con todos los administradores compuestos basados en la biblioteca wlroots, desarrollada por los creadores del entorno de usuario Sway. Esta biblioteca proporciona funciones básicas para organizar el trabajo de administradores compuestos basados en Wayland. LXQt ha sido probado con éxito utilizando administradores compuestos como labwc, wayfire, kwin_wayland, sway y Hyprland, obteniendo los mejores resultados con labwc.

Entre los principales puntos a abordar en la transición se menciona:

Actualmente, la migración de todos los componentes de LXQt a Qt6 se considera la tarea principal y recibe la máxima atención del proyecto. Una vez que se complete la migración, se suspenderá la compatibilidad con Qt5. Se menciona que hasta ahora, el panel, el escritorio, el administrador de archivos (PCmanFM-qt), el visor de imágenes (LXimage-qt), el sistema de administración de permisos (PolicyKit), el control de volumen (pavucontrol, PulseAudio Volume Control) y el gestor de atajos de teclado global ya se han traducido completamente a Qt6.

En cuanto a los trabajos con Wayland en LXQt, se menciona que:

En términos de preparación para Wayland, la mayoría de los componentes LXQt mencionados anteriormente ya han sido portados en cierta medida. La compatibilidad con Wayland aún no está disponible solo en el configurador de pantalla, el programa de captura de pantalla y el gestor global de atajos de teclado. No hay planes para portar el marco sudo a Wayland.

Finalmente, cabe mencionar que se espera que los resultados de esta migración se presenten en el lanzamiento de LXQt 2.0.0, programado para abril de este año. Además de los cambios internos, la nueva versión incluirá por defecto un nuevo menú de aplicaciones llamado «Fancy Menu», el cual no solo organiza las aplicaciones por categorías, sino que también introduce un modo de visualización resumida para todas las aplicaciones y agrega una lista de aplicaciones frecuentemente usadas.

Si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/QPxJrKw

via IFTTT

PAHO convenes fourth meeting with countries of the Americas on future global pandemic instrument

Oscar Reyes

16 Feb 2024

from PAHO/WHO | Pan American Health Organization https://ift.tt/N7ti8E3

via IFTTT

PAHO supports Ministry of Health of Chile in aftermath of forest fires

Oscar Reyes

15 Feb 2024

from PAHO/WHO | Pan American Health Organization https://ift.tt/WgYMs2S

via IFTTT

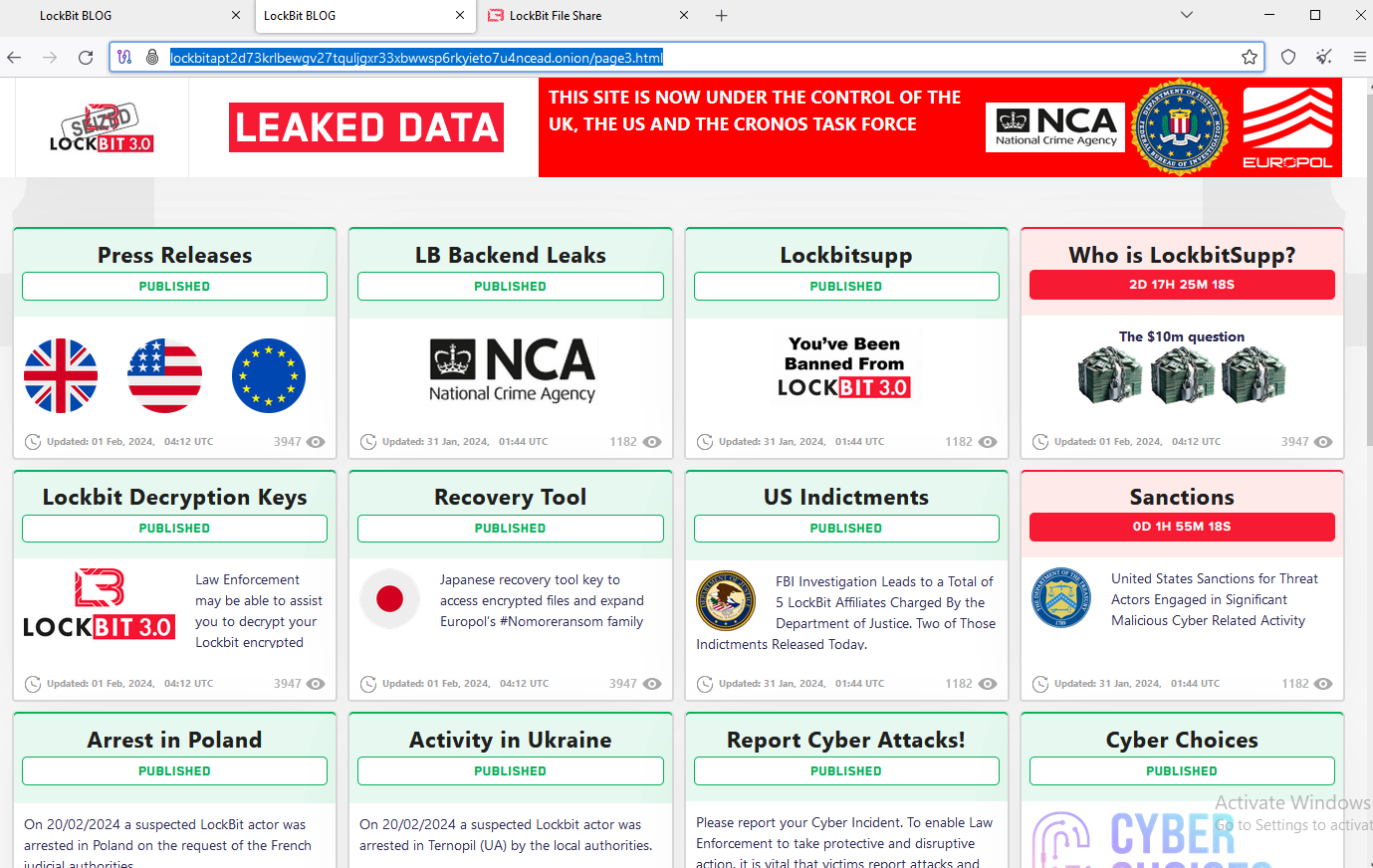

U.S. and U.K. authorities have seized the darknet websites run by LockBit, a prolific and destructive ransomware group that has claimed more than 2,000 victims worldwide and extorted over $120 million in payments. Instead of listing data stolen from ransomware victims who didn’t pay, LockBit’s victim shaming website now offers free recovery tools, as well as news about arrests and criminal charges involving LockBit affiliates.

Investigators used the existing design on LockBit’s victim shaming website to feature press releases and free decryption tools.

Dubbed “Operation Cronos,” the law enforcement action involved the seizure of nearly three-dozen servers; the arrest of two alleged LockBit members; the unsealing of two indictments; the release of a free LockBit decryption tool; and the freezing of more than 200 cryptocurrency accounts thought to be tied to the gang’s activities.

LockBit members have executed attacks against thousands of victims in the United States and around the world, according to the U.S. Department of Justice (DOJ). First surfacing in September 2019, the gang is estimated to have made hundreds of millions of U.S. dollars in ransom demands, and extorted over $120 million in ransom payments.

LockBit operated as a ransomware-as-a-service group, wherein the ransomware gang takes care of everything from the bulletproof hosting and domains to the development and maintenance of the malware. Meanwhile, affiliates are solely responsible for finding new victims, and can reap 60 to 80 percent of any ransom amount ultimately paid to the group.

A statement on Operation Cronos from the European police agency Europol said the months-long infiltration resulted in the compromise of LockBit’s primary platform and other critical infrastructure, including the takedown of 34 servers in the Netherlands, Germany, Finland, France, Switzerland, Australia, the United States and the United Kingdom. Europol said two suspected LockBit actors were arrested in Poland and Ukraine, but no further information has been released about those detained.

The DOJ today unsealed indictments against two Russian men alleged to be active members of LockBit. The government says Russian national Artur Sungatov used LockBit ransomware against victims in manufacturing, logistics, insurance and other companies throughout the United States.

Ivan Gennadievich Kondratyev, a.k.a. “Bassterlord,” allegedly deployed LockBit against targets in the United States, Singapore, Taiwan, and Lebanon. Kondratyev is also charged (PDF) with three criminal counts arising from his alleged use of the Sodinokibi (aka “REvil“) ransomware variant to encrypt data, exfiltrate victim information, and extort a ransom payment from a corporate victim based in Alameda County, California.

With the indictments of Sungatov and Kondratyev, a total of five LockBit affiliates now have been officially charged. In May 2023, U.S. authorities unsealed indictments against two alleged LockBit affiliates, Mikhail “Wazawaka” Matveev and Mikhail Vasiliev.

Vasiliev, 35, of Bradford, Ontario, Canada, is in custody in Canada awaiting extradition to the United States (the complaint against Vasiliev is at this PDF). Matveev remains at large, presumably still in Russia. In January 2022, KrebsOnSecurity published Who is the Network Access Broker ‘Wazawaka,’ which followed clues from Wazawaka’s many pseudonyms and contact details on the Russian-language cybercrime forums back to a 31-year-old Mikhail Matveev from Abaza, RU.

An FBI wanted poster for Matveev.

In June 2023, Russian national Ruslan Magomedovich Astamirov was charged in New Jersey for his participation in the LockBit conspiracy, including the deployment of LockBit against victims in Florida, Japan, France, and Kenya. Astamirov is currently in custody in the United States awaiting trial.

LockBit was known to have recruited affiliates that worked with multiple ransomware groups simultaneously, and it’s unclear what impact this takedown may have on competing ransomware affiliate operations. The security firm ProDaft said on Twitter/X that the infiltration of LockBit by investigators provided “in-depth visibility into each affiliate’s structures, including ties with other notorious groups such as FIN7, Wizard Spider, and EvilCorp.”

In a lengthy thread about the LockBit takedown on the Russian-language cybercrime forum XSS, one of the gang’s leaders said the FBI and the U.K.’s National Crime Agency (NCA) had infiltrated its servers using a known vulnerability in PHP, a scripting language that is widely used in Web development.

Several denizens of XSS wondered aloud why the PHP flaw was not flagged by LockBit’s vaunted “Bug Bounty” program, which promised a financial reward to affiliates who could find and quietly report any security vulnerabilities threatening to undermine LockBit’s online infrastructure.

This prompted several XSS members to start posting memes taunting the group about the security failure.

“Does it mean that the FBI provided a pentesting service to the affiliate program?,” one denizen quipped. “Or did they decide to take part in the bug bounty program? :):)”

Federal investigators also appear to be trolling LockBit members with their seizure notices. LockBit’s data leak site previously featured a countdown timer for each victim organization listed, indicating the time remaining for the victim to pay a ransom demand before their stolen files would be published online. Now, the top entry on the shaming site is a countdown timer until the public doxing of “LockBitSupp,” the unofficial spokesperson or figurehead for the LockBit gang.

In January 2024, LockBitSupp told XSS forum members he was disappointed the FBI hadn’t offered a reward for his doxing and/or arrest, and that in response he was placing a bounty on his own head — offering $10 million to anyone who could discover his real name.

“My god, who needs me?,” LockBitSupp wrote on Jan. 22, 2024. “There is not even a reward out for me on the FBI website. By the way, I want to use this chance to increase the reward amount for a person who can tell me my full name from USD 1 million to USD 10 million. The person who will find out my name, tell it to me and explain how they were able to find it out will get USD 10 million. Please take note that when looking for criminals, the FBI uses unclear wording offering a reward of UP TO USD 10 million; this means that the FBI can pay you USD 100, because technically, it’s an amount UP TO 10 million. On the other hand, I am willing to pay USD 10 million, no more and no less.”

Mark Stockley, cybersecurity evangelist at the security firm Malwarebytes, said that by taking over the LockBit site and using it in the way that it has, the NCA is obviously trolling the LockBit group and its leader, LockBitSupp.

“I don’t think this is an accident—this is how ransomware groups talk to each other,” Stockley said. “This is law enforcement taking the time to enjoy its moment, and humiliate LockBit in its own vernacular, presumably so it loses face.”

In a press conference today, the FBI said Operation Cronos included investigative assistance from the Gendarmerie-C3N in France; the State Criminal Police Office L-K-A and Federal Criminal Police Office in Germany; Fedpol and Zurich Cantonal Police in Switzerland; the National Police Agency in Japan; the Australian Federal Police; the Swedish Police Authority; the National Bureau of Investigation in Finland; the Royal Canadian Mounted Police; and the National Police in the Netherlands.

The Justice Department said victims targeted by LockBit should contact the FBI at https://lockbitvictims.ic3.gov/ to determine whether affected systems can be successfully decrypted. In addition, the Japanese Police, supported by Europol, have released a recovery tool designed to recover files encrypted by the LockBit 3.0 Black Ransomware.

from Krebs on Security https://ift.tt/wNQ6bqs

via IFTTT

Mike McClelland proposes a 1p charge for messages in response to an article on the downside of Ireland’s datacentre boom. Plus a letter from Sue Stephenson

The long read (Power grab: the hidden costs of Ireland’s datacentre boom, 15 February) highlights the enormous cost in terms of energy consumption and carbon emissions of our collective love affair with the seemingly free ability to send emails, text and WhatsApp messages every minute of the day. There is an enormous cost to us all in terms of data storage – a fact of which we are barely cognisant.

Think how much money could be raised to counter the impact on our environment if we all paid just one penny for each digital message we blithely send. And tuppence if there is an attachment, and thruppence if it includes a digital photo of the meal you ate at a restaurant last night.

from Data and computer security | The Guardian https://ift.tt/xvTzQZq

via IFTTT

Oppo’s flagship Find X7 Ultra has an amazing, versatile quad-lens main camera. Too bad you can’t buy it anywhere but China.

from Gear Latest https://ift.tt/ahr5WLR

via IFTTT

UK agency says they have ‘hacked the hackers’ and will help LockBit victims decrypt their systems

A massive law enforcement operation has seized the “command and control” infrastructure for international ransomware group LockBit, the UK’s National Crime Agency (NCA) revealed on Tuesday, and will repurpose the technology to expose the group’s operations to the world.

The joint operation, between the NCA, the FBI, Europol and a coalition of international police agencies, was first revealed with a post on LockBit’s own website, which read: “This site is now under the control of the National Crime Agency of the UK, working in close cooperation with the FBI and the international law enforcement taskforce Operation Cronos.”

from Data and computer security | The Guardian https://ift.tt/6xNMLrO

via IFTTT