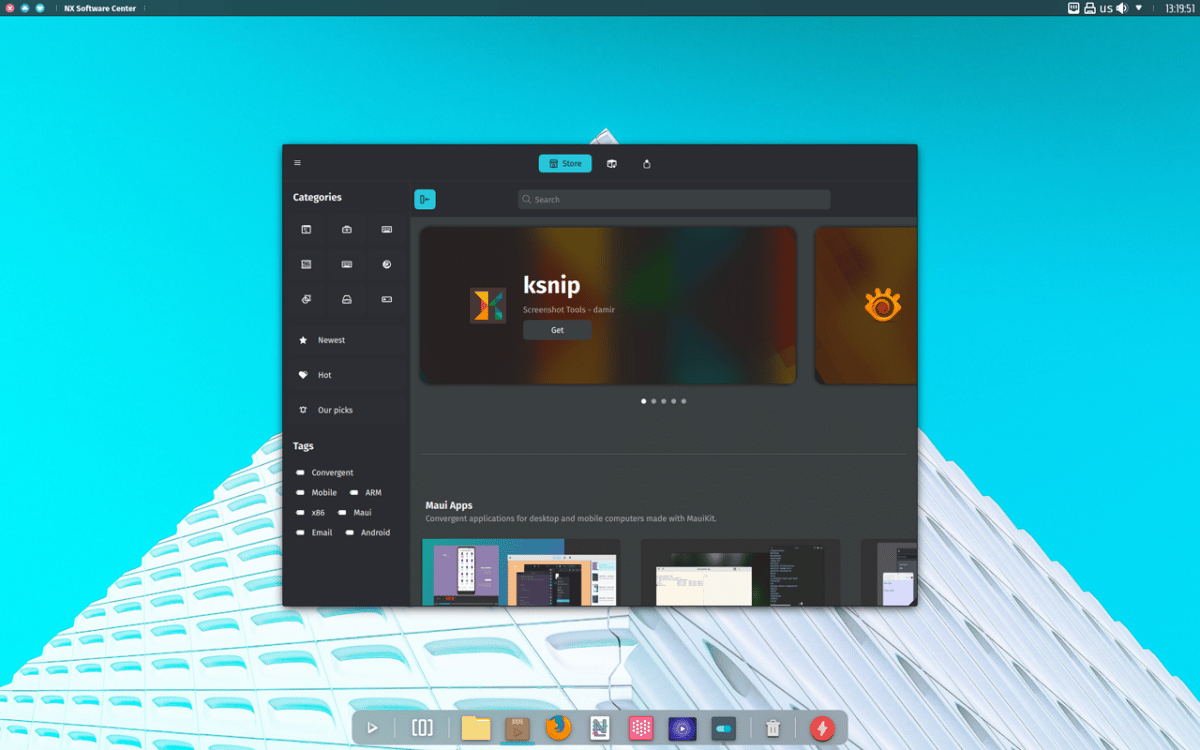

Nitrux continua con la migración hacia Maui Shell

Los desarrolladores de la distribución Linux «Nitrux» comenzaron el año lanzando una nueva versión estable del sistema, llegando este a su nueva versión «Nitrux 3.2.1» con nombre clave «se» que mencionan que hace referencia un «entorno más seguro», debido a la implementación en todo el sistema de la política de contraseñas utilizada en Calamares y otros cambios relacionados con la seguridad.

Para quienes desconocen de esta distribución, deben saber que está construida sobre la base del paquete Debian, las tecnologías KDE y el sistema de inicio OpenRC. Esta distribución se destaca por el desarrollo de su propio escritorio «NX», que es un complemento sobre el entorno KDE Plasma del usuario, además de que el proceso de instalación de aplicaciones está basado en el uso de paquetes AppImages.

Principales novedades de Nitrux 3.2.1 «se»

Esta nueva versión que se presenta de Nitrux 3.2.1 introduce varias mejoras significativas, incluyendo el kernel de Linux Liquorix 6.6.9-1 con mejoras en el soporte de hardware, controladores AMD Open Source para Vulkan® hasta la versión v-2023.Q4.2 y el entorno de escritorio KDE Plasma 5.27.10 LTS, KDE Frameworks 5.114 y KDE Gear 23.08.4. Estos componentes están construidos sobre el marco de aplicaciones Qt 5.15 LTS, que ofrece compatibilidad a largo plazo.

La instalación inicial del sistema ahora se beneficia de un instalador gráfico actualizado de Calamares. Entre las nuevas características se encuentra una casilla de verificación para deshabilitar la validación de seguridad de la contraseña predeterminada, así como una presentación de diapositivas renovada.

Por la parte de la paquetería del sistema, Nitrux 3.2.1 presenta diversas actualizaciones clave, entre las que se incluyen las versiones más recientes de Firefox 121, OpenRC 0.52.1 y AppArmor 4.0.0 alpha2. Además, se han implementado cambios significativos en el entorno de escritorio NX basado en KDE Plasma. Estas mejoras abarcan desde un efecto Cover Switch para cambiar de ventana hasta una nueva opción para reiniciar la sesión de KWin X11. También se han realizado ajustes para mejorar el inicio de sesión y ahorrar espacio en disco, se ha introducido una nueva sección de ayuda, se han actualizado temas, mejorado el escalado fraccional y se han añadido nuevas fuentes, fondos de escritorio, el lanzador de aplicaciones Plasma Drawer, así como las extensiones Plasma Gamemode y Active Blur.

Además de ello, también se destaca la integración de nuevos componentes, entre los que se incluyen el paquete rng-tools, el agente SPICE para Linux para acceso remoto a máquinas virtuales, pwgen para generación automática de contraseñas y un formulario PAM para comprobar el «fuerza” de la contraseña.

Nitrux 3.2.1 también presenta el módulo KCModule para tableta KDE Wacom, que implementa una GUI para los controladores Wacom Linux. Además, esta versión agrega nuevas fuentes del sistema (Switzer y CamingoCode) y un nuevo fondo predeterminado.

En cuanto a las mejoras de seguridad, se destaca que Nitrux 3.2.1 habilita el modo de aleatorización de direcciones MAC para redes en NetworkManager de forma predeterminada. Además, el estándar IPv6 Privacy Extensions (RFC 4941) se ha habilitado de forma predeterminada en NetworkManager y el kernel de Linux.

De los demás cambios que se destaca:

- Se actualizaron los temas de KDE Plasma Nitrux, Nitrux Dark y Nitrux Mix para crear el diseño del escritorio correctamente utilizando Plasma Desktop Scripting (ECMA Script, también conocido como JavaScript).

- Administrador de ventanas en mosaico (Tiling WM) llamado Polonium, que los usuarios pueden activar en la configuración.

- Scripts de servicio para OpenRC para iniciar phodav y Avahi.

Script de servicio para OpenRC para iniciar usbmuxd. - Se solucionaron los siguientes problemas:

VirtualBox no puede iniciar ISO cuando usa EFI si fbx64.efi está presente en /EFI/BOOT

La instalación falla en dispositivos Legacy BIOS

Hay un problema de contraste con el esquema de color Nitrux Dark

Algunas aplicaciones no se abren al hacer clic en el ícono del menú de aplicaciones

Los plasmoides NX se congelan o bloquean el plasmashell cuando se agregan a un panel de plasma en la sesión de Wayland usando el hardware NVIDIA

Algunos íconos están rotos

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Descargar la nueva versión de Nitrux 3.2.1

Si quieren descargar esta nueva versión de Nitrux 3.2.1 deberán de dirigirse a la página web oficial del proyecto en donde podrán obtener el enlace de descarga de la imagen del sistema y la cual podrán grabar en un USB con ayuda de Etcher. Nitrux está disponible para su descarga inmediata desde el siguiente enlace.

Para aquellos que ya se encuentran sobre una versión anterior de la distribución, pueden hacer la actualización a la nueva versión, tecleando los siguientes comandos:

sudo apt update sudo apt install --only-upgrade nitrux-repositories-config amdgpu-firmware-extra sudo apt install -o Dpkg::Options::="--force-overwrite" linux-firmware/trixie sudo apt dist-upgrade sudo apt autoremove sudo reboot

from Linux Adictos https://ift.tt/wyHFqWo

via IFTTT