All-Clad makes some of the best—and priciest—cookware you can buy. These discounts will help you invest for less.

from Gear Latest https://ift.tt/TFtE09d

via IFTTT

All-Clad makes some of the best—and priciest—cookware you can buy. These discounts will help you invest for less.

from Gear Latest https://ift.tt/TFtE09d

via IFTTT

By Kellen Browning and Mike Isaac

John Riccitiello angered video game developers who use Unity’s software when he announced a new fee structure that could have significantly increased their costs.

Published: October 9, 2023 at 03:57PM

from NYT Technology https://ift.tt/fzl4y7r

via IFTTT

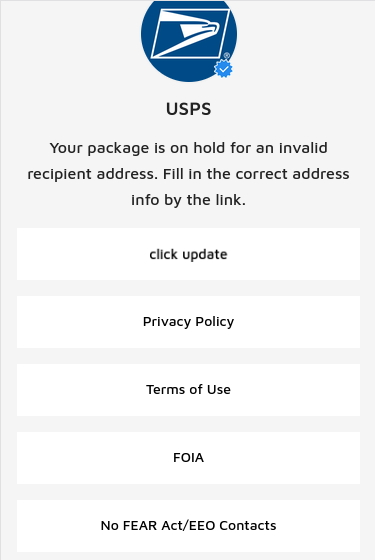

The fake USPS phishing page.

Recent weeks have seen a sizable uptick in the number of phishing scams targeting U.S. Postal Service (USPS) customers. Here’s a look at an extensive SMS phishing operation that tries to steal personal and financial data by spoofing the USPS, as well as postal services in at least a dozen other countries worldwide.

KrebsOnSecurity recently heard from a reader who received an SMS purporting to have been sent by the USPS, saying there was a problem with a package destined for the reader’s address. Clicking the link in the text message brings one to the domain usps.informedtrck[.]com.

The landing page generated by the phishing link includes the USPS logo, and says “Your package is on hold for an invalid recipient address. Fill in the correct address info by the link.” Below that message is a “Click update” button that takes the visitor to a page that asks for more information.

The remaining buttons on the phishing page all link to the real USPS.com website. After collecting your address information, the fake USPS site goes on to request additional personal and financial data.

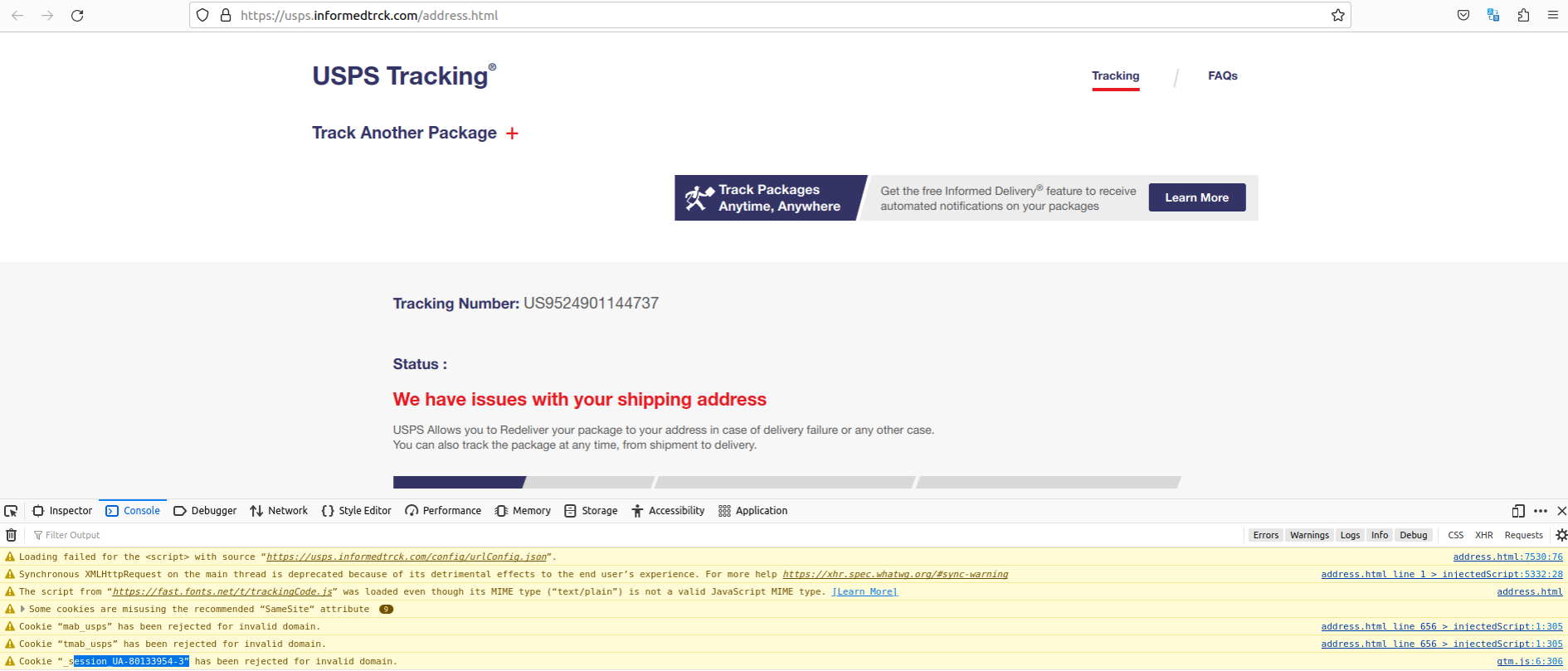

This phishing domain was recently registered and its WHOIS ownership records are basically nonexistent. However, we can find some compelling clues about the extent of this operation by loading the phishing page in Developer Tools, a set of debugging features built into Firefox, Chrome and Safari that allow one to closely inspect a webpage’s code and operations.

Check out the bottom portion of the screenshot below, and you’ll notice that this phishing site fails to load some external resources, including an image from a link called fly.linkcdn[.]to.

A search on this domain at the always-useful URLscan.io shows that fly.linkcdn[.]to is tied to a slew of USPS-themed phishing domains. Here are just a few of those domains (links defanged to prevent accidental clicking):

usps.receivepost[.]com

usps.informedtrck[.]com

usps.trckspost[.]com

postreceive[.]com

usps.trckpackages[.]com

usps.infortrck[.]com

usps.quicktpos[.]com

usps.postreceive].]com

usps.revepost[.]com

trackingusps.infortrck[.]com

usps.receivepost[.]com

usps.trckmybusi[.]com

postreceive[.]com

tackingpos[.]com

usps.trckstamp[.]com

usa-usps[.]shop

usps.infortrck[.]com

unlistedstampreceive[.]com

usps.stampreceive[.]com

usps.stamppos[.]com

usps.stampspos[.]com

usps.trckmypost[.]com

usps.trckintern[.]com

usps.tackingpos[.]com

usps.posinformed[.]com

As we can see in the screenshot below, the developer tools console for informedtrck[.]com complains that the site is unable to load a Google Analytics code — UA-80133954-3 — which apparently was rejected for pointing to an invalid domain.

Notice the highlighted Google Analytics code exposed by a faulty Javascript element on the phishing website. Click to enlarge. That code actually belongs to the USPS.

The valid domain for that Google Analytics code is the official usps.com website. According to dnslytics.com, that same analytics code has shown up on at least six other nearly identical USPS phishing pages dating back nearly as many years, including onlineuspsexpress[.]com, which DomainTools.com says was registered way back in September 2018 to an individual in Nigeria.

A different domain with that same Google Analytics code that was registered in 2021 is peraltansepeda[.]com, which archive.org shows was running a similar set of phishing pages targeting USPS users. DomainTools.com indicates this website name was registered by phishers based in Indonesia.

DomainTools says the above-mentioned USPS phishing domain stamppos[.]com was registered in 2022 via Singapore-based Alibaba.com, but the registrant city and state listed for that domain says “Georgia, AL,” which is not a real location.

Alas, running a search for domains registered through Alibaba to anyone claiming to reside in Georgia, AL reveals nearly 300 recent postal phishing domains ending in “.top.” These domains are either administrative domains obscured by a password-protected login page, or are .top domains phishing customers of the USPS as well as postal services serving other countries.

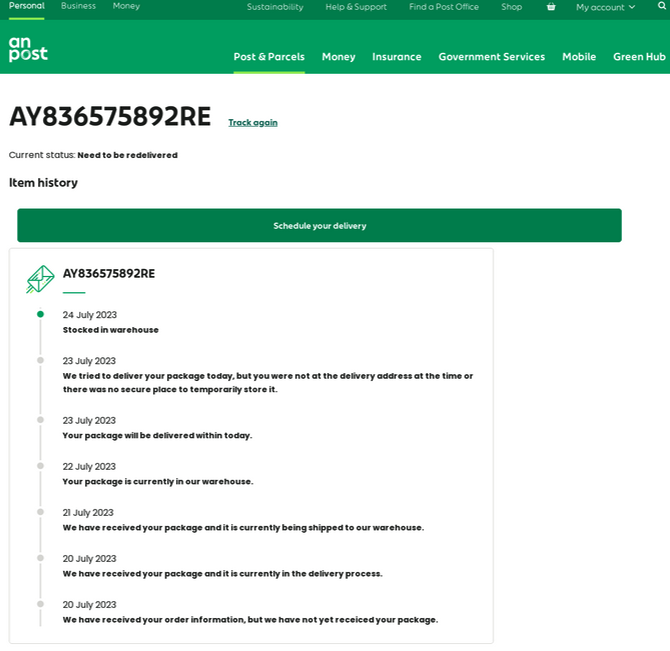

Those other nations include the Australia Post, An Post (Ireland), Correos.es (Spain), the Costa Rican post, the Chilean Post, the Mexican Postal Service, Poste Italiane (Italy), PostNL (Netherlands), PostNord (Denmark, Norway and Sweden), and Posti (Finland). A complete list of these domains is available here (PDF).

A phishing page targeting An Post, the state-owned provider of postal services in Ireland.

The Georgia, AL domains at Alibaba also encompass several that spoof sites claiming to collect outstanding road toll fees and fines from the governments of Australia, New Zealand and Singapore.

Meanwhile, researchers at DomainTools recently published a report on an apparently unrelated but equally sprawling SMS-based phishing campaign targeting USPS customers that appears to be the work of cybercriminals based in Iran.

SMS-based phishing scams tend to cast a wide net and often spoof entities that are broadly used by the local population, and few brands are going to have more household reach than domestic mail services. In June, the United Parcel Service (UPS) disclosed that fraudsters were abusing an online shipment tracking tool in Canada to send highly targeted SMS phishing messages that spoofed the UPS and other brands.

With the holiday shopping season nearly upon us, now is a great time to remind family and friends about the best advice to sidestep phishing scams: Avoid clicking on links or attachments that arrive unbidden in emails, text messages and other mediums. Most phishing scams invoke a temporal element that warns of negative consequences should you fail to respond or act quickly.

If you’re unsure whether the message is legitimate, take a deep breath and visit the site or service in question manually — ideally, using a browser bookmark so as to avoid potential typosquatting sites.

from Krebs on Security https://ift.tt/DmYIAqC

via IFTTT

Rocky Linux es una distribución cuyo objetivo es crear una compilación libre de RHEL que pueda ocupar el lugar del clásico CentOS

Hace poco los desarrolladores de la distribución «Rocky Linux», dieron a conocer mediante una publicación de blog, anunciaron la creación de un nuevo grupo SIG (Special Interest Group) Security, con la finalidad de mantener los paquetes relacionados con la provisión de protección avanzada y el suministro de herramientas de seguridad adicionales.

Para quienes desconocen de Rocky Linux, deben saber que esta es una «nueva distribución de Linux» (relativamente) desarrollada por Rocky Enterprise Software Foundation y cuyo objetivo es crear una versión gratuita de RHEL capaz de reemplazar al clásico CentOS, para ser una distribución «downstream», lanzada completamente para ser compatible con código binario usando el código de fuente del sistema operativo de Red Hat Enterprise Linux.

(adsbygoogle = window.adsbygoogle || []).push({});

Sobre el nuevo repositorio creado en Rocky Linux, se menciona que se tiene la intención de que en el «Security Special Interest Group» también se publicaran las versiones alternativas de los paquetes ya existentes que están diseñados para incluir varios mecanismos para mejorar la seguridad o abordar vulnerabilidades que aún no están parcheadas en RHEL y CentOS Stream.

Como tal el repositorio no será exclusivo para la distribucion, sino que todos los desarrollos se publicarán en un repositorio independiente, que también podrá utilizarse en otras distribuciones compatibles con Red Hat Enterprise Linux.

En la publicación de blog, los desarrolladores de Rocky Linux mencionan que la misión del Security SIG es:

(adsbygoogle = window.adsbygoogle || []).push({});

Por la parte del contenido del repositorio, se menciona que los siguientes paquetes se ofrecen actualmente en el repositorio, un paquete OpenSSH que incluye sshd con menos bibliotecas compartidas, sobre este paquete, se menciona que solo está compilado para la rama RHEL 9, asi como también paquetes relacionados: pam_ssh_agent_auth, libnsl, nscd, nss_db, nss_hesiod.

Ademas de ello, también se ofrece el módulo del kernel LKRG (Linux Kernel Runtime Guard) que está diseñado para detectar y bloquear tanto ataques y violaciones de la integridad de las estructuras del kernel (por ejemplo, el módulo puede proteger contra cambios no autorizados en el kernel en ejecución e intentos de cambiar los permisos de los procesos del usuario, sobre este paquete, está compilado para las ramas RHEL 8 y RHEL 9.

Otro de los paquetes incluidos dentro del repositorio, es «passwdqc» el cual sirve para monitorear la complejidad de contraseñas y frases de contraseña, incluido el módulo pam_passwdqc, los programas pwqcheck, pwqfilter y pwqgen, y la biblioteca libpasswdqc. El paquete está compilado para las ramas RHEL 8 y RHEL 9.

También en el repositorio se encuentra, Glibc que incluye mejoras de seguridad desarrolladas por el proyecto Owl y aplicadas a ALT Linux. El paquete también incluye correcciones para bloquear dos vulnerabilidades: una vulnerabilidad en ld.so (CVE-2023-4911), que permite a un usuario local elevar sus privilegios en el sistema especificando datos con formato especial en la variable de entorno GLIBC_TUNABLES, y una vulnerabilidad (CVE-2023-4527) en la función getaddrinfo, lo que puede provocar una fuga o un bloqueo de la pila. El paquete está compilado para la rama RHEL 9.

(adsbygoogle = window.adsbygoogle || []).push({});

Solar Designer, colaborador de Security SIG, menciono lo siguiente en X (antes twitter):

Recientemente me uní al proyecto Rocky Linux y pusimos en marcha el repositorio de seguridad, que actualmente ofrece algunos paquetes adicionales y de anulación (más pronto), incluido glibc con seguridad reforzada para distribuciones EL9 (pronto EL8) con una mitigación efectiva contra CVE-2023-4911

En cuanto a los interesados en poder añadir el repositorio en Rocky Linux o en su distribución compatible con RHEL, pueden hacerlo abriendo una terminal y en ella tecleando el comando

dnf install rocky-release-security

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/eUt2PmT

via IFTTT

Incus es un administrador de máquinas virtuales y contenedores de sistemas moderno, seguro y potente.

Hace poco se presento el lanzamiento de la primera versión del proyecto Incus, del cual ya hablamos aquí en el blog y que para no entrar en muchos detalles les puedo decir aquí brevemente que es una bifurcación del sistema de gestión de contenedores LXD, creado por el antiguo equipo de desarrollo que una vez creó LXD.

Sobre el lanzamiento de la primera versión de Incus, cabe mencionar que sigue a la actualización LXD 5.18 lanzada recientemente y se centra principalmente en cambiar el nombre y reorganizar el código base, así como en eliminar funciones obsoletas. Al mismo tiempo, la nueva versión también incluye cambios específicos de Incus en la interfaz de línea de comandos y API, que no pudieron incluirse en LXD debido a requisitos de compatibilidad con versiones anteriores.

(adsbygoogle = window.adsbygoogle || []).push({});

En este primer lanzamiento del proyecto, aparte de lo que ya se menciono arriba sobre los cambios internos relacionados con el nombre y demás, en el dispositivo /dev/lxd ha sido reemplazado por /dev/incus, las referencias a lxd en el código han sido reemplazadas por incus.Las funciones obsoletas de *Container se eliminaron de la API, que fueron reemplazadas por funciones de *Instance después de la implementación de la administración de máquinas virtuales.

Esta primera versión de Incus se destaca que se ha realizado una transición al motor SQL integrado Cowsql, que es compatible con SQLite, admite la replicación de datos, la recuperación automática de fallas y proporciona tolerancia a fallas al distribuir controladores en múltiples nodos.

Ademas de ello se han realizado cambios en los comandos internos, pues se ha agregado a la interfaz de línea de comandos para administrar snapshots los siguientes comandos para la ejecución de operaciones: incus snapshot create, incus snapshot delete, incus snapshot list, incus snapshot rename e incus snapshot restore.

(adsbygoogle = window.adsbygoogle || []).push({});

Otro de los cambios que se destaca, es que se agregó la utilidad lxd-to-incus para la migración de LXD a Incus (se admite la conversión automática de archivos de configuración a partir de LXD 4.0 a 5.18). La migración de clústeres aún no es compatible.

También se destaca que el tipo de elementos de configuración del servidor se ha cambiado de, asi como tambien que se eliminó el método de autenticación obsoleto core.trust_password que reemplaza la autenticación basada en token.

De los demás cambios que se destacan:

En el futuro, los desarrolladores planean transferir mejoras y correcciones útiles desde el código base LXD, y también desarrollarán sus innovaciones originales, que Canonical podrá trasladar a LXD si lo desea. El proyecto Incus también planea abordar algunos errores conceptuales cometidos durante el desarrollo de LXD que anteriormente no podían corregirse sin romper la compatibilidad con versiones anteriores.

(adsbygoogle = window.adsbygoogle || []).push({});

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/nW9p7um

via IFTTT

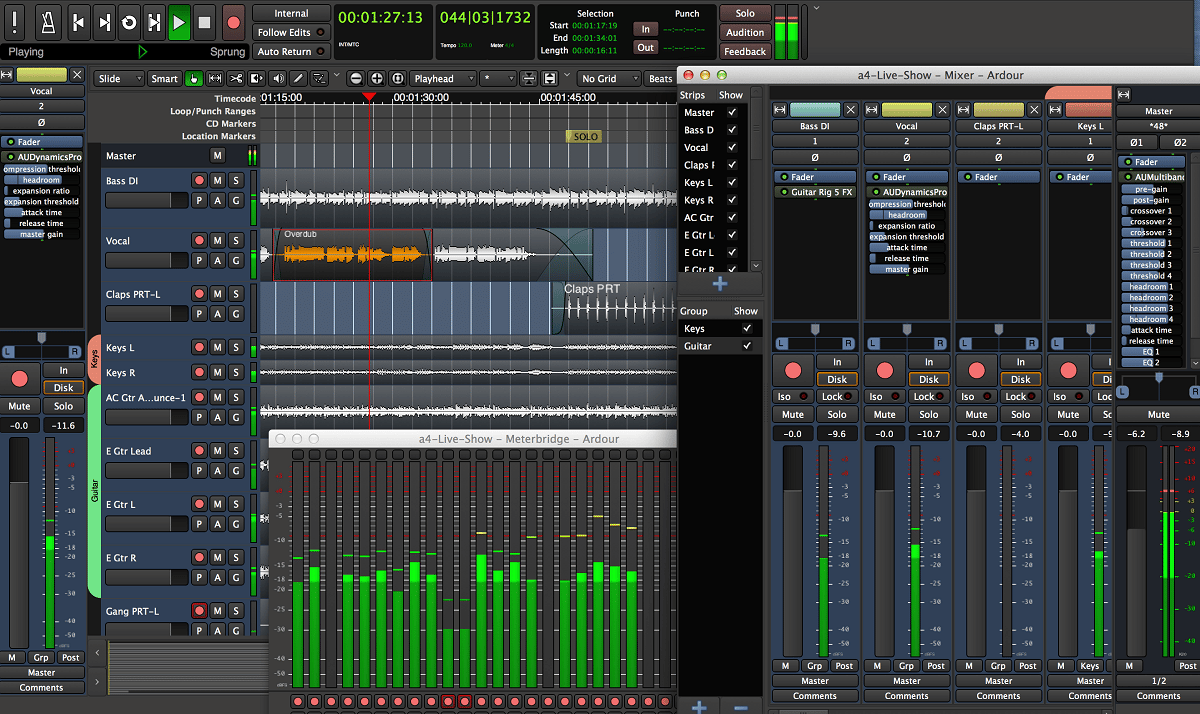

Ardour es un software libre de grabación multipista de audio y MIDI a disco duro. Es multiplataforma: actualmente se puede instalar en sistemas operativos GNU/Linux, OS X, FreeBSD y Windows

Se dio a conocer el lanzamiento de la nueva versión de Ardour 8.0 y en esta nueva versión que se presenta, una de las novedades que se destaca y que posiblemente sea una de las más importantes (por parte de los usuarios) es el soporte para Quick Groups, ya que durante mucho tiempo, Ardor ha tenido grupos de pistas y bus que podían configurarse para compartir funciones y en Ardor 8.0, se rediseño este comportamiento fundamental de muchos controles para que ahora se puedan aplicar la mayoría de los controles relacionados con la mezcla a todas las pistas y buses seleccionados.

Otro de los cambios que se destaca de la nueva versión, es que se agregó una interfaz tradicional para editar la fuerza de las pulsaciones de teclas en un instrumento MIDI (MIDI Velocity, datos de sensores de velocidad de teclas), que afecta el volumen del sonido producido. La interfaz se llama «Lollipops» porque las franjas verticales con una bola en el extremo que se utilizan para el ajuste se parecen a las piruletas.

(adsbygoogle = window.adsbygoogle || []).push({});

Ademas de ello, Ardour 8.0 presenta «MIDI Track Piano Roll», el cual presenta todas las notas en forma de un conjunto de teclas de piano y en la que las notas se muestran a la derecha de cada tecla, los números de octava siempre están visibles, la escala flexible está disponible en el «desplazamiento» + modo “zoom”. El estándar MIDNAM se utiliza para nombrar parámetros relacionados con MIDI, ademas de que se proporciona la posibilidad de grabar MIDI utilizando la interfaz de piano.

Se agregó un control deslizante y una barra lateral para organizar la composición reorganizando o copiando secciones. Se admite la edición de tres puntos, en la que el rango seleccionado (inicio – final) se puede mover o copiar a una posición correspondiente a un momento específico.

También se destaca que se agregó el soporte para poder de usar el Novation Launchpad Pro Grid Controller para controlar Ardour, como cambiar clips y marcadores, ajustar niveles de ganancia, panorámica (mezcla) y cambiar niveles de envío. Además del modo «Sesión» (que está controlado por la DAW), hay otros 3 modos para usar: «Note», «Chord» y «Sequencer». El LP Pro tiene su propia grabadora/secuenciador MIDI bastante sofisticada, y el modo Chord se puede utilizar para crear progresiones de una manera fácil de interpretar.

(adsbygoogle = window.adsbygoogle || []).push({});

De los demás cambios que se destacan:

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Dentro de los repositorios de las distribuciones podemos encontrar el paquete de la aplicación con el detalle de que posiblemente no sea la versión más actual y además de que esta es solamente una versión de prueba.

Dicho esto, si quieres probar la aplicación te dejo los comandos de instalación.

(adsbygoogle = window.adsbygoogle || []).push({});

Para poder instalar Ardour en Debian, Ubuntu y derivados:

sudo apt install ardour

Si estás utilizando Arch Linux o algún derivado, puedes instalar la aplicación con este comando:

sudo pacman -S ardour

Para el caso de Fedora, CentOS y derivados podemos instalar con:

sudo dnf install ardour

Para el caso openSUSE:

sudo zypper install ardour

Y ya con esto tendrás instalada la aplicación en tu sistema.

Para comenzar el proceso de construcción, primero deberán instalar las numerosas dependencias del programa. Ardour es una gran suite de edición de audio y utiliza una gran cantidad de códecs y otras herramientas. Para instalar las dependencias, deberán dirigirse al sitio web oficial, leer la documentación y conocer cuáles son.

Hecho lo anterior procedemos a obtener el código fuente, abrimos una terminal y ejecutamos:

git clone git: //git.ardour.org/ardour/ardour.git cd ardour

A continuación, deberán ejecutar el script «waf».

Primero necesitaremos ejecutarlo para escanear el sistema para crear nuevos archivos de configuración (makefiles, etc.).

Al ejecutar el script waf también los ayudará a determinar si tienen todas las dependencias correctas instaladas.

La secuencia de comandos se negará a configurar sin estos archivos, por lo que, si tiene problemas para encontrarlos, primeramente ejecutaremos este comando:

./waf configure

Con esto verificará que las dependencias estén instaladas y todo está listo para funcionar. Para iniciar el proceso de construcción, ejecuten waf:

./waf

El paquete de edición de audio de Ardour es muy grande y llevará bastante tiempo compilarlo. Por lo que en este momento pueden aprovechar para hacer otras cosas.

Hecha la compilación, ahora cambiaremos de directorio y lo hacemos con:

cd gtk2_ardour

Inicien Ardour con «ardev».

./ardev

En este momento ya tenemos la posibilidad de poder instalar la aplicación, solamente debemos de ejecutar:

./waf install

Y listo ya con ello podrán comenzar a disfrutar de este estupendo editor de audio profesional.

from Linux Adictos https://ift.tt/ewFSU7M

via IFTTT

Adding mixed reality to virtual reality makes for a dramatically improved headset, but one with an identity crisis.

from Gear Latest https://ift.tt/koQt4uY

via IFTTT

Don’t leave your photos languishing in your camera roll. Printing them out and sticking them to paper is a fun hobby and a nice walk down memory lane.

from Gear Latest https://ift.tt/CqEldmu

via IFTTT

Chatty assistants from Amazon, Apple, and Google are popular. But which one is right for you?

from Gear Latest https://ift.tt/lSmIEnF

via IFTTT

[Streaming Again] Wholesome college freshman Tessa Young thinks she knows what she wants out of life, until she crosses paths with complicated bad boy Hardin Scott.

from New On Netflix USA https://ift.tt/IuG2QPy

via IFTTT