Hace poco más de una semana se anunció el lanzamiento de PPSSPP 1.16. Entre sus novedades podemos destacar dos: el soporte para RetroAchievements en la misma app, lo que se conoce en los diferentes frontends como «Standalone», y mejoras de rendimiento. PPSSPP es el emulador por excelencia para jugar a títulos de PSP. Hay otros, pero su uso es tan minoritario que no se recomienda su uso, no porque sean un desastre, si no en el sentido de que no se proponen como opción porque ni son necesarios ni hay tanta documentación.

Hace poco más de una semana se anunció el lanzamiento de PPSSPP 1.16. Entre sus novedades podemos destacar dos: el soporte para RetroAchievements en la misma app, lo que se conoce en los diferentes frontends como «Standalone», y mejoras de rendimiento. PPSSPP es el emulador por excelencia para jugar a títulos de PSP. Hay otros, pero su uso es tan minoritario que no se recomienda su uso, no porque sean un desastre, si no en el sentido de que no se proponen como opción porque ni son necesarios ni hay tanta documentación.

PPSSPP es un emulador multiplataforma, y se puede ejecutar en Linux, macOS, Windows, otros sistemas que permitan compilar el software, Android y iOS. Aunque justo ayer lanzaron el iOS 17 que prometía la instalación de software de tiendas alternativas, Tim Cook y compañía aún no han activado nada de esto, por lo que el uso de PPSSPP en el sistema operativo móvil de Apple sigue siendo una tarea complicada que en ocasiones requiere un pago extra. Así que empezaremos por lo sencillo: cómo jugar a títulos de PSP en Android.

Instalar PPSSPP 1.16 en Android

Android no pone las barreras que pone iOS, ni siquiera en la tienda oficial Google Play. Aunque es posible instalar APKs que encontremos por cualquier vía, es algo que no debemos hacer. No me malinterpretéis; no estoy diciendo que no haya que instalar nada de fuera de la Google Play, pero sí dos cosas: primero, si un programa está en la tienda oficial, merece la pena instalarlo de ahí por facilidad y mantenimiento; segundo, si vamos a instalar un APK que no haya pasado por la lupa de Google, hay que hacerlo de fuentes oficiales. Por ejemplo, Kodi desde kodi.tv o PPSSPP desde este enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

La instalación de PPSSPP 1.16 en Android, actualizado hoy hace justo una semana, es igual que la de cualquier otro programa si decidimos hacerlo desde la tienda oficial:

- Vamos a la Google Play.

- Buscamos PPSSPP. Se elige la opción resaltada y la que tiene más descargas, ahora mismo en aquí. Hay una versión Gold y también es oficial, pero no ofrece mucho más que la versión gratuita. Básicamente es realizar un pago para apoyar al desarrollador, y eso «recompensará» a los usuarios Gold con un logotipo especial, un botón turbo y mayor velocidad, en teoría. Para conocer más sobre PPSSPP Gold, lo mejor es leer la información oficial, disponible aquí.

- Se hace clic en «Instalar».

- Esperamos a que finalice el proceso que básicamente es descargar el software e instalarlo. La aplicación debería aparecer en la pantalla de inicio.

¿Y si no tengo Google Play?

Hay algunos dispositivos que salen sin los servicios de Google o sus GApps. Se trata de algunos que no pagan la licencia o sencillamente no quieren tener tan encima a Google. Por poner algunos ejemplos, cualquiera que instale GloDroid en un PinePhone, una versión AOSP de Android o las tablets de Amazon. El caso es que no todos los aparatos cuentan con Google Play, y para instalar PPSSPP 1.16+ hay que buscar otras vías.

(adsbygoogle = window.adsbygoogle || []).push({});

- La primera y más confiable, ir a ppsspp.org y descargar el APK desde allí. Es un APK oficial, por lo que no debería haber problemas.

- Aurora Store es como un frontend alternativo a la Google Play. Se puede descargar desde F-Droid, y es la tienda por defecto en algunos proyectos de código abierto que usan Android como sistema operativo. La teoría es similar a la de los frontends alternativos de los que os hablamos hace algunas semanas: «bebe» de la fuente oficial y el contenido es el mismo, pero se obtiene por otra vía. Esto permite, entre otras cosas, hacerlo sin cuenta de usuario. Los problemas con estas interfaces alternativas suelen guardar relación con la velocidad de descarga, pero en Aurora Store suelen ser buenas.

- Aptoide es una tienda alternativa que está disponible desde hace mucho, por lo que se podría etiquetar de «vieja rockera». Ofrece software oficial, como X o Facebook, y software que no aceptan en la Google Play. Pero debería ser una fuente fiable.

- APKMirror es una página web que a mí me parece similar a Aptoide, pero la comunidad la tiene mejor vista porque se comenta que es más fiable.

Si se elige alguna de las tiendas alternativas, la instalación es similar a hacerlo desde la Google Play: «instalar», esperar y abrir. Si se descarga el APK desde su web oficial o desde APKMirror, hay que ir a las descargas del navegador desde el que la hayamos bajado, abrir el APK, indicarle, si no lo hemos hecho antes, que permitimos la instalación de APKs desde ese navegador y terminar la instalación. En todos los casos aparecerá PPSSPP en la pantalla de inicio.

Instalar PPSSPP 1.16 en otros móviles

Si el dispositivo está usando una distribución móvil basada en Linux, es probable que se pueda instalar desde su tienda de software o vía terminal. El comando exacto variará dependiendo del gestor de paquetes que use, Pacman para las basadas en Arch, APT para las de base Debian… Si soporta paquetes Flatpak, es otra opción, o quizá la mejor.

Para los usuarios de iOS las noticias no son tan esperanzadoras, a no ser que salga Mark Gurman, conocido analista e informante sobre información de Apple, y nos diga que el sideloading ya se está preparando para iOS 17.1. La manera de instalar PPSSPP en iOS más segura es con Xcode, por lo que es necesario tener un Mac. El proceso debe ser parecido a este que se publicó hace mucho tiempo.

¿Otras maneras? Siendo un poco temerario. Se comenta que desde iosheaven, pero en el momento de escribir este artículo están los dos certificados revocados/caducados. Hay más tiendas de este tipo, pero yo no lo recomendaría. Si conocemos a alguien con cuenta de desarrollador, también podemos pedirle que nos firme el IPA/DEB. Mi consejo es que el dueño de un iPhone/iPad se olvide, o que espere a esa noticia de Gurman, que llegará, pues así lo ordena la CE.

(adsbygoogle = window.adsbygoogle || []).push({});

¿Cómo jugar?

Una vez instalado, el uso de PPSSPP es casi el mismo que el que hacemos en un equipo de escritorio. Las principales diferencias las pone el sistema operativo en sí, que no es lo mismo moverse por un sistema operativo móvil que en el de un PC.

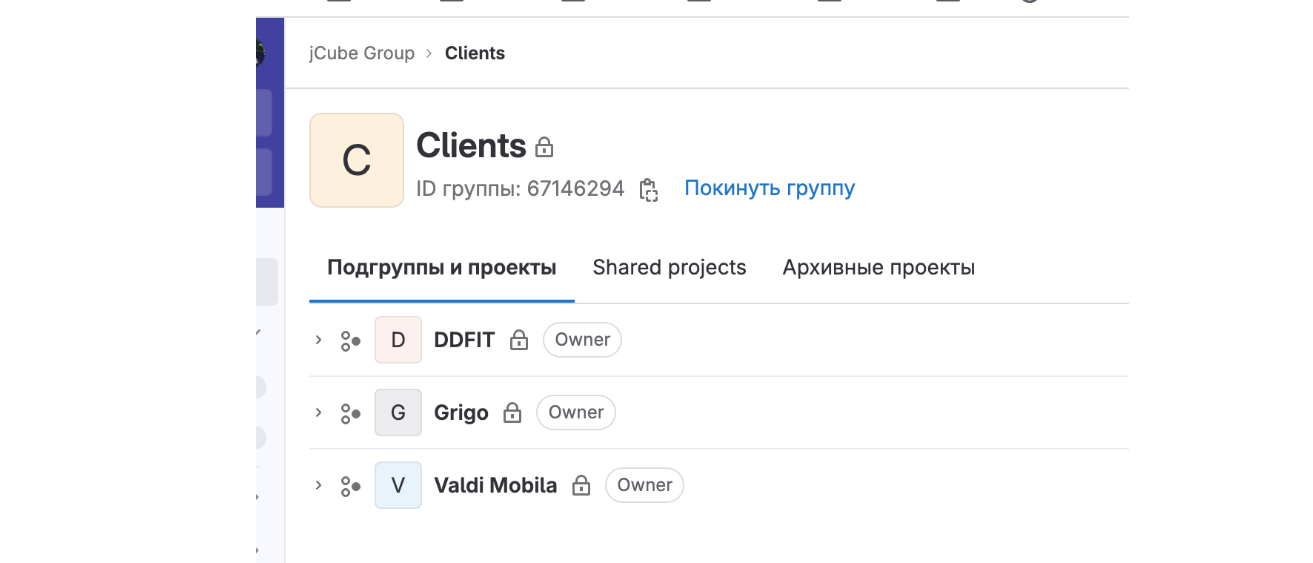

- Lo primero es tener localizada/s la/s rom/s. Se puede crear una carpeta en el directorio personal con nombre «juegos» y dentro poner «PSP». Esto es a gusto del consumidor.

- Abrimos PPSSPP.

- Yo para esta prueba no he creado ninguna carpeta. La rom del juego está en las descargas, por lo que toco en «Download».

- Cuando hay algún juego compatible, PPSPP muestra una miniatura del mismo. Lo que queda es tocar sobre la que nos interesa, en mi caso, el juego de Avatar, pero no el de la peli de James Cameron, sino el que controla los elementos.

![]()

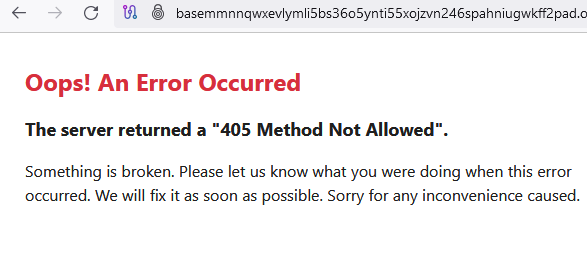

Cuando lo ejecutamos en un dispositivo móvil, los controles aparecen en la pantalla. Si tenemos conectado un mando por Bluetooth, también podemos jugar desde el controlador físico.

![]()

Configuraciones que merece la pena tener en cuenta

Por lo general, PPSSPP funciona bien en muchos juegos con la configuración por defecto, pero hay otros en los que la animación se entrecorta. Se puede cambiar mucho, y también destrozar mucho, por lo que yo recomiendo tener en cuenta sólo dos apartados de la configuración:

- Salto de cuadros. Desde ajustes generales/ajustes del juego (si se ha creado un perfil para un juego determinado)/Gráficos/Control de tasa de cuadros FPS podemos ir a «Salto de cuadros». Aquí podemos decirle que sí y el tipo de salto. Por ejemplo, si se entrecorta muy poco, un salto de un cuadro o dos pueden ser suficientes. La segunda opción es un tanto por cien de FPS. La intención es que el emulador muestre algo así como las «fotos» 1-2-3-5-6-7-9 y no le cueste tanto mover los gráficos. Es más complicado que el ejemplo de la serie anterior, pero esa es la idea.

- Resolución. En Gráficos/Motor de renderizado, vemos que la resolución está en PSPx2. Esto significa que subirá la resolución de la PSP original y la multiplicará por dos para que las texturas se vean más claras en pantallas más grandes. Lo que puede hacer que se vea mejor también puede hacer que se entrecorte. Si estamos en un móvil cuya pantalla es más pequeña que la de la PSP, podemos bajarlo a PSPx1. Las otras opciones, como PSPx4, están pensadas para pantallas más grandes.

PPSSPP en RetroArch

También podemos jugar a los títulos de PSP vía RetroArch. Lo que hay que hacer, con RetroArch ya instalado (enlace), es ir a «Actualizador en línea», buscar el núcleo de PPSSPP e instalarlo. Luego un poco lo mismo que con PPSSPP: vamos a cargar contenido, buscamos la rom y la ejecutamos. Hay opciones de configuración en Menú rápido/Opciones del núcleo. No es igual que lo que vemos en la app suelta, pero sí muy parecido. El salto de cuadros y la resolución están en Vídeo/Enhancements.

Conclusión

Jugar a los títulos de PSP en dispositivos móviles es posible, y además se puede hacer decentemente en móviles que no sean muy viejos. Si tenemos los juegos, el proceso es seguro, y una buena manera de tener una consola siempre con nosotros.

from Linux Adictos https://ift.tt/ZAXtJIa

via IFTTT