Hace algunas semanas os hablé de Nitter, un frontend de X/Twitter que permitía navegar por la red social de Elon Musk sin registro ni publicidad. Está basada en Invidious, que a su vez en un frontend alternativo y de código abierto para YouTube. Desde hace ya algún tiempo, también existe otra alternativa de nombre Piped, y por lo que he probado esta sí merece la pena, lo que no quiere decir que Invidious sea una mala opción.

Lo que pasa con estos frontends es que se pueden modificar y alojar en cualquier equipo o servidor. Si se hace bien, el servicio puede ofrecer muchas posibilidades, como la capacidad de reproducir vídeos en 4K, pero si no es probable que topemos con vídeos con una calidad máxima de 720p. Yo he estado probando Piped en varios aparatos y, por lo menos en este, el primero que me funcionó para una app, sí se ve con buena calidad.

(adsbygoogle = window.adsbygoogle || []).push({});

Piped vídeo es una alternativa a Invidious

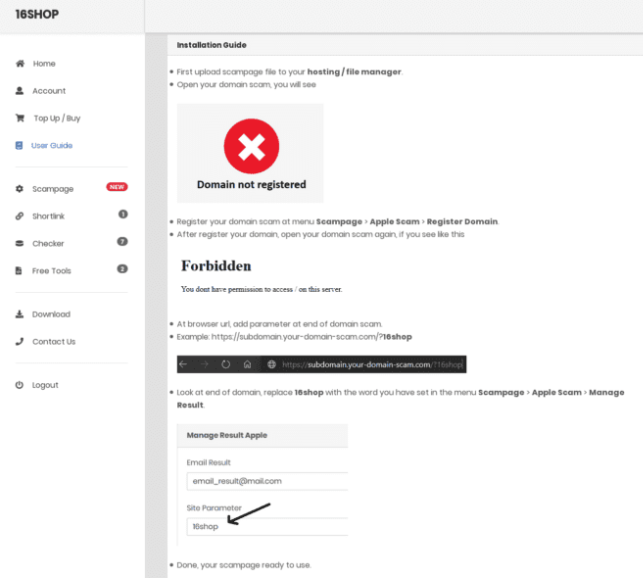

Hablar un poco más a fondo de Piped sin hablar de las instancias sería un poco difícil. En esta página web hay una lista. Los enlaces son de las APIs, pero haciendo clic sobre ellos iremos directamente a su versión del servicio de vídeo. Por ejemplo, Garuda Linux tiene su propia instancia que aparece en su página de Servicios, pero mirad el diseño de la instancia de piped.mha.fi, comparadlo con la de Garuda y comprobaréis que, aunque similares, son diferentes.

Lo que sí se puede decir es que en general permite suscribirse a canales, hacer algo parecido a través de un feed RSS, compartir enlaces, añadir a la cola y casi de todo. Hay instancias que permiten registrarse, pero sólo con usuario y contraseña, sin correo. Este tipo de registro permite aprovechar el contenido personalizado, pero no tenemos que dar ningún dato. Al darle a «registro», lo que hace (me imagino) es añadir una entrada a una base de datos con nuestro usuario y contraseña cifrada. Si queremos darnos de baja, lo único que hay que hacer es clic en un botón. Aún los hay más sencillos, ya que DuckDuckGo permite guardar la configuración personal usando sólo una clave.

Sobre las opciones de Piped, pues decir que hay instancias que las tienen e instancias que no. La de piped.mha.fi permite cambiar el idioma, tiene diferentes temas y en fase beta sonidos de la interfaz, copias de seguridad y capas 3D. A mí que no me gusta tocar mucho las opciones por defecto me parece que están de más, o son un extra que no usaré demasiado, pero si el navegador no detecta bien nuestro idioma y se muestra en inglés, esta instancia sí permite cambiar el idioma al español. También podemos indicarle nuestro país de residencia, pero por algún motivo he llegado a ver como los vídeos no cargaban si le ponía España, por lo que merece la pena no tocar demasiado.

(adsbygoogle = window.adsbygoogle || []).push({});

Una lanza a favor de YouTube, o mejor dicho, a los creadores de contenidos

A mí, que me gusta «trampear» algunos servicios, también me gusta hacer las cosas con cierta ética. Creo que hay que pagar por cualquier contenido si de verdad nos gusta (y podemos), y yo estoy suscrito a un servicio de música en streaming. YouTube es gratis, y no voy a decir que no se haga nada para evitar ver dos o tres anuncios en un vídeo de 15min, pero sí que estaría bien ver los vídeos de los creadores de contenidos en un servicio que puede pagarles por su trabajo. Si preocupa la privacidad, para eso existe Piped, pero creo que apoyar a los YouTubers que de verdad nos gustan sí deberíamos hacerlo.

Y si no, pues todo en Piped. Tiene menos tiempo que Invidious, pero ha crecido mucho más en los últimos meses/años. Esperemos que Google no se marque un Musk y se lo cargue como parece que han hecho con Nitter.

from Linux Adictos https://ift.tt/2gM8eV1

via IFTTT