Bullied by his boss, worked around the clock, he’s nothing more than a corporate drone. All it takes is a zombie outbreak for him to finally feel alive!

from New On Netflix USA https://ift.tt/IThdcXt

via IFTTT

Bullied by his boss, worked around the clock, he’s nothing more than a corporate drone. All it takes is a zombie outbreak for him to finally feel alive!

from New On Netflix USA https://ift.tt/IThdcXt

via IFTTT

Researchers say mobile malware purveyors have been abusing a bug in the Google Android platform that lets them sneak malicious code into benign mobile apps and evade security scanning tools. Google says it has updated its app malware detection mechanisms in response to the new research.

At issue is a mobile malware obfuscation method identified by researchers at ThreatFabric, a security firm based in Amsterdam. Aleksandr Eremin, a senior malware analyst at the company, told KrebsOnSecurity they recently encountered a number of mobile banking trojans abusing a bug present in all Android OS versions that involves corrupting components of an app so that its new evil bits will be ignored as invalid by popular mobile security scanning tools, while the app as a whole gets accepted as valid by Android OS and successfully installed.

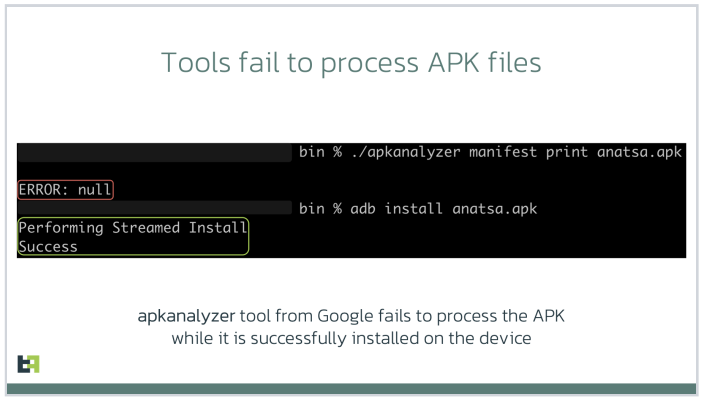

“There is malware that is patching the .apk file [the app installation file], so that the platform is still treating it as valid and runs all the malicious actions it’s designed to do, while at the same time a lot of tools designed to unpack and decompile these apps fail to process the code,” Eremin explained.

Eremin said ThreatFabric has seen this malware obfuscation method used a few times in the past, but in April 2023 it started finding many more variants of known mobile malware families leveraging it for stealth. The company has since attributed this increase to a semi-automated malware-as-a-service offering in the cybercrime underground that will obfuscate or “crypt” malicious mobile apps for a fee.

Eremin said Google flagged their initial May 9, 2023 report as “high” severity. More recently, Google awarded them a $5,000 bug bounty, even though it did not technically classify their finding as a security vulnerability.

“This was a unique situation in which the reported issue was not classified as a vulnerability and did not impact the Android Open Source Project (AOSP), but did result in an update to our malware detection mechanisms for apps that might try to abuse this issue,” Google said in a written statement.

Google also acknowledged that some of the tools it makes available to developers — including APK Analyzer — currently fail to parse such malicious applications and treat them as invalid, while still allowing them to be installed on user devices.

“We are investigating possible fixes for developer tools and plan to update our documentation accordingly,” Google’s statement continued.

Image: ThreatFabric.

According to ThreatFabric, there are a few telltale signs that app analyzers can look for that may indicate a malicious app is abusing the weakness to masquerade as benign. For starters, they found that apps modified in this way have Android Manifest files that contain newer timestamps than the rest of the files in the software package.

More critically, the Manifest file itself will be changed so that the number of “strings” — plain text in the code, such as comments — specified as present in the app does match the actual number of strings in the software.

One of the mobile malware families known to be abusing this obfuscation method has been dubbed Anatsa, which is a sophisticated Android-based banking trojan that typically is disguised as a harmless application for managing files. Last month, ThreatFabric detailed how the crooks behind Anatsa will purchase older, abandoned file managing apps, or create their own and let the apps build up a considerable user base before updating them with malicious components.

ThreatFabric says Anatsa poses as PDF viewers and other file managing applications because these types of apps already have advanced permissions to remove or modify other files on the host device. The company estimates the people behind Anatsa have delivered more than 30,000 installations of their banking trojan via ongoing Google Play Store malware campaigns.

Google has come under fire in recent months for failing to more proactively police its Play Store for malicious apps, or for once-legitimate applications that later go rogue. This May 2023 story from Ars Technica about a formerly benign screen recording app that turned malicious after garnering 50,000 users notes that Google doesn’t comment when malware is discovered on its platform, beyond thanking the outside researchers who found it and saying the company removes malware as soon as it learns of it.

“The company has never explained what causes its own researchers and automated scanning process to miss malicious apps discovered by outsiders,” Ars’ Dan Goodin wrote. “Google has also been reluctant to actively notify Play users once it learns they were infected by apps promoted and made available by its own service.”

The Ars story mentions one potentially positive change by Google of late: A preventive measure available in Android versions 11 and higher that implements “app hibernation,” which puts apps that have been dormant into a hibernation state that removes their previously granted runtime permissions.

from Krebs on Security https://ift.tt/CtJ24Wh

via IFTTT

En las últimas semanas hemos publicado varios artículos sobre juegos. Aunque no lo hicimos justamente por eso, hablamos de Garuda Linux, una buena distro para el gaming, sobre cómo hacer funcionar EmulationStation sin depender de otro software como RetroPie o, mejor aún, tirar directamente de EmulationStation Desktop Edition. En un universo como el de los juegos hay mucho más por cubrir, pero hoy vamos a tratar de cerrar el círculo de las consolas retro hablando de RetroAchievements.

No merece la pena perder mucho tiempo explicando con todo lujo de detalles qué es RetroAchievements. Para entenderlo, lo mejor es pensar qué pasa cuando estamos jugando a una consola relativamente nueva, tenemos conexión a Internet y hacemos algo que el juego cree que tiene algo de importancia. En ese momento habremos conseguido un «Logro» o «Trofeo», y veremos una notificación avisándonos. RetroAchievements es un servicio que sirve justo para eso, pero está diseñado para funcionar con juegos más antiguos.

(adsbygoogle = window.adsbygoogle || []).push({});

La principal diferencia entre lo que ofrece RetroAchievements y lo que ofrecen servicios como los de Microsoft o Sony es que no estamos ante algo oficial. Cuando una compañía de videojuegos lanza un título, también crea los logros/trofeos, y en la actualidad es difícil ver uno que no los tenga. RA tiene que hacer lo mismo, pero es la comunidad quien se encarga de todo. Esto se traduce en que es fácil que haya logros/trofeos en juegos como Super Mario Bros. o Sonic, pero algo más difícil en títulos que no triunfaron tanto.

Sobre cómo funciona, la verdad es que tampoco hay mucho que contar: nos registramos en su página web y en el emulador, en los ajustes de Logros, si existe, ponemos usuario y contraseña. Nada más iniciar un título nos dirá cuántos logros hay disponibles, si es que los hay. RetroArch muestra un banner diciendo que el juego no se ha podido encontrar si no está en la base de datos, si el hash no coincide con lo que tienen, en cuyo caso merece la pena probar otra rom, o algo falla, que todo es posible. Es poco más o menos como un «scrobbler» tipo Trakt o Last.fm: aunque tienen una página web y podemos usarla, cómo no, el trabajo se realiza en programas compatibles.

En el caso de lanzar un juego y no ver logros, podemos ir a la web, hacer una búsqueda y ver si está allí. Si no está, no hay nada que hacer. Si está, hay que ver si tiene logros. En el caso de que los tenga y sigamos sin verlos, o probamos otra rom o vamos a su FAQ para ver qué hacer. En resumen, hay que ir a su Discord y pasarles el hash de nuestra rom para que lo añadan como juego válido. Si no los tiene, hay opción de votar para que los añadan, pero suelen tomarse su tiempo

(adsbygoogle = window.adsbygoogle || []).push({});

Lo que hay en la captura es el juego The Terminator, de Master System, y el logro «Untouchable Reese» se desbloquea cuando se pasa el primer tramo sin que ninguna bomba te toque y bajas al cuartel general de Skynet.

Lista de emuladores compatibles.

En la lista anterior no se menciona nada sobre MAME porque no funciona. La cuestión es que MAMEs hay muchos y dicen que sería muy difícil intentarlo. Para poder conseguir logros de máquinas recreativas hay que usar FinalBurn Neo. Es posible que esto pase en otros «system» y haya que buscar uno compatible con RetroAchievements.

Cuando hay un logro activo, como por ejemplo pasarse todo el bosque de Ninja Gaiden de Master System sin usar la espada o todo Sonic sin morir, habrá un icono indicándolo en la parte inferior derecha, siempre y cuando tengamos la opción activa. Si queremos saber qué tenemos que hacer exactamente, no queda más remedio que ir a los ajustes del emulador, entrar en el apartado de logros y mirar en la lista de lo que está activo actualmente.

(adsbygoogle = window.adsbygoogle || []).push({});

A diferencia de lo que vemos en una consola de las actuales que están conectadas al servicio oficial, en el momento de escribir este artículo no podemos ver todos los logros desde una misma aplicación. Para ver lo que hemos conseguido, tenemos que iniciar un título y mirarlo desde la aplicación compatible, y a veces ni así los vemos. Incluso es probable que los logros salten cada vez que hacemos lo que requiere, algo que a mí personalmente me gustaría que mejoraran.

Donde sí podemos consultar nuestro progreso es en la web oficial, yendo a este enlace y luego haciendo clic en «My Unlocked Achievements» (ahora mismo en inglés). Veremos algo como lo siguiente:

En la lista aparece el logro, con su icono a la izquierda, los puntos conseguidos, el autor, el juego y la fecha en la que se consiguió. Haciendo clic en la imagen del juego podemos ver nuestro progreso en el mismo.

RetroAchievements existe desde hace tiempo, pero aún no es compatible con algunos emuladores populares. Por ejemplo, aunque se dice que ya está en la versión Nightly, PPSSPP no lo soporta en su versión «Standalone», es decir, en la aplicación por sí misma. Sí es compatible el núcleo ppsspp_libretro de RetroArch, pero no en el emulador con su propia interfaz de usuario y opciones. El de RetroArch no está mal, pero el oficial permite mejorar la calidad de los gráficos (PSP x2, PSP x3…) y hacer todo tipo de ajustes. Vamos, que es mejor y no soporta RA.

Como en PSN o Xbox Live, también podemos seguir a usuarios y enviarles mensajes. En su página principal también hay un gráfico que indica cuántos usuarios hay conectados por hora, lo que puede servirnos para ponernos a jugar buscando la hora punta.

Hay dos tipos de logros o maneras de conseguirlos: el modo softcore o fácil permite que tengamos activos ciertos ajustes, como los de guardado y rebobinado rápido, y el hardcore o difícil no. El modo hardcore no es más que la manera en la que se jugaba cuando no podíamos hacer uso de estas herramientas. Hay una lista o ranking por cada modo, una para el softcore y otra para el hardcore. RetroArch permite activarlo o reactivarlo desde los ajustes, pero hay cores como los de FBNeo que no son compatibles.

Si eres fan de las consolas clásicas, no puedes dejar de registrarte en RetroAchievements. Pero cuidado, que estos juegos enganchan, y si podemos conseguir logros, más.

from Linux Adictos https://ift.tt/NdL4kQB

via IFTTT

By Kate Conger

With Elon Musk’s rebranding of the app, is Twitter’s name really retired? What about tweets? We unravel the terminology puzzle.

Published: August 3, 2023 at 01:00AM

from NYT Technology https://ift.tt/5M2G7Au

via IFTTT