For an attorney who despises losing to men and an A-list actor who distrusts women, love means nothing — until they’re forced to date each other.

from New On Netflix USA https://ift.tt/BzHn4hC

via IFTTT

For an attorney who despises losing to men and an A-list actor who distrusts women, love means nothing — until they’re forced to date each other.

from New On Netflix USA https://ift.tt/BzHn4hC

via IFTTT

Wiz SpaceSense uses Wi-Fi to detect motion and turn bulbs on automatically, but it’s inconsistent and flawed.

from Gear Latest https://ift.tt/FG64Jbv

via IFTTT

When best friends and total opposites Debbie and Peter swap homes for a week, they get a peek into each other’s lives that could open the door to love.

from New On Netflix USA https://ift.tt/Z8gVNi1

via IFTTT

The game is mid at best, and its real-world harms are impossible to ignore.

from Gear Latest https://ift.tt/w7U2evn

via IFTTT

Your smart speaker is designed to listen, but could it be eavesdropping too?

The post Alexa, who else is listening? appeared first on WeLiveSecurity

from WeLiveSecurity https://ift.tt/1fJPUsE

via IFTTT

As vaccination coverage declines, PAHO warns of potential measles outbreaks

Cristina Mitchell

9 Feb 2023

from PAHO/WHO | Pan American Health Organization https://ift.tt/HVptYES

via IFTTT

Linux Device Isolation es la característica que ofrece Microsoft en Defender

(adsbygoogle = window.adsbygoogle || []).push({});

Hace algunos días Microsoft dio a conocer mediante un anunció que agregó el soporte de aislamiento de dispositivos a Microsoft Defender para Endpoint (MDE) en dispositivos Linux integrados.

Cabe mencionar que tal vez para muchos, este tipo de acciones de MS, no sea la gran cosa ni mucho menos y ciertamente les puedo dar la razón, pero personalmente me pareció interesante la noticia, ya que para entornos empresariales y similares que se rigen bajos ciertos requisitos y documentación sobre todo, pueden tener ciertos beneficios y sobre todo es un pequeño grano de arena indirecto para que puedan tomar un poco más en cuenta a Linux, sobre todo en aquellos entornos que se rigen sobre el uso de productos de MS.

(adsbygoogle = window.adsbygoogle || []).push({});

Sobre el tema, se menciona que ahora los administradores ahora pueden aislar manualmente las máquinas Linux inscritas mediante el Portal de Microsoft 365 Defender o mediante solicitudes de API.

Una vez aislados, si se llega presentar algún problema ya no se tendrán conexión con el sistema infectado, cortando su control y bloqueando actividades maliciosas como el robo de datos. La función Device Isolation está en versión preliminar pública y refleja lo que el producto ya hace para los sistemas Windows.

“Algunos escenarios de ataque pueden requerir que aísle un dispositivo de la red. Esta acción puede ayudar a evitar que el atacante controle el dispositivo comprometido y realice otras actividades, como la exfiltración de datos y el movimiento lateral. Al igual que los dispositivos de Windows, esta característica de aislamiento del dispositivo desconecta el dispositivo comprometido de la red mientras mantiene la conectividad con el servicio Defender for Endpoint, mientras continúa monitoreando el dispositivo”, explicó Microsoft. Según el gigante del software, cuando el dispositivo está aislado, está restringido en los procesos y destinos web que están permitidos.

Esto significa que si se está detrás de un túnel VPN completo, no se podrá llegar a los servicios en la nube de Microsoft Defender for Endpoint. Microsoft recomienda que los clientes usen una VPN de túnel dividido para el tráfico basado en la nube tanto para Defender for Endpoint como para Defender Antivirus.

(adsbygoogle = window.adsbygoogle || []).push({});

Una vez resuelta la situación que provocó el aislamiento, podrán volver a conectar el dispositivo a la red. El aislamiento del sistema se realiza mediante API. Los usuarios pueden acceder a la página de dispositivos de sistemas Linux a través del portal de Microsoft 365 Defender, donde verán una pestaña «Aislar dispositivo» en la parte superior derecha, entre otras opciones.

Microsoft ha descrito las API para aislar el dispositivo y liberarlo del bloqueo.

Los dispositivos aislados se pueden volver a conectar a la red tan pronto como se haya mitigado la amenaza mediante el botón «Liberar del aislamiento» en la página del dispositivo o una solicitud API HTTP «no aislada». Los dispositivos Linux que pueden usar Microsoft Defender para Endpoint incluyen Red Hat Enterprise Linux (RHEL), CentOS, Ubuntu, Debian, SUSE Linux, Oracle Linux, Fedora Linux y Amazon Web Services (AWS) Linux. Esta nueva función en los sistemas Linux refleja una función existente en los sistemas Microsoft Windows.

Para quienes desconocen de Microsoft Defender for Endpoint, deben saber que este es un producto de línea de comandos con características antimalware y de detección y respuesta de puntos finales (EDR) diseñado para enviar toda la información sobre las amenazas que detecta al Portal de Microsoft 365 Defender.

Linux Device Isolation es la característica de seguridad más reciente que Microsoft ha incorporado al servicio en la nube. A principios de este mes, la empresa amplió la protección contra manipulaciones de Defender para Endpoint para incluir exclusiones de antivirus. Todo esto es parte de un patrón más amplio de fortalecimiento de Defender con miras al código abierto.

(adsbygoogle = window.adsbygoogle || []).push({});

En su feria Ignite en octubre de 2022, Microsoft anunció la integración de la plataforma de monitoreo de red de código abierto Zeek como parte de Defender para Endpoint para la inspección profunda de paquetes del tráfico de red.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/1XVYf2G

via IFTTT

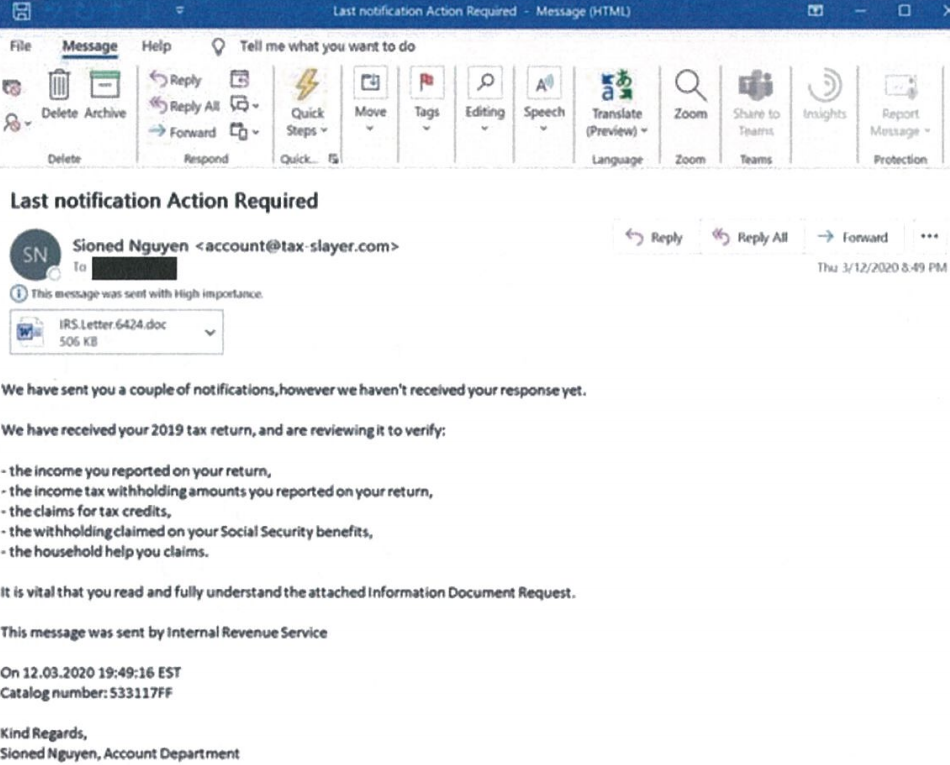

Authorities in the United States and United Kingdom today levied financial sanctions against seven men accused of operating “Trickbot,” a cybercrime-as-a-service platform based in Russia that has enabled countless ransomware attacks and bank account takeovers since its debut in 2016. The U.S. Department of the Treasury says the Trickbot group is associated with Russian intelligence services, and that this alliance led to the targeting of many U.S. companies and government entities.

Initially a stealthy trojan horse program delivered via email and used to steal passwords, Trickbot evolved into “a highly modular malware suite that provides the Trickbot Group with the ability to conduct a variety of illegal cyber activities, including ransomware attacks,” the Treasury Department said.

A spam email from 2020 containing a Trickbot-infected attachment. Image: Microsoft.

“During the height of the COVID-19 pandemic in 2020, Trickbot targeted hospitals and healthcare centers, launching a wave of ransomware attacks against hospitals across the United States,” the sanctions notice continued. “In one of these attacks, the Trickbot Group deployed ransomware against three Minnesota medical facilities, disrupting their computer networks and telephones, and causing a diversion of ambulances. Members of the Trickbot Group publicly gloated over the ease of targeting the medical facilities and the speed with which the ransoms were paid to the group.”

Only one of the men sanctioned today is known to have been criminally charged in connection with hacking activity. According to the Treasury Department, the alleged senior leader of the Trickbot group is 34-year-old Russian national Vitaly “Bentley” Kovalev.

A New Jersey grand jury indicted Kovalev in 2012 after an investigation by the U.S. Secret Service determined that he ran a massive “money mule” scheme, which used phony job offers to trick people into laundering money stolen from hacked small to mid-sized businesses in the United States. The 2012 indictment against Kovalev relates to cybercrimes he allegedly perpetrated prior to the creation of Trickbot.

In 2015, Kovalev reportedly began filming a movie in Russia about cybercrime called “Botnet.” According to a 2016 story from Forbes.ru, Botnet’s opening scene was to depict the plight of Christina Svechinskaya, a Russian student arrested by FBI agents in September 2010.

Christina Svechinskaya, a money mule hired by Bentley who was arrested by the FBI in 2010.

Svechinskaya was one of Bentley’s money mules, most of whom were young Russian students on summer travel visas in the United States. She was among 37 alleged mules charged with aiding an international cybercrime operation — basically, setting up phony corporate bank accounts for the sole purpose of laundering stolen funds.

Although she possessed no real hacking skills, Svechinskaya’s mugshot and social media photos went viral online and she was quickly dubbed “the world’s sexiest computer hacker” by the tabloids.

Kovalev’s Botnet film project was disrupted after Russian authorities raided the film production company’s offices as part of a cybercrime investigation. In February 2016, Reuters reported that the raid was connected to a crackdown on “Dyre,” a sophisticated trojan that U.S. federal investigators say was the precursor to the Trickbot malware. The Forbes.ru article cited sources close to the investigation who said the film studio was operating as a money-laundering front for the cybercrooks behind Dyre.

But shifting political winds in Russia would soon bring high treason charges against three of the Russian cybercrime investigators tied to the investigation into the film studio. In a major shakeup in 2017, the Kremlin levied treason charges against Sergey Mikhaylov, then deputy chief of Russia’s top anti-cybercrime unit.

Also charged with treason was Ruslan Stoyanov, then a senior employee at Russian security firm Kaspersky Lab [the Forbes.ru report from 2016 said investigators from Mikhaylov’s unit and Kaspersky Lab were present at the film company raid].

Russian media outlets have speculated that the men were accused of treason for helping American cybercrime investigators pursue top Russian hackers. However, the charges against both men were classified and have never been officially revealed. After their brief, closed trial, both men were convicted of treason. Mikhaylov was given a 22 year prison sentence; Stoyanov was sentenced to 14 years in prison.

In September 2021, the Kremlin issued treason charges against Ilya Sachkov, formerly head of the cybersecurity firm Group-IB. According to Reuters, Sachkov and his company were hired by the film studio “to advise the Botnet director and writers on the finer points of cybercrime.” Sachkov remains imprisoned in Russia pending his treason trial.

Trickbot was heavily used by Conti and Ryuk, two of Russia’s most ruthless and successful ransomware groups. Blockchain analysis firm Chainalysis estimates that in 2021 alone, Conti extorted more than USD $100 million from its hacking victims; Chainalysis estimates Ryuk extorted more than USD $150 million from its ransomware victims.

The U.S. cybersecurity firm CrowdStrike has long tracked the activities of Trickbot, Ryuk and Conti under the same moniker — “Wizard Spider” — which CrowdStrike describes as “a Russia-nexus cybercriminal group behind the core development and distribution of a sophisticated arsenal of criminal tools, that allow them to run multiple different types of operations.”

“CrowdStrike Intelligence has observed WIZARD SPIDER targeting multiple countries and industries such as academia, energy, financial services, government, and more,” said Adam Meyers, head of intelligence at CrowdStrike.

This is not the U.S. government’s first swipe at the Trickbot group. In early October 2020, KrebsOnSecurity broke the news that someone had launched a series of coordinated attacks designed to disrupt the Trickbot botnet. A week later, The Washington Post ran a story saying the attack on Trickbot was the work of U.S. Cyber Command, a branch of the Department of Defense headed by the director of the U.S. National Security Agency (NSA).

Days after Russia invaded Ukraine in February 2022, a Ukrainian researcher leaked several years of internal chat logs from the Conti ransomware gang. Those candid conversations offer a fascinating view into the challenges of running a sprawling criminal enterprise with more than 100 salaried employees. They also showed that Conti enjoyed protection from prosecution by Russian authorities, as long as the hacker group took care not to target Russian organizations.

In addition, the leaked Conti chats confirmed there was considerable overlap in the operation and leadership of Conti, Trickbot and Ryuk.

CrowdStrike’s Meyers said while Wizard Spider operations have significantly reduced following the demise of Conti in June 2022, today’s sanctions will likely cause temporary disruptions for the cybercriminal group while they look for ways to circumvent the financial restrictions — which make it illegal to transact with or hold the assets of sanctioned persons or entities.

“Often, when cybercriminal groups are disrupted, they will go dark for a time only to rebrand under a new name,” Meyers said.

The prosecution of Kovalev and six other men named in today’s sanctions is being handled by the U.S. Attorney’s Office in New Jersey. A copy of the now-unsealed 2012 indictment of Kovalev is here (PDF).

from Krebs on Security https://ift.tt/T9Eptfc

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

La Fundación Linux es un consorcio tecnológico sin ánimo de lucro establecido para adoptar el crecimiento de Linux

En noviembre del año pasado (2022) se llevó a cabo la cumbre climática COP27, en la cual asistieron representantes de la Green Software Foundation, una fundacion sin fines de lucro de la Fundación Linux y la Fundación Hyperledger, de la Fundación Linux, un proyecto benéfico para blockchains y herramientas de código abierto relacionadas.

(adsbygoogle = window.adsbygoogle || []).push({});

Según información del blog de la Fundación Linux, esta última se siente responsable y espera reducir las emisiones de carbono a través de la colaboración global. También según el blog de la fundación, Linux e Hyperledger, creen que tienen un papel que desempeñar en la rápida evolución del ecosistema.

Los miembros de OS-Climate, el Grupo de Interés Especial de la Fundación Hyperledger sobre Contabilidad y Acción Climática y la Fundación Green Software recibieron el estatus de observadores para unirse a líderes de organizaciones gubernamentales, empresariales y no gubernamentales para trabajar en la solución del problema del cambio climático.

En la COP27, una cosa quedó clara para muchos: la complejidad de la crisis climática y el ritmo de cambio necesario requerirán enfoques de código abierto para la resolución de problemas y el intercambio de información. Solo entonces lograremos la colaboración global necesaria para reducir colectivamente las emisiones de carbono y adaptar nuestras comunidades para sobrevivir a los fenómenos meteorológicos extremos. Las fundaciones Linux e Hyperledger tienen un papel que desempeñar en este ecosistema en rápida evolución.

En una publicación de blog, los líderes del proyecto de sostenibilidad de la fundación Linux compartieron sus conclusiones de la conferencia. Escribieron que está «claro para muchos» que el ritmo de cambio necesario para enfrentar la crisis climática requiere enfoques de código abierto para la resolución de problemas y el intercambio de información.

(adsbygoogle = window.adsbygoogle || []).push({});

Truman Semans, director ejecutivo de OS-Climate , compartió, que el personal de OS-C dedicó “algunos cientos de horas” y USD 90 000 preparándose para asistir.

Las Conferencias de las Partes (COP) son circos de tres pistas que comprenden (1) negociaciones intergubernamentales, (2) conferencias y ferias comerciales, y (3) conferencias de la sociedad civil. Han tenido lugar todos los años desde la COP1 de 1995 en Berlín, en la que participé como miembro de la delegación americana. Pasaron de unos cientos de participantes en ese momento a 49.704 en la COP27.

El objetivo principal de las COP es impulsar la acción de las naciones en materia de mitigación, adaptación y resiliencia al cambio climático a través de acuerdos intergubernamentales sobre políticas públicas y financiamiento. Una segunda misión es ayudar a los «actores no estatales», incluidas las empresas y las instituciones financieras, a tomar medidas. Las organizaciones académicas y las ONG están involucradas para proporcionar información al proceso de negociación y presionar a los gobiernos.

Para que una organización obtenga un valor significativo de su participación en una COP, debe invertir mucho tiempo, esfuerzo y dinero.

Creemos que la Fundación Linux (FL) puede y debe ser la organización líder para organizar y permitir acciones de código abierto sobre análisis y datos climáticos. Muchos actores de código abierto están involucrados en el proceso de la CMNUCC, en negocios y finanzas, y en la sociedad civil, pero es la Fundación Linux la que tiene la experiencia y las capacidades necesarias.

La inversión de tiempo, esfuerzo y recursos de la Fundación Linux podría afectar la acción climática global, el medio ambiente global en sí mismo y las vidas de miles de millones de personas.

La Fundación Linux tiene una oportunidad única de desempeñar un papel de liderazgo en este espacio, y la oportunidad es enorme. COP27 fue una oportunidad para iniciar conversaciones con actores clave para ayudarlos a comprender por qué deberían trabajar dentro de nuestro ecosistema y dónde encajan. Estas relaciones serán críticas para fortalecer nuestra agencia para impactar positivamente este importante espacio de problemas en evolución.

Por lo tanto, luego de esta cumbre, la Fundación Linux se compromete a explorar cómo los diferentes modelos de datos, los estándares vigentes y las tecnologías de código abierto podrían conducir a una economía menos intensiva en carbono. De hecho, según Linux Foundation, se le ofrece una oportunidad crucial frente a esta situación. Agrega que al desarrollar soluciones de código abierto que proporcionen datos de emisiones de carbono precisos, actualizados, organizados, accesibles e interoperables, ayudaría a reducir los efectos del cambio climático.

Idealmente, las herramientas de código abierto estarán disponibles para administradores de activos, bancos, propietarios de activos y empresas de la economía real. Así, se puede acelerar el flujo de inversión y financiación.

(adsbygoogle = window.adsbygoogle || []).push({});

Finalmente si estás interesado en poder conocer as al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/khVqsQv

via IFTTT

Yandex es un motor de búsqueda y un portal web

(adsbygoogle = window.adsbygoogle || []).push({});

Hace algunos días se dio a conocer información sobre la filtración de casi 45 GB de archivos de código fuente del gigante tecnológico ruso «Yandex», presuntamente robados por un ex empleado y los cuales han revelado los fundamentos de las muchas aplicaciones y servicios del motor de búsqueda que casi nunca se revelan al público.

Las «git sources of Yandex» se lanzaron como un archivo torrent el 25 de enero y muestran archivos aparentemente tomados en julio de 2022 y que datan de febrero de 2022. El ingeniero de software Arseniy Shestakov afirma que verificó con empleados actuales de Yandex que algunos archivos «ciertamente contienen código de los servicios de la empresa».

(adsbygoogle = window.adsbygoogle || []).push({});

La empresa de tecnología rusa Yandex se disculpó después de que se encontraran insultos raciales en este código fuente filtrado, diciendo que no hubo violación de datos. La semana pasada se encontraron varias referencias a insultos raciales, incluida la «palabra N», en el código fuente de la compañía.

El ingeniero de software Arseniy Shestakov analizó el repositorio Yandex Git filtrado y dijo que contiene datos técnicos y códigos de los siguientes productos:

Shestakov también compartió una lista de directorios de los archivos filtrados en GitHub para aquellos que quieren ver el código fuente fue robado.

(adsbygoogle = window.adsbygoogle || []).push({});

«Hay al menos algunas claves API, pero probablemente solo se usen para probar la implementación», dijo Shestakov sobre los datos filtrados.

En un comunicado, Yandex dijo que sus sistemas no fueron hackeados y que un ex empleado filtró el repositorio del código fuente:

Yandex no fue hackeado. Nuestro servicio de seguridad encontró fragmentos de código de un repositorio interno de dominio público, pero el contenido difiere de la versión actual del repositorio utilizado en los servicios de Yandex.

Un repositorio es una herramienta para almacenar y trabajar con código. El código se utiliza de esta manera internamente por la mayoría de las empresas.

Los repositorios son necesarios para trabajar con código y no están destinados a almacenar datos personales de los usuarios. Estamos realizando una investigación interna sobre los motivos del lanzamiento público de fragmentos de código fuente, pero no vemos ninguna amenaza para los datos de los usuarios o el rendimiento de la plataforma.

Los registros datan en particular de febrero de 2022, cuando Rusia lanzó una invasión a gran escala de Ucrania. Un ex ejecutivo de Yandex dijo que la filtración era «política» y señaló que el ex empleado no había intentado vender el código a los competidores de Yandex. El código antispam tampoco fue revelado.

Si bien no está claro si la revelación del código fuente de Yandex tiene implicaciones estructurales o de seguridad, la filtración de 1.922 factores de clasificación en el algoritmo de búsqueda de Yandex ciertamente está causando sensación.

La empresa de tecnología rusa Yandex se disculpó después de que se encontraran insultos raciales en el código fuente filtrado. Se encontraron varias referencias a insultos raciales en el código fuente de la empresa. Un investigador reveló por primera vez el uso de terminología ofensiva en una serie de publicaciones en Twitter el 26 de enero, lo que generó fuertes críticas.

En un comunicado, Yandex dijo que una investigación inicial mostró que el código filtrado «parece ser fragmentos antiguos diferentes de la versión actual del repositorio de la compañía». La compañía agregó que el código filtrado «nunca habría afectado ninguno de los servicios de la compañía».

(adsbygoogle = window.adsbygoogle || []).push({});

“Lamentamos profundamente que estas palabras hayan aparecido en nuestros códigos internos”, dijo Yandex. «Esto es inaceptable y una violación flagrante de nuestra ética corporativa». «Actualmente estamos realizando una revisión interna para comprender mejor cómo sucedió esto, y tomaremos las medidas apropiadas, incluso para asegurarnos de que esto no vuelva a suceder».

Se rociaron insultos raciales en la base de código Git filtrada de Yandex. Se han utilizado en nombres de funciones y variables, mensajes impresos y otros lugares en archivos de configuración.

Los desarrolladores suelen utilizar términos o nombres específicos para ayudar a otros desarrolladores a comprender qué función o acción realiza una determinada línea de código.

Cabe mencionar que este no es el primer problema de este tipo al que se enfrenta Yandex, ya que en 2015 vio desaparecer el código de su motor de búsqueda, cuando un exempleado intentó venderlo en el mercado negro por 28.000 dólares para financiar su propia startup. El número sorprendentemente bajo del código principal del producto principal de Yandex sugirió que desconocía su valor real. Este empleado recibió una sentencia suspendida de dos años y el código nunca se vio públicamente.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

from Linux Adictos https://ift.tt/WegORPK

via IFTTT