(adsbygoogle = window.adsbygoogle || []).push({});

Para poder instalar un sistema operativo en el disco rígido de nuestro ordenador y poder guardar y leer datos tanto en él como en unidades externas es necesario realizar cierta preparación. En este post veremos cómo hacer las particiones en Ubuntu.

Aunque muchas unidades de disco ya vienen con una partición configurada y formateada con un sistema de archivos, probablemente no sirva para nuestros propósitos de instalar Ubuntu, por lo tanto, deberemos borrarla e instalar lo que necesitemos.

(adsbygoogle = window.adsbygoogle || []).push({});

Cómo hacer las particiones en Ubuntu. Lo que hay que saber

Lo primero que debemos tener en cuenta es que no se pueden hacer modificaciones en la partición donde se encuentra el sistema operativo que estamos utilizando. Las modificaciones se deben hacer desde otro sistema operativo si lo tenemos instalado, desde un sistema operativo que pueda ejecutarse desde un medio removible o el de una distribución Linux pensada para hacer reparaciones.

Para explicarlo de manera sencilla, toda unidad de almacenamiento que pueda escribirse se puede dividir de manera arbitraria en unidades menores o iguales al tamaño total de la unidad. A cada división se la denomina partición y para poder recibir datos debe ser formateada con un sistema de archivos. Las distribuciones Linux pueden acceder a las particiones asignadas a Windows, pero Windows necesita un programa especial para vel el contenido de las particiones que utilizan sistemas de archivos compatibles con Linux.

En el pasado solo se podía crear un número limitado de particiones, pero es limitación ya no está y es posible crearlas para usos específicos como almacenamiento de datos personales.

(adsbygoogle = window.adsbygoogle || []).push({});

Dijimos que a cada partición se le asigna un sistema de archivos, esto es una forma particular de organizar y almacenar la información. En un mismo dispositivo pueden convivir particiones con diferentes sistemas de archivos.

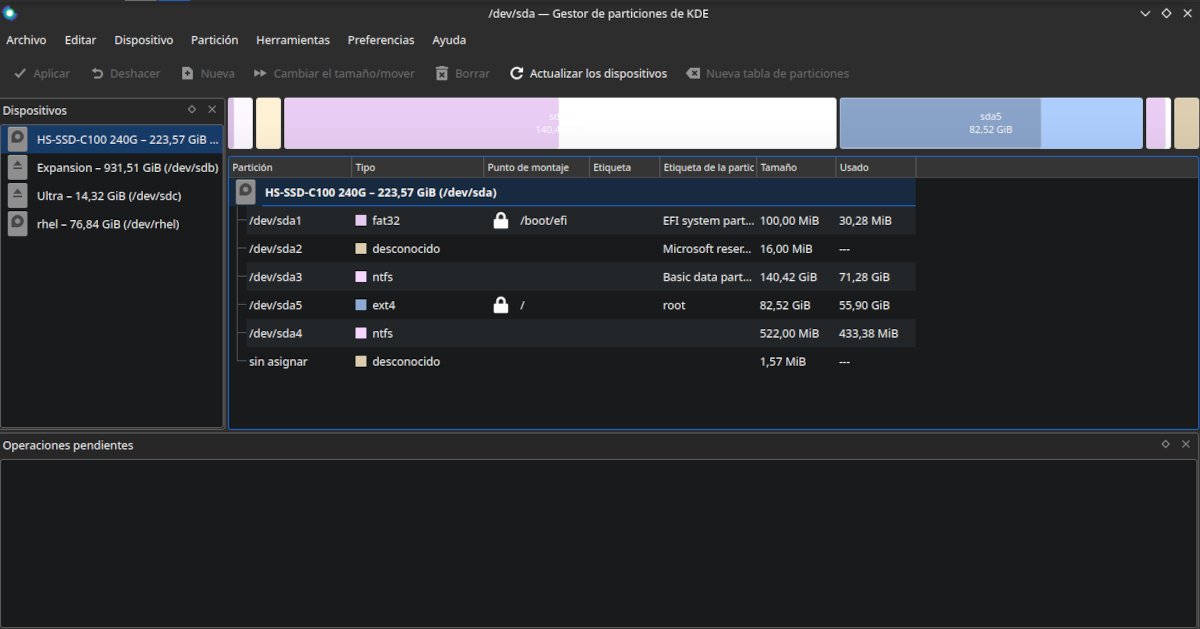

Esquema de particiones de Red Hat

Estos sistemas de archivos no solo guardan los mismos, también incluyen información sobre sus atributos como su nombre, el espacio que ocupa y los permisos de acceso. También construye un índice de contenidos y su ubicación para que el sistema operativo sea capaz de encontrarlos.

En teoría es posible cambiar el sistema de archivos de una partición sin perder los datos, aunque lo recomendable es hacer una copia de seguridad, formatear la partición con el nuevo sistema y luego volver a copiarlos.

(adsbygoogle = window.adsbygoogle || []).push({});

Los formatos de archivos más populares son:

- FAT32: Usado originalmente por Windows, mantiene su vigencia en dispositivos de almacenamiento portátiles como pendrives y tarjetas de memoria. También, si se instala Linux en un equipo moderno se creará automáticamente o pedirá al usuario que haga en caso de instalación manual una pequeña partición en este formato para uso del sistema.

- NTFS: Es el sistema de archivos que requiere Windows para su instalación. También es el ideal para usar en discos rígidos externos porque puede trabajar con unidades de discos más grandes que FAT32 y tanto Windows como Linux pueden leerlo y escribirlo en forma nativa. Los Mac pueden leer contenidos desde unidades de disco con este formato, pero necesitan la instalación de software adicional para poder escribir en ellas.

- HFS+: Es el formato de archivos nativo de las Mac.

- Ext2/3/4: Distintas generaciones del sistema de archivos nativo de Linux. Ext4 es el más usado, aunque otras distribuciones prefieren xfs o Btrfs. Tanto Windows como Mac necesitan de software adicional para leerlo.

- Btrfs: Es el posible sucesor de Ext4 como formato mayoritario en Linux ya que puede manejar unidades de almacenamiento mucho más grandes.

- XFS: Sistema de archivos creado en los 90 para UNIX y luego portado a Linux. Su principal característica es que lleva un registro de los cambios facilitando la recuperación en caso de errores.

- Swap: No es un sistema de archivos propiamente dicho, sino un lugar donde la RAM almacena temporalmente información que no está utilizando.

MBR o GUID

El estándar de tablas de particiones MBR solo podía trabajar con dispositivos de hasta 2GB y 4 particiones primarias.

Si revisaste otros tutoriales, o intentaste usar algunas herramientas de creación de medios de instalación, te habrás encontrado con conceptos como particiones extendidas o estilo de partición. Si la unidad que vas a particionar estará conectada a un equipo relativamente moderno (5 años o menos) no tendrás problemas en crear más de 4 particiones, aunque la instalación manual de una distribución Linux será apenas un poco más compleja. Pero, siempre puedes dejar que el instalador manual se encargue de todo.

Cuantas más particiones haya en una unidad y cuantos más archivos contengan esas particiones, se hará más necesario un método que permita hallar rápidamente lo que estamos buscando.

MBR y GPT son dos estándares para la creación de tablas de particiones. es decir, una lista de las particiones existentes en cada unidad incluyendo su exacta ubicación física dentro de la unidad de almacenamiento.

Recuerden que la división en particiones es algo virtual, en el mundo real, la unidad de almacenamiento está compartimentada en discos subdivididos en pistas divididas a su vez en sectores.

Otra información relevante es si la partición contiene un sistema operativo con un gestor de arranque o simplemente guarda datos.

GPT supera a MBR en que no solo puede manejar unidades de almacenamiento más grandes, sino que toma precauciones para asegurarse de poder recuperar los datos en caso de que se borren accidentalmente o se pierdan por daños físicos a la unidad.

Si te encuentras con una unidad formateada con una tabla MBR, verás dos tipos de particiones: Primaria y extendida.

- La partición primaria se usa para almacenar el sistema operativo y el gestor de arranque. Será a la que se dirija el ordenador después de completar los chequeos iniciales. Puede haber hasta 4 pero solo una estará activa por vez.

- La partición extendida se trata de un truco de software para sortear el límite de las 4 particiones primarias. Es un área donde podemos almacenar un tercer tipo de partición conocido como partición lógica.

- La partición lógica: Es una partición creada dentro del área de la partición extendida que puede contener un sistema operativo, pero nunca ser una partición activa. Es decir que si queremos iniciar sesión en un sistema operativo alojado en una de estas particiones, primero debemos pasar por el gestor de arranque instalado en una de las primarias.

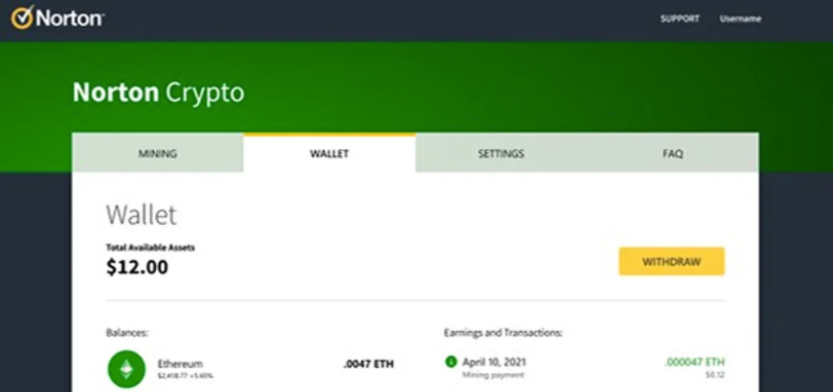

Creando particiones en Ubuntu

En Ubuntu tenemos varias opciones de creación de particiones, tanto con interfaz gráfica como desde la línea de comandos. Algunas de las herramientas gráficas son:

- La herramienta avanzada de particiones: Forma parte del instalador de Ubuntu y aparece cuando elegimos hacer el particionado previo a la instalación en forma manual.

- La aplicación Discos: Lista para usar y disponible en cualquier momento ya que se instala en forma predeterminada.

- El editor de particiones Gparted: Puede instalarse desde repositorios o usarse como si fuera una distribuciń Linux desde un dvd o pendrive.

La aplicación Discos no tiene tantas opciones por lo que yo recomiendo instalar Gparted. Las distribuciones derivadas de Ubuntu con escritorio KDE incluye su propia herramienta que, aunque tiene una interfaz diferente su uso es muy parecido al d Gparted. La encontrarás escribiendo particiones en el buscador del menú.

Creando particiones durante el proceso de instalación.

Después de seleccionar el idioma, la distribución del teclado y el tipo de instalación Ubuntu nos preguntará si Ubuntu compartirá el disco con otros sistemas operativos. En ese caso podemos optar por el proceso automatizado o el manual. Con el proceso automatizado solo deberemos utilizar un control deslizable para elegir cuanto espacio le corresponderá a cada sistema operativo.

En el modo manual necesitamos crear las siguientes particiones:

- EFI: Reservada para uso del sistema. Deberá tener un tamaño de entre 100 y 500 MB

- Partición raíz: De al menos 20 MB usará el formato Ext4 y será donde se instale el sistema operativo.

- Swap: De uso obligatorio en ordenadores de menos de 4 GB de RAM es opcional en equipos con más memoria.

Existe la posibilidad de crear una partición separada para la carpeta /Home que es donde se almacenan los datos de los programas instalados por el usuario, los archivos descargados de Internet y los documentos. Esto es útil porque se puede reinstalar el sistema operativo sin perder la información.

El procedimiento es el siguiente:

- Pulsamos sobre la unidad de discos con la que vamos a trabajar.

- Si esta unidad tenía particiones posamos el puntero sobre cada una de ellas para seleccionarla y luego en el botón del signo –.

- Posamos el puntero sobre el signo +

- Indicamos la medida de la partición expresada en MB.

- Dado que no hay límite para la creación de particiones primarias, dejamos este apartado como está. Lo mismo con el de la ubicación.

- En el menú desplegable para uso seleccionamos, EFI para la primera y Ext4 para la segunda.

- Cuando creamos la partición Ext4 nos pedirá que definamos un punto de montaje. Escribimos / para indicar que se trata de una partición raíz.

- Presionamos el botón para crear la partición.

Recuerden que una vez que creaste la partición deberémos volver a pulsar el signo + para crear la siguiente. En el menú desplegable de uso encontraremos las opciones para hacer una partición Swap o una /home separada.

Una vez finalizado el proceso de creación podemos continuar con la instalación.

Gparted

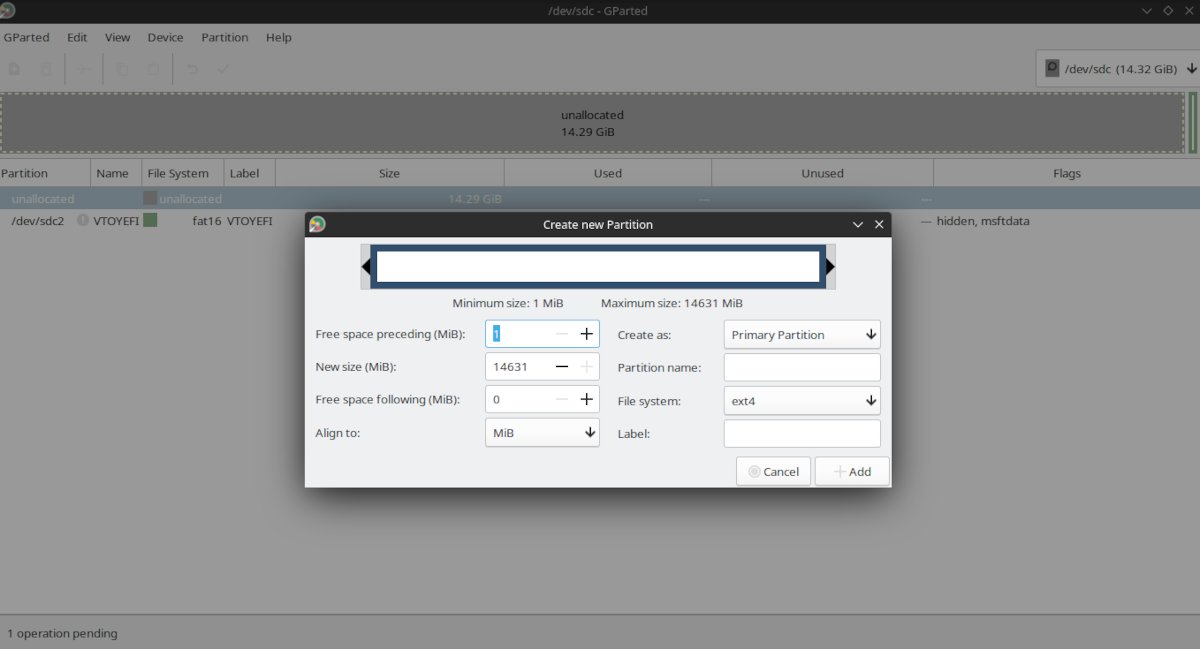

Este es el asistente de creación de particiones de Gparted.

Con esta herramienta el procedimiento es el siguiente:

- Seleccionamos la unidad sobre la que vamos a trabajar en la parte superior derecha del menú.

- Si hay particiones creadas posamos el puntero del ratón sobre cada una y con el botón derecho optamos por borrarla o formatearla.

- Si queremos crear una partición nueva posamos el puntero donde nos indique un espacio vacío y con el botón derecho seleccionamos Nueva.

- En la ventana que se abre completamos con la medida expresada en MiB. 1 MiB equivale a 1049 MB. El primer resultado de Google cuando buscas la equivalencia es una calculadora.

- Luego elegimos el sistema de archivos. No es necesario completar los otros parámetros.

- Una vez que terminamos pulsamos en Añadir.

- Pulsamos en el botón con el símbolo de chequeado para aplicar todas las operaciones.

from Linux Adictos https://ift.tt/b6A8XTI

via IFTTT