(adsbygoogle = window.adsbygoogle || []).push({});

Encontrar una distribución Linux derivada, fuera de las grandes, que aporte realmente algo importante es, como diría el señor Chesterton, algo de más paciencia que el oficio de pescar. Pero, a veces el milagro (O el MilagrOS) se produce y uno recupera la fe en los desarrolladores del software libre.

MilagrOS 3.1 – MX-NG-2022.11 es una reformulación no oficial de MX Linux, una distribución derivada de Debian, que busca mejorar aún más las características de estabilidad y rendimiento de la gran D, al mismo tiempo que incorpora herramientas para facilitar aún más su uso.

(adsbygoogle = window.adsbygoogle || []).push({});

Qué podemos esperar de MilagrOS 3.1 – MX-NG-2022.11

Del mismo modo en que un hábil artesano puede darle personalidad a un mueble de Ikea y, un repostero convertir en un manjar un bizcochuelo industrial, el proyecto Tic Toc logra que esta distribución vaya más allá del típico cambio de fondo de pantalla.

MilagrOS es mucho más que un fork de Debian 11 y MX Linux. La cudadosa selección de aplicaciones convierten a esta reformulación en una distribución independiente por derecho propio.

Los requisitos del sistema

MilagrOS 3.1 solo está disponible para la arquitectura de 64 bits. Sin embargo, cualquier equipo relativamente moderno debería ser capaz de ejecutarla. Los requisitos mínimos son 11 GB de espacio en disco, un procesador de dos núcleos y 2 GB de RAM. Un pendrive con 4 GB bastará para crear el medio de instalación.

(adsbygoogle = window.adsbygoogle || []).push({});

Escritorio y repositorios

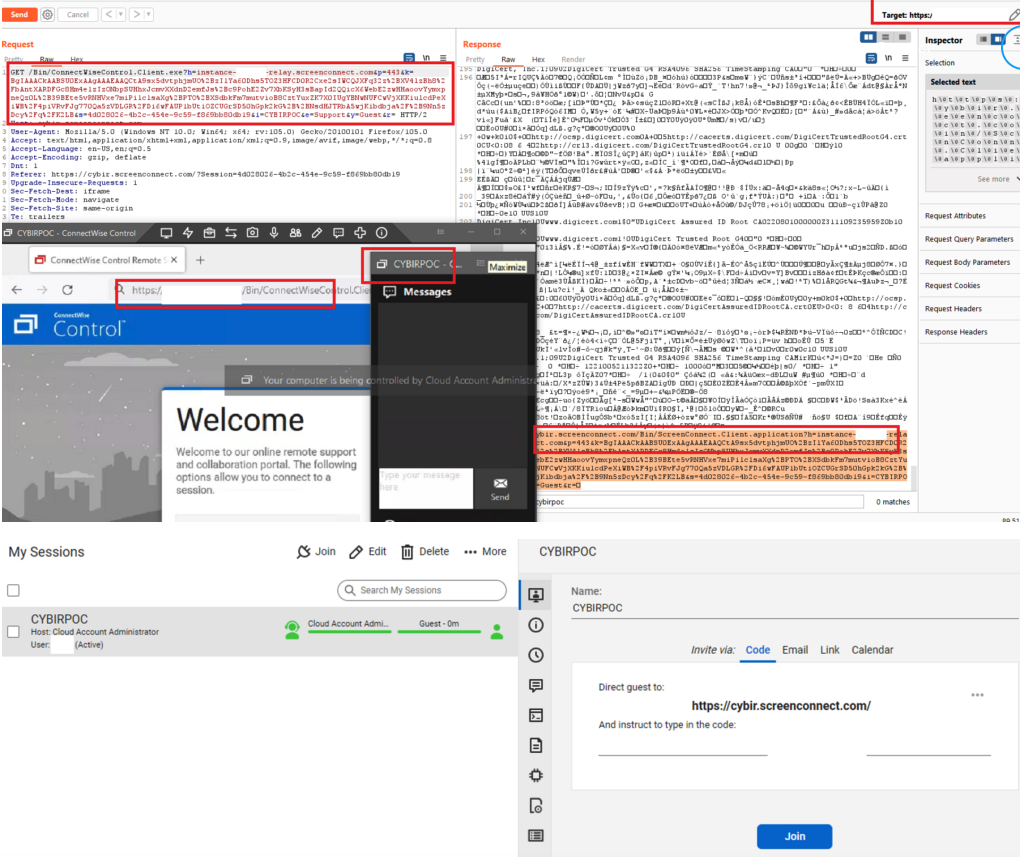

En la base del sistema operativo está el Kernel Linux 5.19 mientras que el catálogo del software disponible corresponde al de Debian 11 y los repositorios nativos de MX Linux actualizados al 15/11/22. Para facilitar la instalación y eliminación de software se incluyó el Centro de Software de GNOME (Bueno, algún defecto debe tener) con soporte para paquetería Flatpak

El escritorio es XFCE, pero con algunas modificaciones. Se integra con Twister UI para dar un aspecto más familiar a quienes vienen de sistemas operativos privativos como Windows 10 o macOS. Además, del lado derecho hallamos un panel con lanzadores de aplicaciones esenciales, el botón de apagado y reinicio y el menú de acceso al resto de las aplicaciones.

En la parte inferior hallamos un widget de visualización de las ventanas activas, un reloj, un complemento de notificación, y el control de volumen.

Otras modificaciones

MilagrOS 3.1 – MX-NG-2022.11. incluye algunas herramientas más, tanto de desarrollo propio como tomada de otras distribuciones. Por ejemplo:

(adsbygoogle = window.adsbygoogle || []).push({});

- LPKG: Es el gestor de paquetes de bajo nivel de la Distro Loc-OS.

- ia32-libs: Para la ejecución de paquetes desarrollados para 32 bits.

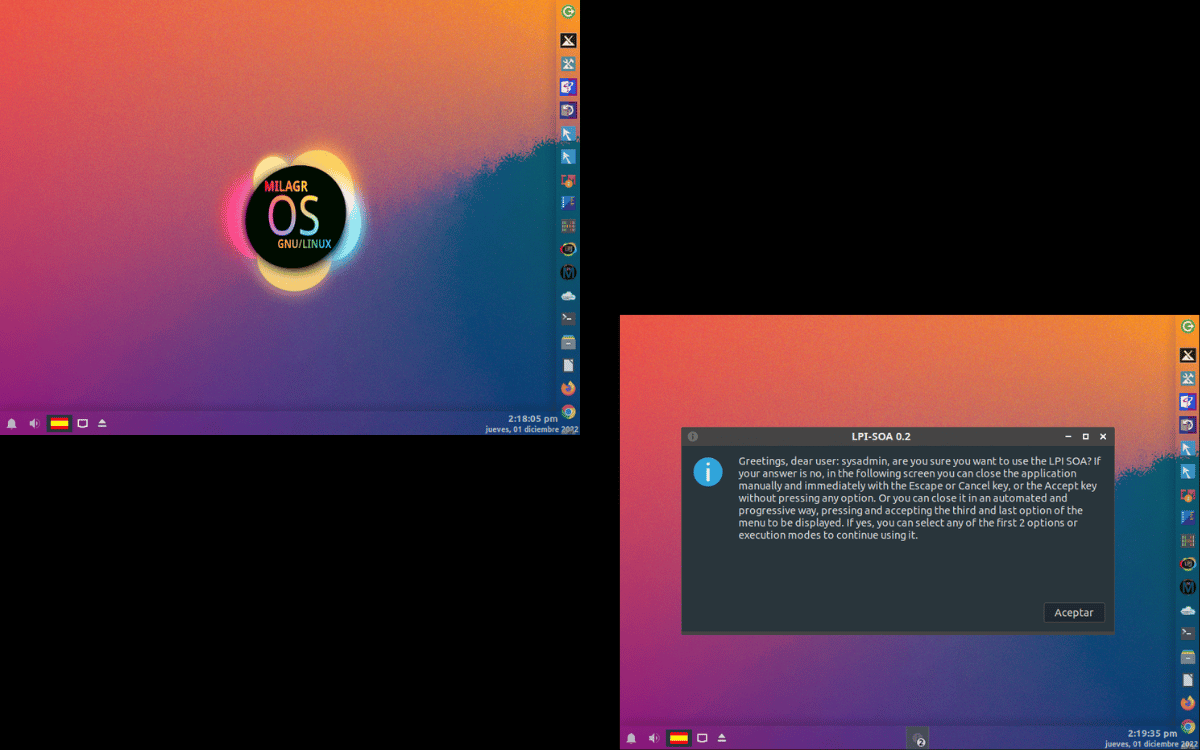

- LPI-SOA versión 0.2: Un asistente de optimización exclusivo de esta distribución.

- Compiz Fusión: Efectos visuales para el escritorio.

- Tema y paquetes de iconos de Elementary OS.

- OBS Studio: Herramienta para streaming de video.

- GNOME Recorder: Grabador de audio.

- Clonezilla: Herramienta de texto para la clonación de disco.

- S-TUI: Herramienta de monitorización y pruebas de hardware.

Mi opinión

El escritorio XFCE con opciones de personalización incorporadas desde otras distribuciones está irreconocible. MilagrOS no tiene nada que envidiarle en el aspecto visual a los sistemas operativos privativos.

Si estás cansado de las distribuciones de siempre con sus soluciones premoldeadas, deberías darle una oportunidad. Lo mismo si estás buscando que distribución instalarle a ese familiar usuario de Windows que no sabe nada de informática.

Además, dado que se trata de un proyecto de origen venezolano no tendrás problemas en encontrar ayuda disponible en nuestro idioma.

Probarla es un buen plan para este fin de semana. Yo hice la prueba en una máquina virtual con los requisitos mínimos pedidos y el uso fue realmente fluido.

Puedes encontrar la distribución en los siguientes enlaces de descarga.

- Web de Archive.org

- Web de Mega

- Telegram (Comprimidos en formato rar con la contraseña proyectotictac

Si quieres conocer más información sobre esta distribución y otros proyectos relacionados con el software libre de sus responsables, puedes visitar su página web.

Retomando el tema que inicié esta mañana, es evidente que cuando existe la voluntad de hacer bien las cosas y se emprenden proyectos razonables para los recursos que se tienen, la superioridad de Linux y los principios del software libre son invencibles.

from Linux Adictos https://ift.tt/I8E1qtL

via IFTTT