These new wireless earbuds have a hole in the middle to let the outside world in.

from Gear Latest https://ift.tt/yYJsQuW

via IFTTT

These new wireless earbuds have a hole in the middle to let the outside world in.

from Gear Latest https://ift.tt/yYJsQuW

via IFTTT

Gosleep thinks a dose of carbon dioxide is exactly what your bedtime routine needs. We have concerns.

from Gear Latest https://ift.tt/J1sia9b

via IFTTT

En Veracruz hoy la condición actual es Mostly Cloudy y una temperatura de 21C.

La máxima temperatura será de 24C y la mínima de 21C.

Durante el día la condición se pronostica como AM Light Rain

Sunrise March 3, 2022 at 06:42AM

Sunset March 3, 2022 at 06:30PM

Viento con dirección North y velocidad de 5 Km/h

With a high of 76F and a low of 69F.

via IFTTT

Test

from Dark Reading https://ift.tt/6FQEcsI

via IFTTT

By BY STEVE LOHR

Customer service chatbots may finally become more intelligent, more conversational and more helpful.

Published: March 3, 2022 at 04:02AM

from NYT Technology https://ift.tt/Cis3ynt

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Después de seis meses de desarrollo se dio a conocer el lanzamiento de OpenSSH 8.9, en la cual se corrige una vulnerabilidad en sshd que potencialmente podría permitir el acceso sin autenticación. El problema es causado por un desbordamiento de enteros en el código de autenticación, pero la explotación solo es posible en combinación con otros errores lógicos en el código.

En su forma actual, la vulnerabilidad no se puede explotar cuando la división de privilegios está habilitada, ya que su manifestación está bloqueada por verificaciones separadas realizadas en el código de seguimiento de división de privilegios.

(adsbygoogle = window.adsbygoogle || []).push({});

El modo de privilegios compartidos se habilitó de forma predeterminada en 2002 a partir de OpenSSH 3.2.2 y ha sido obligatorio desde la versión 2017 de OpenSSH 7.5. Además, en las versiones portátiles de OpenSSH desde la versión 6.5 (2014), la vulnerabilidad se bloquea compilando con la inclusión de indicadores para proteger contra desbordamientos de enteros.

En esta nueva versión que se presenta podremos encontrar que la versión portátil de OpenSSH elimina el soporte incorporado de sshd para el hash de contraseñas utilizando el algoritmo MD5 (se permite volver a vincular a bibliotecas externas como libxcrypt)

ssh, sshd, ssh-add y ssh-agent implementan un subsistema para restringir el reenvío y el uso de claves agregadas a ssh-agent.

El subsistema permite establecer reglas que determinan cómo y dónde se pueden usar las claves en ssh-agent. Por ejemplo, para agregar una clave que solo se puede usar para autenticar cuando cualquier usuario se conecta al host scylla.example.org, el usuario perseus se conecta al host cetus.example.org y el usuario medea se conecta al host charybdis.example .org host, redirigiendo a través de un host intermedio scylla.example.org.

(adsbygoogle = window.adsbygoogle || []).push({});

En ssh y sshd, la lista KexAlgorithms, que determina el orden en que se seleccionan los métodos de intercambio de claves, ha agregado por defecto el algoritmo híbrido «sntrup761x25519-sha512@openssh.com» (ECDH/x25519 + NTRU Prime), que es resistente a selección en computadoras cuánticas. En OpenSSH 8.9, este método de negociación se agregó entre los métodos ECDH y DH, pero está previsto que esté habilitado de forma predeterminada en la próxima versión.

ssh-keygen, ssh y ssh-agent han mejorado el manejo de las claves de token FIDO utilizadas para la verificación de dispositivos, incluidas las claves para la autenticación biométrica.

De los demás cambios que se destacan de esta nueva versión:

En una versión futura, está previsto cambiar la utilidad scp predeterminada para usar SFTP en lugar del protocolo SCP/RCP heredado. SFTP usa métodos de manejo de nombres más predecibles y no usa el procesamiento de shell de patrones glob en nombres de archivo en el otro lado del host, lo que crea problemas de seguridad.

(adsbygoogle = window.adsbygoogle || []).push({});

En particular, cuando se usa SCP y RCP, el servidor decide qué archivos y directorios enviar al cliente, y el cliente solo verifica la exactitud de los nombres de los objetos devueltos, lo que, en ausencia de controles adecuados por parte del cliente, permite que el servidor para transferir otros nombres de archivo que difieren de los solicitados. El protocolo SFTP no tiene estos problemas, pero no admite la expansión de rutas especiales como «~/

Finalmente si estás interesado en conocer más al respecto sobre esta nueva versión, puedes consultar los detalles dirigiéndote al siguiente enlace.

Para quienes estén interesados en poder instalar esta nueva versión de OpenSSH en sus sistemas, de momento podrán hacerlo descargando el código fuente de este y realizando la compilación en sus equipos.

Esto es debido a que la nueva versión aún no se ha incluido dentro de los repositorios de las principales distribuciones de Linux. Para obtener el código fuente, puedes hacer desde el siguiente enlace.

Hecha la descarga, ahora vamos a descomprimir el paquete con el siguiente comando:

tar -xvf openssh-8.9.tar.gz

Entramos al directorio creado:

cd openssh-8.9

Y podremos realizar la compilación con los siguientes comandos:

./configure --prefix=/opt --sysconfdir=/etc/ssh make make install

from Linux Adictos https://ift.tt/m3ACaH1

via IFTTT

By BY DAISUKE WAKABAYASHI

The National Labor Relations Board approved the voting at a warehouse next to JFK8, where another election is in progress.

Published: March 2, 2022 at 09:30PM

from NYT Technology https://ift.tt/5qIdSJP

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Matthew Wilcox de Oracle, conocido por crear el controlador nvme (NVM Express) y el mecanismo para el acceso directo al sistema de archivos DAX, sugirió eliminar el sistema de archivos ReiserFS del kernel de Linux por analogía con los sistemas de archivos obsoletos ext y xiafs o acortando el código ReiserFS, dejando solo el soporte de «solo lectura».

Se menciona que el motivo de la eliminación fueron las dificultades adicionales con la actualización de la infraestructura del kernel, provocadas por el hecho de que, específicamente para ReiserFS, los desarrolladores se ven obligados a dejar el controlador de bandera obsoleto AOP_FLAG_CONT_EXPAND en el kernel, ya que ReiserFS sigue siendo el único sistema de archivos que usa esta funcion «write_begin» en el Kernel.

(adsbygoogle = window.adsbygoogle || []).push({});

Al mismo tiempo, la última corrección en el código ReiserFS data de 2019, y no está claro cuánta demanda tiene este FS y si continúan usándolo.

Ante ello, un desarrollador de SUSE estuvo de acuerdo en que ReiserFS está en camino a la obsolescencia, pero no está claro si es lo suficientemente obsoleto como para eliminarlo del kernel, ya que menciona que ReiserFS continúa distribuyéndose con openSUSE y SLES, pero la base de usuarios del sistema de archivos es pequeña y se está reduciendo.

Para los usuarios corporativos, la compatibilidad con ReiserFS en SUSE se suspendió hace 3 o 4 años y el módulo ReiserFS no se incluye con el kernel de forma predeterminada. Como opción, Ian sugirió que empezáramos a mostrar una advertencia de obsolescencia al montar particiones ReiserFS y consideráramos este sistema de archivos listo para eliminar si nadie nos informa sobre el deseo de continuar usando este sistema de archivos dentro de uno o dos años.

(adsbygoogle = window.adsbygoogle || []).push({});

Eduard Shishkin, que mantiene el sistema de archivos de ReiserFS, se unió a la discusión y proporcionó un parche que elimina el uso del indicador AOP_FLAG_CONT_EXPAND del código de ReiserFS. Matthew Wilcox aceptó el parche en su compilacion. Por lo tanto, se eliminó el motivo de la eliminación, y la cuestión de excluir ReiserFS del kernel se puede considerar pospuesta durante bastante tiempo.

No será posible descartar por completo el tema de la obsolescencia de ReiserFS debido al trabajo de exclusión del kernel de los sistemas de archivos con un problema no resuelto de 2038.

Por ejemplo, por este motivo, ya se preparó un cronograma para eliminar la cuarta versión del formato del sistema de archivos XFS del kernel (el nuevo formato XFS se propuso en el kernel 5.10 y cambió el desbordamiento del contador de tiempo a 2468). La compilación XFS v4 se desactivará de forma predeterminada en 2025 y el código se eliminará en 2030). Se propone elaborar un cronograma similar para ReiserFS, proporcionando al menos cinco años para la migración a otros sistemas de archivos o un formato de metadatos modificado.

Ademas de ello, tambien se destaca que hace ya algunos dias se dio a conocer la noticia de la vulnerabilidad (CVE-2022-25636) en Netfilter, que podría permitir la ejecución de código a nivel del kernel.

(adsbygoogle = window.adsbygoogle || []).push({});

La vulnerabilidad se debe a un error al calcular el tamaño de la matriz flow->rule->action.entries en la función nft_fwd_dup_netdev_offload (definida en el archivo net/netfilter/nf_dup_netdev.c), lo que puede provocar que los datos controlados por el atacante escrito en un área de memoria fuera del búfer asignado.

El error se manifiesta al configurar las reglas «dup» y «fwd» en cadenas para las que se utiliza la aceleración de hardware del procesamiento de paquetes (descarga). Dado que el desbordamiento se produce antes de que se cree la regla de filtrado de paquetes y se verifique la compatibilidad con la descarga, la vulnerabilidad también se aplica a los dispositivos de red que no admiten la aceleración de hardware, como una interfaz de bucle invertido.

Se observa que el problema es bastante fácil de explotar, ya que los valores que van más allá del búfer pueden sobrescribir el puntero a la estructura net_device y los datos sobre el valor sobrescrito se devuelven al espacio del usuario, lo que permite averiguar las direcciones en memoria necesarias para llevar a cabo el ataque.

La explotación de la vulnerabilidad requiere la creación de ciertas reglas en nftables, lo que solo es posible con los privilegios CAP_NET_ADMIN, que puede obtener un usuario sin privilegios en un espacio de nombres de red separado (espacios de nombres de red). La vulnerabilidad también se puede utilizar para atacar los sistemas de aislamiento de contenedores.

Se ha anunciado un ejemplo de un exploit que permite a un usuario local elevar sus privilegios en Ubuntu 21.10 con el mecanismo de seguridad KASLR desactivado. El problema se manifiesta a partir del kernel 5.4. La solución todavía está disponible como parche.

from Linux Adictos https://ift.tt/r7hjevD

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

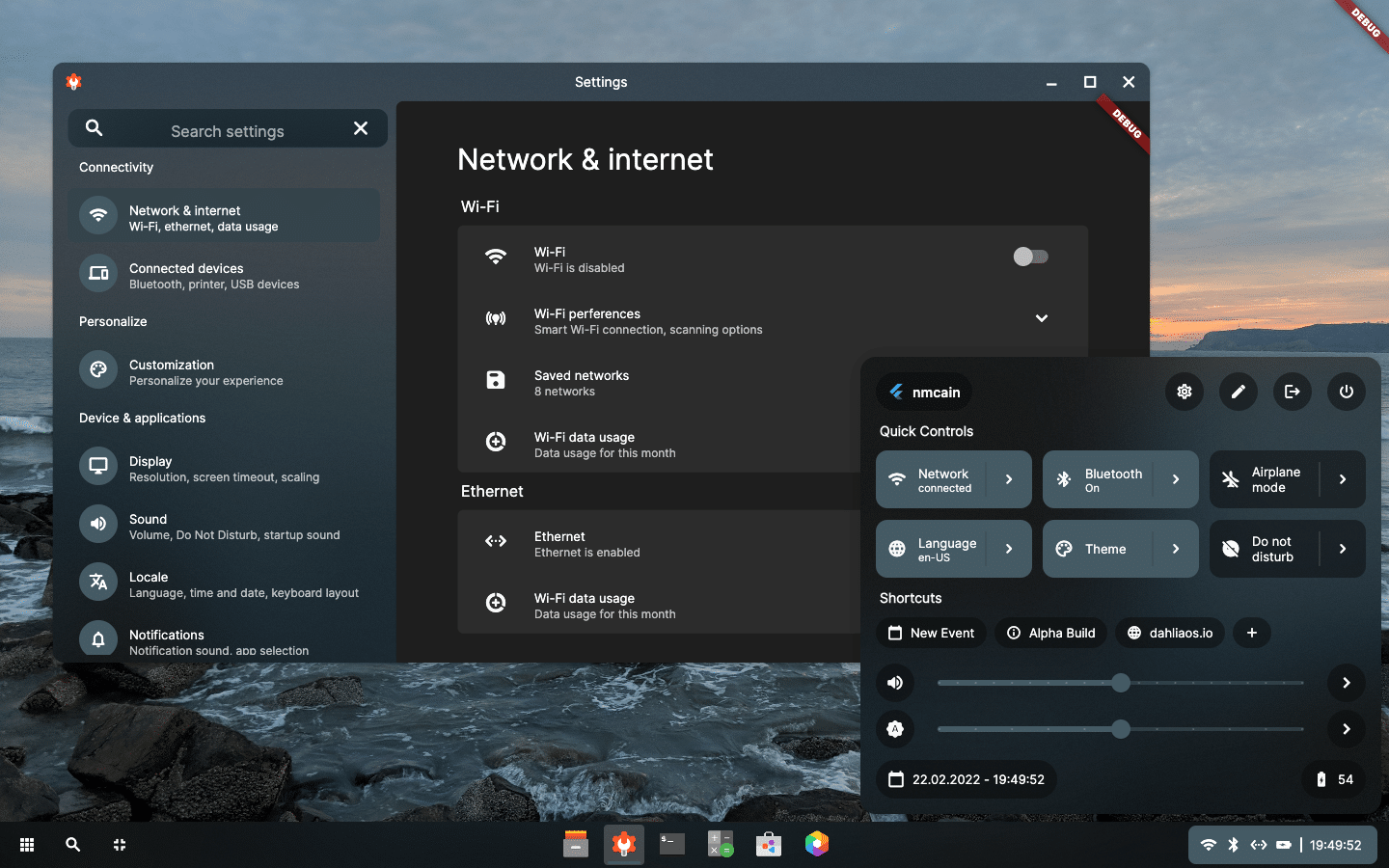

Después de más de un año de desarrollo, se dio a conocer la liberación de la nueva versión del sistema operativo dahliaOS 220222, el cual se caracteriza por combinar las tecnologías de GNU/Linux y Fuchsia OS.

El proyecto desarrolla su propia interfaz de usuario Pangolin escrita en Dart utilizando el marco Flutter. El shell admite tanto el modo clásico de ventanas múltiples como el diseño de ventanas en mosaico. Como base, se involucran los desarrollos del proyecto Capybara y su propio sistema de gestión de ventanas, escrito desde cero.

(adsbygoogle = window.adsbygoogle || []).push({});

El shell puede ejecutarse en sistemas con un kernel Linux y el microkernel Zircon desarrollado por el proyecto Fuchsia. Para evaluar el funcionamiento del shell Pangolin sin instalar dahliaOS, se ha preparado una versión web que funciona en navegadores basados en Chromium.

También se está desarrollando un conjunto de aplicaciones para dahliaOS, la mayoría de las cuales están escritas en Dart y Flutter. Entre los programas desarrollados: un administrador de archivos, un configurador, un editor de texto, un emulador de terminal, una aplicación para administrar máquinas virtuales y contenedores, un reproductor multimedia, un catálogo de aplicaciones, una calculadora, un navegador web y un programa de mensajería.

Para ejecutar programas de terceros en el entorno Pangolin, se ofrece soporte integrado para contenedores aislados, en los que puede ejecutar cualquier aplicación no relacionada con dahliaOS. Para sistemas con UEFI, se proporciona la aplicación de recuperación del sistema, que permite, en caso de problemas con el sistema, descargar automáticamente una imagen nueva de dahliaOS y arrancar con ella.

(adsbygoogle = window.adsbygoogle || []).push({});

En esta nueva versión que se presenta de la distribucion, el diseño y la funcionalidad del escritorio Pangolin se han rediseñado por completo, ademas de que también se destaca una interfaz añadida para la búsqueda rápida de aplicaciones y que se ha mejorado la interfaz de navegación para los programas disponibles, que se separa en una aplicación de inicio separada. Se implementó la capacidad de dividir las aplicaciones en categorías.

Se ha agregado una versión compacta de la interfaz del iniciador de programas, diseñada como un menú y llamada al hacer clic en la esquina superior derecha de la ventana del Iniciador.

Se mejoró el menú de configuración de cambio rápido, que reestructuró las opciones disponibles y la información mostrada.

(adsbygoogle = window.adsbygoogle || []).push({});

Tambien se destaca que se ha mejorado la barra de tareas y las aplicaciones ahora se pueden anclar, se agregó un botón separado para minimizar todas las ventanas y la interfaz se ha actualizado significativamente y se ha ampliado la funcionalidad del administrador de archivos, el configurador, el emulador de terminal y la calculadora.

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en poder conocer un poco más al respecto sobre esta nueva versión, puedes consultar los detalles en el siguiente enlace.

Para los que estén interesados en poder probar esta nueva versión, deben saber que los desarrollos del proyecto están escritos en lenguaje Dart y distribuidos bajo licencia Apache 2.0. Las compilaciones de dahliaOS se forman en dos versiones: para sistemas con UEFI (675 MB) y sistemas antiguos/máquinas virtuales (437 MB).

La distribución base de dahliaOS se basa en el kernel de Linux y un entorno de sistema GNU típico. Paralelamente, se están desarrollando compilaciones basadas en los entornos Zircon microkernel y Fuchsia OS, que están disponibles para Raspberry Pi 4, msm8917 y algunos otros dispositivos.

from Linux Adictos https://ift.tt/V9B7XN4

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Hace algunos dias se dio a conocer el lanzamiento de la nueva versión de DogLinux (Debian LiveCD al estilo de Puppy Linux), construido sobre la base del paquete «Bullseye» de Debian 11 y diseñado para probar y reparar PC y portátiles.

La distribucion se destaca por incluir aplicaciones como GPUTest, Unigine Heaven, CPU-X, GSmartControl, GParted, Partimage, Partclone, TestDisk, ddrescue, WHDD, DMDE. La distribucion permite comprobar el rendimiento del equipo, cargar el procesador y la tarjeta de vídeo, comprobar el SMART HDD y NVMe SSD.

(adsbygoogle = window.adsbygoogle || []).push({});

Esta nueva versión de la distribucion se ha preparado con los kernels de Linux actualizados 5.10.92 y 5.16.7, ademas de que los kernels x86-64 están construidos con el parche intel-nvme-remap de EndlessOS para hacer que los SSD NVMe estén disponibles en las plataformas Intel Core i3/i5/i7 de 8-10 generaciones con Intel RST Premium con Optane habilitado en el BIOS.

(adsbygoogle = window.adsbygoogle || []).push({});

Al arrancar con HWE kernel 5.16, el nuevo controlador NTFS3 de Paragon se usa de forma predeterminada en lugar de NTFS-3G, ademas de que tambien se incluye Pila HWE actualizada: libdrm 2.4.109, Mesa 21.3.5 (construido con LLVM 11 para evitar la duplicación).

Tambien podremos encontrar que el controlador de NVIDIA se ha actualizado a la versión 470.103.01 para admitir RTX 2050, MX550, MX570.

Cabe mencionar que el tamaño de la distribución está optimizado para su uso en modo copy2ram (le permite quitar la unidad USB/cable de red después de la descarga). En este caso, solo los módulos squashfs que se utilizan se copian en la RAM. Contiene tres versiones de controladores patentados de NVIDIA: 470.x, 390.x y 340.x, ademas de que se menciona que el módulo de controlador necesario para la carga se detecta automáticamente.

Al ejecutar GPUTest y Unigine Heaven, las configuraciones de portátiles con subsistemas de video híbridos Intel+NVIDIA, Intel+AMD y AMD+NVIDIA se detectan automáticamente y las variables de entorno necesarias se configuran para ejecutarse en una tarjeta gráfica discreta.

(adsbygoogle = window.adsbygoogle || []).push({});

De los demás cambios que se destacan de esta nueva version:

Finalmente si estás interesado en poder conocer un poco más al respecto, puedes consultar los detalles en el siguiente enlace.

Para quienes estén interesados en poder probar esta distribucion, deben saber que el entorno del sistema se basa en Porteus Initrd, OverlayFS, SysVinit y Xfce 4.16. El pup-volume-monitor es responsable de montar las unidades (sin usar gvfs y udisks2). ALSA se usa directamente en lugar de Pulseaudio. Se aplicó un script propio para resolver el problema con la prioridad HDMI de las tarjetas de sonido.

Se puede instalar cualquier software de los repositorios de Debian, así como crear módulos con el software adicional necesario. Se admite la activación de módulos squashfs después del arranque del sistema.

Los scripts y configuraciones de Shell se pueden copiar en el directorio live/rootcopy y se aplicarán en el arranque sin necesidad de reconstruir módulos.

El trabajo se realiza con permisos de root. La interfaz es en inglés, los archivos con traducciones se recortan de manera predeterminada para ahorrar espacio, pero la consola y X11 están configurados para mostrar y cambiar diseños usando Ctrl + Shift. La contraseña predeterminada para root es «dog», para «puppy» es «dog». Los archivos de configuración y scripts modificados se encuentran en 05-customtools.squashfs.

La instalación se puede realizar usando el script installdog en una partición FAT32, usando los cargadores de arranque syslinux y systemd-boot (gummiboot). Como alternativa, se proporcionan archivos de configuración listos para usar para grub4dos y Ventoy.

Es posible instalarlo en el disco duro/SSD de una PC/laptop de preventa para demostrar el rendimiento. La partición FAT32 es entonces fácil de eliminar, el script no realiza cambios en las variables UEFI (cola de arranque en el firmware UEFI).

El tamaño de la imagen en vivo descargada desde unidades USB es de 1,1 GB y se puede descargar desde este enlace.

from Linux Adictos https://ift.tt/89yufA3

via IFTTT