They’re comedians starring in a thrilling drama, but if their jokes don’t land in the unscripted scenes, they’re off the show. Let the mayhem begin!

from New On Netflix USA https://ift.tt/jOhnBGC

via IFTTT

They’re comedians starring in a thrilling drama, but if their jokes don’t land in the unscripted scenes, they’re off the show. Let the mayhem begin!

from New On Netflix USA https://ift.tt/jOhnBGC

via IFTTT

Breakups. Therapy. Bangs. Taylor’s gone through some stuff since her quarter-life crisis, and she spins her mental health journey into insightful comedy.

from New On Netflix USA https://ift.tt/vzeVUXc

via IFTTT

Dark Reading highlights women who are quietly changing the game in cybersecurity. We also revisit some of those we’ve spoken to in the past to see what they’re up to now.

from Dark Reading https://ift.tt/NzqmAtO

via IFTTT

The theme of International Women’s Day 2022 is “Break the bias.” This is what #BreaktheBias means to me.

from Dark Reading https://ift.tt/5YCap1v

via IFTTT

En Veracruz hoy la condición actual es Cloudy y una temperatura de 23C.

La máxima temperatura será de 25C y la mínima de 22C.

Durante el día la condición se pronostica como AM Clouds/PM Sun

Sunrise March 8, 2022 at 06:38AM

Sunset March 8, 2022 at 06:32PM

Viento con dirección North y velocidad de 18 Km/h

With a high of 77F and a low of 72F.

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Estamos muy acostumbrados a hablar sobre soluciones de seguridad basadas en software, como los antivirus, firewall, IDS, programas de cifrado, 2FA, etc. Sin embargo, para algunos usuarios, la seguridad basada en hardware está algo más en la sombra, pese a que podrían ser soluciones más potentes y fáciles de implementar en algunos casos.

Por eso he dedicado este artículo especialmente a dar a conocer esas soluciones de hardware para la seguridad que puedes usar en casa o en la empresa:

(adsbygoogle = window.adsbygoogle || []).push({});

Este artículo estará orientado a soluciones con periféricos y dispositivos (HSM), no soluciones de hardware built-in, como puedan ser TEE, TPM 2.0, sensores de huellas integrados, etc.

Las llaves U2F son baratas, y es un tipo de sistema de doble autenticación basado en hardware. Para poder usar este dispositivo USB, lo único que debes hacer es conectarlo a tu PC como harías con un pendrive, solo que la primera vez generará un número aleatorio para generar distintos hashes que se usarán para iniciar sesión en las plataformas o servicios vinculados.

Cuando tengas que iniciar sesión en ese servicio, lo único que tienes que hacer es conectar la llave USB en el puerto y esperar a que el navegador lo reconozca y verifique. De esta forma, otras personas sin tener este dispositivo no podrán acceder a tu cuenta incluso si saben la contraseña.

(adsbygoogle = window.adsbygoogle || []).push({});

Estas llaves suelen ser compatibles con los principales navegadores web, como Mozilla Firefox, Google Chrome, Opera, etc., así como algunos servicios conocidos, como los de Google (GMAIL, Docs, Adsense,…), Dropbox, GitHub, Facebook, etc.

Si te animas a comprar alguna de estas llaves USB, aquí tienes algunas recomendaciones (importante que cuenten con certificado FIDO2):

Un firewall, o cortafuegos, es un sistema de defensa que bloquea el acceso no autorizado de la red, o permite las comunicaciones autorizadas por el usuario o administrador del sistema. Pues bien, además de los basados en software, también los hay basados en hardware.

(adsbygoogle = window.adsbygoogle || []).push({});

Estos dispositivos pueden ser interesantes para empresas y servidores, pudiendo configurarlos de forma similar a un router, desde una interfaz web usando el navegador. Además, al estar colocado entre Internet y el router, todos los dispositivos conectados a dicho router estarán protegidos, sin necesidad de tener que configurar cada uno.

Estos dispositivos se pueden encontrar en forma más compacta, similar a un router, para la casa, o para rack para servidores. Algunas recomendaciones son:

Como sabes, una VPN (Virtual Private Network) te permite crear un canal cifrado para navegar de forma más segura por Internet. Además, evitará que tus datos de navegación puedan ser accesibles por el ISP, podrás acceder a contenido bloqueado en tu zona cambiando la IP a la de otro país, mejorará tu anonimato, etc. Muchos de estos servicios se pueden usar mediante apps cliente, sin embargo, habría que instalar dichas apps en cada uno de los dispositivos que conectas a una red para que todos estén bajo la protección de la VPN.

Una solución es usar un router VPN/box que permita configurar estos servicios (ExpressVPN, NordVPN, VyperVPN, CyberGhost, Surfshark, IPVanish…) y así todos los dispositivos que conectes a él estarán protegidos (dispositivos móviles, smart TV, consolas, PCs, IoT, etc.). Incluso si no existía app cliente para esa plataforma.

Algunas recomendaciones de routers buenos para usar con VPN:

Shellfire también tiene la VPN Box, que son automáticos y auto-configurados para facilitar las cosas a usuarios sin conocimientos técnicos:

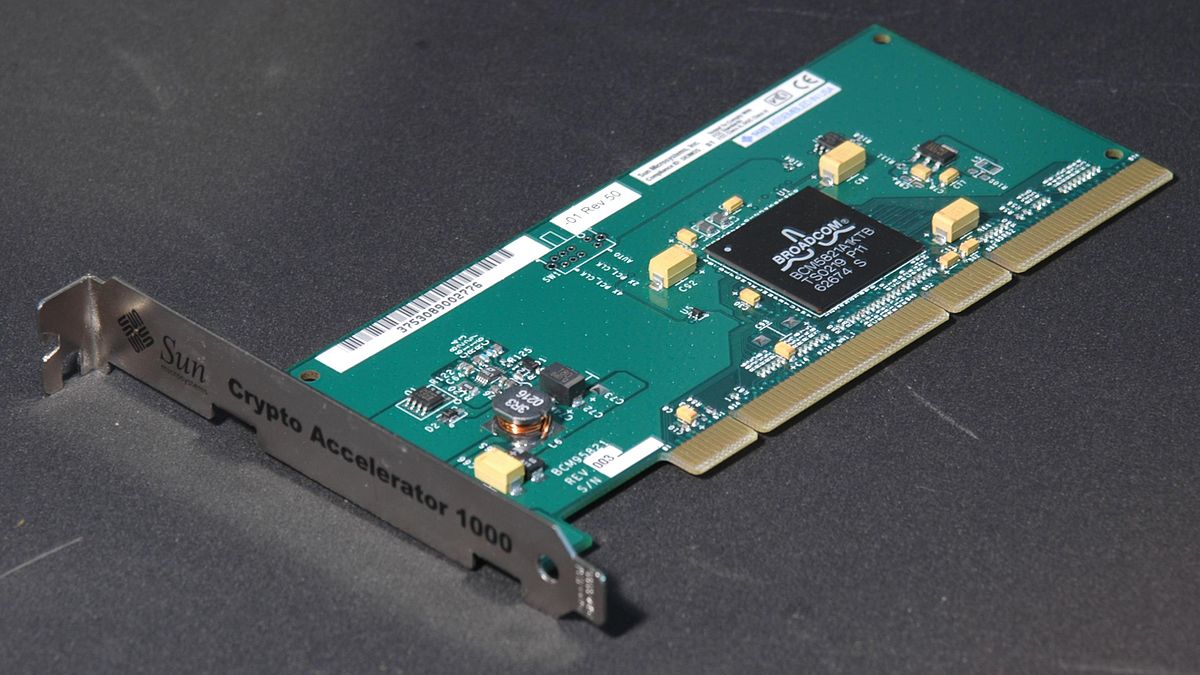

El cifrado suele ser una tarea algo «pesada» para el hardware. Sin embargo, existen tarjetas o dispositivos de hardware para cifrado que asisten al software. Estos sistema implementan un procesador dedicado para esto, lo que puede ser una ventaja. Los hay basados en chips ARM, en x86, también en formato tarjetas PCI, llaves USB para cifrar los datos, etc.

Algunas de las soluciones más prácticas para tener tus datos cifrados son las llaves USB y discos duros externos que tienen sistema de cifrado built-in. Aquí puedes encontrar algunas recomendaciones como:

También dispones de NAS con cifrado por hardware incluido, para tener tu «nube» privada y segura, como:

Los tokens de PKI son dispositivos de hardware que almacenan claves privadas y certificados digitales de forma segura. Cuando se necesite cifrar, descifrar, o la firma para algún tipo de servicio, trámite, etc., puedes usar estos dispositivos de forma segura.

En el mercado puedes encontrar varias de estas soluciones, como las de Thales Group, Macroseguridad, las de Microcosm, etc.

También tienes a tu alcance algunos lectores de SmartCards o tarjetas inteligentes, así como para el DNI electrónico para realizar operaciones online. Algunos de estos dispositivos recomendados son:

Los aceleradores SSL/TSL por hardware son dispositivos que también contribuyen a la seguridad, y que podrás encontrar en varios formatos, como las tarjetas de expansión PCI, además de para instalar en los racks. Una forma de descargar a la CPU de este trabajo, ya que se dedicará a ello este otro componente. No obstante, estos sistemas no se usan en el ámbito doméstico ni en pequeñas empresas, sino en servidores.

Estos sistemas de pago seguro por hardware tampoco tienen demasiado sentido en el hogar, pero sí para algunas organizaciones, empresas, etc. Estos sistemas HSM son dispositivos que mejoran la seguridad y son resistentes a la manipulación que se pueda usar en el sector de la banca minorista. Así proporciona altos niveles de protección para claves de cifrado, PIN del cliente usados en emisiones de tarjetas de banda magnética y chip EMV (o similares), etc. Algunos proveedores de este tipo de soluciones son Thales, PayCore, servicios como el de MyHMS, etc.

Wallet, o cartera, billetera, monedero virtual, oc omo lo quieras llamar, es un sistema para almacenar y gestionar tus activos en criptomonedas. Se puede implementar por software o también por hardware, diseñado de forma exclusiva para almacenar las claves públicas y privadas de tus criptodivisas.

Algunas recomendaciones de compra son:

Existen varios tipos de sensor biométrico para mejorar la seguridad por hardware, y que pueden sustituir a métodos de acceso con las credenciales convencionales (nombre de usuario y contraseña) por el reconocimiento de parámetros biométricos únicos en cada persona. Por ejemplo, existen algunos como:

Pueden servir para varias aplicaciones, desde acceder a un servicio o iniciar sesión, hasta para abrir puertas, etc. Es decir, no solo pueden ayudarte a mejorar la seguridad en lo digital, sino también a nivel físico o perimetral. Algunos aparatos que te pueden interesar son:

El famoso candado Kensington es un conector de seguridad que se puede insertar en un pequeño orificio incluido en algunos modelos de portátiles y cuyo fin es evitar el robo de estos dispositivos. Se usa para anclar una cerradura y fue diseñado y fabricado por Kensington Computer Productos. Actualmente, existen otras marcas que ofrecen soluciones similares.

Poco a poco han ido apareciendo otras soluciones para otros equipos, desde PCs de sobremesa, hasta dispositivos móviles como tablets o smartphone.

Algunas recomendaciones de compra son:

También existen otras muchas soluciones para mejorar la seguridad por hardware, algunas no libres de polémica, otras muy baratas y prácticas. Desde las habituales tapas para las cámaras frontales (la webcam de un portátil, AIO, móviles), para que no te vigilen sin tu consentimiento, hasta generadores de datos falsos como el cargador FANGo.

from Linux Adictos https://ift.tt/hXbK8kM

via IFTTT

By BY BRADFORD PEARSON

The opportunities seem endless. The reality is much more complicated.

Published: March 8, 2022 at 04:02AM

from NYT Technology https://ift.tt/RQ36YLF

via IFTTT

By Adam Satariano and Valerie Hopkins

Russian authorities and multinational companies have erected a digital barricade between the country and the West, erasing the last remnants of independent information online.

Published: March 6, 2022 at 06:00PM

from NYT Technology https://ift.tt/VBUOLfr

via IFTTT

Linux Kernel 5.8 < 5.16.11 – Local Privilege Escalation (DirtyPipe)

from Exploit-DB.com RSS Feed https://ift.tt/XJ4WzcV

via IFTTT

Three stories here last week pored over several years’ worth of internal chat records stolen from the Conti ransomware group, the most profitable ransomware gang in operation today. The candid messages revealed how Conti evaded law enforcement and intelligence agencies, what it was like on a typical day at the Conti office, and how Conti secured the digital weaponry used in their attacks. This final post on the Conti conversations explores different schemes that Conti pursued to invest in and steal cryptocurrencies.

When you’re perhaps the most successful ransomware group around — Conti made $180 million last year in extortion payments, well more than any other crime group, according to Chainalysis — you tend to have a lot digital currency like Bitcoin.

This wealth allowed Conti to do things that regular investors couldn’t — such as moving the price of cryptocurrencies in one direction or the other. Or building a cryptocurrency platform and seeding it with loads of ill-gotten crypto from phantom investors.

One Conti top manager — aptly-named “Stern” because he incessantly needled Conti underlings to complete their assigned tasks — was obsessed with the idea of creating his own crypto scheme for cross-platform blockchain applications.

“I’m addicted right now, I’m interested in trading, defi, blockchain, new projects,” Stern told “Bloodrush” on Nov. 3, 2021. “Big companies have too many secrets that they hold on to, thinking that this is their main value, these patents and data.”

In a discussion thread that spanned many months in Conti’s internal chat room, Stern said the plan was to create their own crypto universe.

“Like Netherium, Polkadot and Binance smart chain, etc.,” Stern wrote. “Does anyone know more about this? Study the above systems, code, principles of work. To build our own, where it will already be possible to plug in NFT, DEFI, DEX and all the new trends that are and will be. For others to create their own coins, exchanges and projects on our system.”

It appears that Stern has been paying multiple developers to pursue the notion of building a peer-to-peer (P2P) based system for “smart contracts” — programs stored on a blockchain that run whenever predetermined conditions are met.

It’s unclear under what context the Conti gang was interested in smart contracts, but the idea of a ransomware group insisting on payments via smart contracts is not entirely new. In 2020, researchers from Athens University School of Information Sciences and Technology in Greece showed (PDF) how ransomware-as-a-service offerings might one day be executed through smart contracts.

Before that, Jeffrey Ladish, an information security consultant based in Oakland, Calif., penned a two-part analysis on why smart contracts will make ransomware more profitable.

“By using a smart contract, an operator can trustlessly sell their victims a decryption key for money,” Ladish wrote. “That is, a victim can send some money to a smart contract with a guarantee that they will either receive the decryption key to their data or get their money back. The victim does not have to trust the person who hacked their computer because they can verify that the smart contract will fairly handle the exchange.”

The Conti employee “Van” appears to have taken the lead on the P2P crypto platform, which he said was being developed using the Rust programming language.

“I am trying to make a p2p network in Rust,” Van told a co-worker “Demon” on Feb. 19, 2022. “I’m sorting it out and have already started writing code.”

“It’s cool you like Rust,” Demon replied. “I think it will help us with smart contracts.”

Stern apparently believed in his crypto dreams so much that he sponsored a $100,000 article writing contest on the Russian language cybercrime forum Exploit, asking interested applicants to put forth various ideas for crypto platforms. Such contests are an easy way to buy intellectual property for ongoing projects, and they’re also effective recruiting tools for cybercriminal organizations.

“Cryptocurrency article contest! [100.000$],” wrote mid-level Conti manager “Mango,” to boss Stern, copying the title of the post on the Exploit forum. “What the hell are you doing there…”

A few days later Mango reports to Stern that he has “prepared everything for both the social network and articles for crypto contests.”

On June 6, 2021, Conti underling “Begemot” pitched Stern on a scheme to rip off a bunch of people mining virtual currencies, by launching distributed denial-of-service (DDoS) attacks against a cryptocurrency mining pool.

“We find young forks on exchanges (those that can be mined), analyze their infrastructure,” Begemot wrote.

Begemot continues:

“Where are the servers, nodes, capitalization, etc. Find a place where crypto holders communicate (discord, etc. ). Let’s find out the IP of the node. Most likely it will be IPv6. We start ddosing. We fly into the chat that we found earlier and write that there are problems, the crypt is not displayed, operations are not carried out (because the crypt depends on mining, there will really be problems ). Holders start to get nervous and withdraw the main balance. Crypto falls in price. We buy at a low price. We release ddos. Crypto grows again. We gain. Or a variant of a letter to the creators about the possibility of a ransom if they want the ddos to end. From the main problem points, this is the implementation of Ipv6 DDoS.”

Stern replies that this is an excellent idea, and asks Begemet to explain how to identify the IP address of the target.

It appears Conti was involved in “SQUID,” a new cryptocurrency which turned out to be a giant social media scam that netted the fraudsters millions of dollars. On Oct. 31, 2021, Conti member “Ghost” sent a message to his colleagues that a big “pump” moneymaking scheme would be kicking off in 24 hours. In crypto-based pump-and-dump scams, the conspirators use misleading information to inflate the price of a currency, after which they sell it at a profit.

“The big day has arrived,” Ghost wrote. “24 hours remaining until the biggest pump signal of all time! The target this time will be around 400% gains possibly even more. We will be targeting 100 million $ volume. With the bull market being in full effect and volumes being high, the odds of reaching 400% profit will be very high once again. We will do everything in our power to make sure we reach this target, if you have missed our previous big successful pumps, this is also the one you will not want to miss. A massive pump is about to begin in only 24 hours, be prepared.”

Ghost’s message doesn’t mention which crypto platform would be targeted by the scam. But the timing aligns with a pump-and-dump executed against the SQUID cryptocurrency (supposedly inspired by the popular South Korean Netflix series). SQUID was first offered to investors on Oct. 20, 2021.

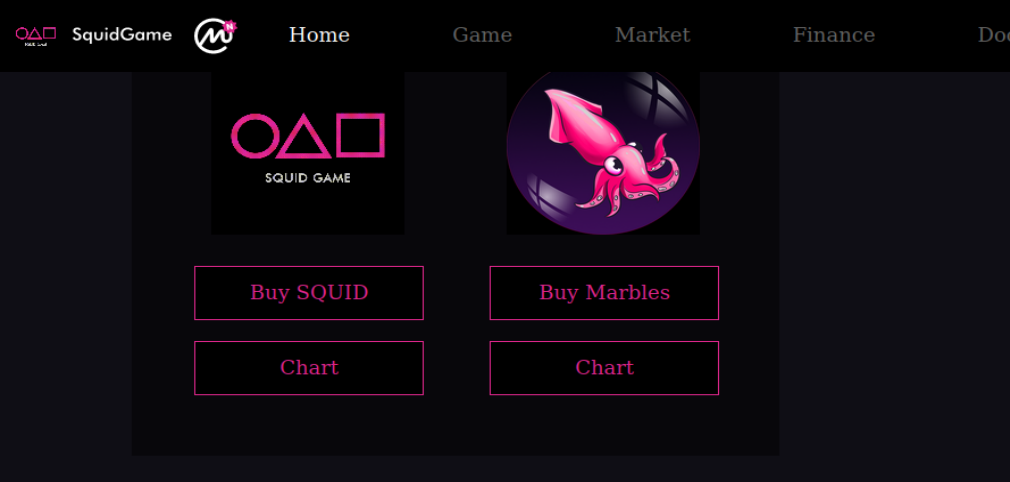

The now-defunct website for the cryptocurrency scam SQUID.

As Gizmodo first reported on Nov. 1, 2021, just prior to the scam SQUID was trading at just one cent, but in less than a week its price had jumped to over $2,856.

Gizmodo referred to the scam as a “rug pull,” which happens when the promoter of a digital token draws in buyers, stops trading activity and makes off with the money raised from sales. SQUID’s developers made off with an estimated $3.38 million (£2.48m).

“The SQUID crypto coin was launched just last week and included plenty of red flags, including a three-week old website filled with bizarre spelling and grammatical errors,” Gizmodo’s Matt Novak wrote. “The website, hosted at SquidGame.cash, has disappeared, along with every other social media presence set up by the scammers.”

from Krebs on Security https://ift.tt/2yBsqfZ

via IFTTT