(adsbygoogle = window.adsbygoogle || []).push({});

Google dio a conocer hace poco la segunda versión de prueba de la plataforma móvil Android 13 y junto con la cual al mismo tiempo, se informó que se está moviendo al repositorio abierto AOSP (Android Open Source Project) y usando código en la rama de Android 13 con cambios que se introdujeron hace unos días en la actualización provisional de Android 12L, que será se ofrecerá para tabletas Samsung, Lenovo y Microsoft y dispositivos plegables enviados originalmente con firmware basado en Android 12.

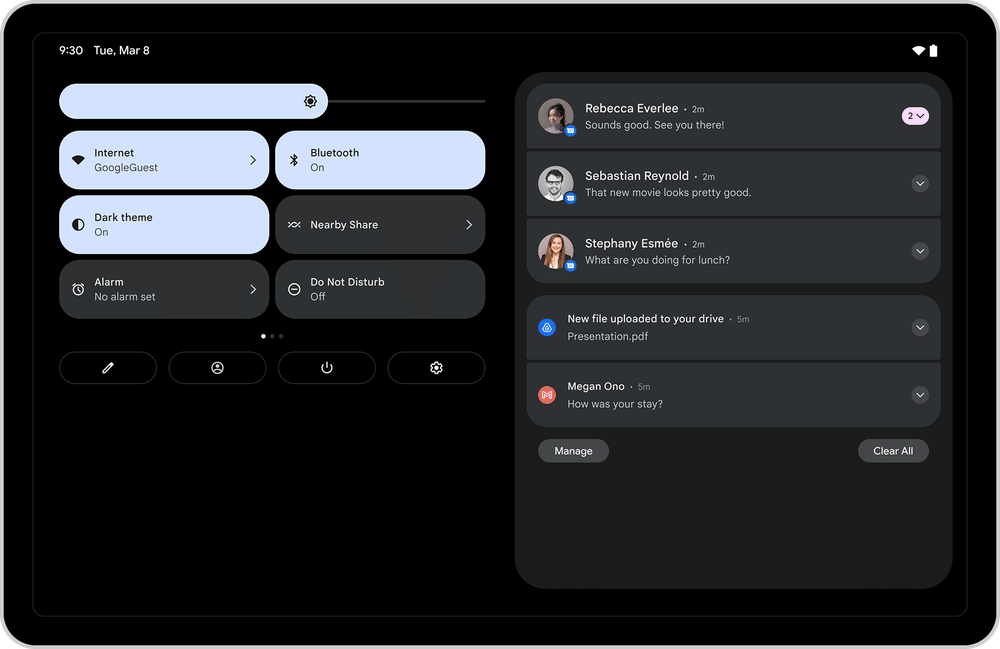

Los cambios de esta segunda vista previa de Android 13 tienen como objetivo principal mejorar la experiencia en dispositivos con pantallas grandes, como tabletas, Chromebooks y teléfonos inteligentes con pantallas plegables.

(adsbygoogle = window.adsbygoogle || []).push({});

¿Qué hay de nuevo en la segunda preview de Android 13?

Para pantallas grandes, el diseño del menú desplegable de notificaciones, la pantalla de inicio y la pantalla de bloqueo del sistema se ha optimizado para utilizar todo el espacio de pantalla disponible. En el bloque que aparece con un gesto deslizante de arriba a abajo, en pantallas grandes, se proporciona la separación en diferentes columnas de ajustes rápidos y la lista de notificaciones.

Tambien se destaca que se agregó soporte para un modo de dos paneles en el configurador, en el que las secciones de configuración ahora están constantemente visibles en pantallas grandes.

(adsbygoogle = window.adsbygoogle || []).push({});

Se han mejorado los modos de compatibilidad para las aplicaciones, pues se propone la implementación de la barra de tareas, que muestra los íconos de las aplicaciones en ejecución en la parte inferior de la pantalla, lo que permite cambiar rápidamente entre programas y admite la transferencia de aplicaciones a través de la interfaz de arrastrar y soltar a varias áreas del modo multiventana ( pantalla dividida), dividiendo la pantalla en partes para trabajar con varias aplicaciones simultáneamente.

Otros cambios en Android 13 Developer Preview es la introducido en la práctica de solicitar permisos para mostrar notificaciones por aplicaciones. Para mostrar las notificaciones, la aplicación ahora debe tener el permiso «POST_NOTIFICATIONS», sin el cual se bloqueará el envío de notificaciones. Para las aplicaciones prediseñadas diseñadas para usar con versiones anteriores de Android, el sistema otorgará los permisos en nombre del usuario.

Se agregó una API para permitir que una aplicación renuncie a los permisos otorgados previamente. Por ejemplo, si la necesidad de algunos derechos extendidos ha desaparecido en la nueva versión, el programa, como parte de la preocupación por la privacidad del usuario, puede revocar los derechos recibidos anteriormente.

La capacidad de registrar controladores para operaciones de difusión que no sean del sistema (BroadcastReceiver) se proporciona en relación con el contexto de su uso. Para controlar la exportación de dichos controladores, se agregaron nuevos indicadores RECEIVER_EXPORTED y RECEIVER_NOT_EXPORTED para evitar el uso de controladores para enviar mensajes de difusión desde otras aplicaciones.

(adsbygoogle = window.adsbygoogle || []).push({});

Por otra parte, se destaca que se agregó soporte para fuentes vectoriales de color en formato COLRv1 (un subconjunto de fuentes OpenType que contienen una capa con información de color además de glifos vectoriales).

También se agregó un nuevo conjunto de emoji multicolor, entregado en formato COLRv1. El nuevo formato proporciona una forma compacta de almacenamiento, admite degradados, superposiciones y transformaciones, proporciona una compresión y reutilización eficientes de los contornos, lo que puede reducir significativamente el tamaño de la fuente. Por ejemplo, la fuente Noto Color Emoji ocupa 9 MB en formato de mapa de bits y 1,85 MB en formato vectorial COLRv1.

Se ha agregado compatibilidad con la tecnología Bluetooth LE Audio (baja energía) para reducir el consumo de energía al transmitir transmisiones de audio de alta calidad a través de Bluetooth. A diferencia del Bluetooth clásico, la nueva tecnología también te permite cambiar entre diferentes modos de uso para lograr el mejor equilibrio entre calidad y consumo de energía.

Finalmente tambien se destsca que se agregó soporte para la especificación MIDI 2.0 y la capacidad de conectar instrumentos musicales y controladores que admitan MIDI 2.0 a través del puerto USB.

Probar Android 13

Se espera que Android 13 se lance en el tercer trimestre de 2022. Para evaluar las nuevas características de la plataforma, se ha propuesto un programa de prueba preliminar en el cual las compilaciones del firmware están preparadas para dispositivos Pixel 6/6 Pro, Pixel 5/5a 5G, Pixel 4/4 XL/4a/4a (5G).

Se ha proporcionado una actualización OTA para aquellos que instalaron la primera versión de prueba.

Puedes obtenerlo desde el siguiente enlace.

from Linux Adictos https://ift.tt/ZQbxVfz

via IFTTT