The company joins the chorus of tech giants pushing back against Russian aggression.

from Gear Latest https://ift.tt/IyPW8UB

via IFTTT

The company joins the chorus of tech giants pushing back against Russian aggression.

from Gear Latest https://ift.tt/IyPW8UB

via IFTTT

Email-borne attacks out of Russia have already targeted at least a few US and European organizations.

from Dark Reading https://ift.tt/fsx1SWq

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

La nueva versión de AV Linux MX-21 ya fue liberada y en esta nueva versión una de las principales novedades que se destaca es que la compilación para la arquitectura de 32 bits se ha detenido y con lo cual a partir de esta versión la distribucion solo está disponible para 64 bits.

La distribución se basa en el paquete base MX Linux, utilizando los repositorios Debian con mejoras del proyecto antiX y aplicaciones propias que facilitan la configuración e instalación del software. AV Linux también usa los repositorios de KXStudio con una colección de aplicaciones de procesamiento de audio y paquetes adicionales de su propio ensamblaje (Polyphone, Shuriken, Simple Screen Recorder, etc.).

(adsbygoogle = window.adsbygoogle || []).push({});

El paquete incluye editores de audio Ardor, ArdourVST, Harrison, Mixbus, Blender, editores de video Cinelerra, Openshot, LiVES y herramientas para convertir formatos de archivos multimedia. Para cambiar de dispositivo de audio, se ofrece el kit de conexión de audio JACK (utilizando JACK1/Qjackctl, no JACK2/Cadence).

En esta nueva versión que se presenta, tal y como se mencionó al inicio se ha detenido la generación de compilaciones para sistemas x86 de 32 bits, ademas de que tambien se suspendió la distribución de la variante del kernel de Linux con un conjunto de parches RT para aumentar la capacidad de respuesta del sistema. El nuevo kernel AV Linux se basa en la versión 5.15 y viene con parches de Liquorix destinados a mejorar el rendimiento al ejecutar aplicaciones multimedia.

Otro de los cambios que se destaca es que se agregó el soporte para AHS (Advanced Hardware Support), una opción de configuración de repositorios para la distribución MX Linux que ofrece las actualizaciones más recientes para los subsistemas de la pila de gráficos y el microcódigo para los nuevos procesadores. Los paquetes de soporte de hardware mejorados se pueden instalar a medida que se publican utilizando herramientas estándar de instalación y actualización.

(adsbygoogle = window.adsbygoogle || []).push({});

Tambien se destaca que se ha cambiado el método de formación de la distribución, en lugar de volver a empaquetar los paquetes de MX Linux (Respin) listos para usar, el kit de distribución se crea desde el origen utilizando las herramientas utilizadas para compilar MX Linux y antiX.

Ademas de ello, podremos encontrar que la base del paquete está sincronizada con las bases del paquete MX Linux 21 y Debian 11 (Bullseye). El esquema de numeración de versiones se ha cambiado de YYYY.MM.DD a un número correspondiente a la versión MX Linux.

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en conocer más al respecto sobre esta nueva versión, puedes consultar los detalles en el siguiente enlace.

(adsbygoogle = window.adsbygoogle || []).push({});

Para quienes estén interesados en descargar y probar esta nueva versión de AV Linux MX Edition 21, solo debes dirigirte a su página web oficial y en su sección de descargas encontraras los links para descargar esta distro de Linux.

Ahora si ya eres usuario de esta distro y quieres obtener las nuevas actualizaciones proporcionadas en esta liberación, solo basta con que ejecutes los comandos de actualización en tu distro desde la terminal.

Solo tienes que ejecutar en terminal:

sudo apt update sudo apt upgrade -y

Hecho esto ahora tendras que reiniciar tu equipo para que todos los cambios sean aplicados en el siguiente inicio.

Ya de nuevo en tu sistema, tendrás que nuevamente abrir una terminal y en ella ejecutas los siguientes comandos:

sudo apt update sudo apt dist-upgrade -y

Finalmente, tendrás que volver a reiniciar tu sistema por una última vez para que las actualizaciones recibidas sean implementadas.

from Linux Adictos https://ift.tt/hPsDVvM

via IFTTT

New solutions protect customers from expanding threats to cybersecurity landscape.

from Dark Reading https://ift.tt/ktlCSvE

via IFTTT

Sally Kenyon Grant has been appointed as VP of Darktrace Federal, leading initiatives supporting U.S. government cybersecurity operations.

from Dark Reading https://ift.tt/yM7jEO8

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

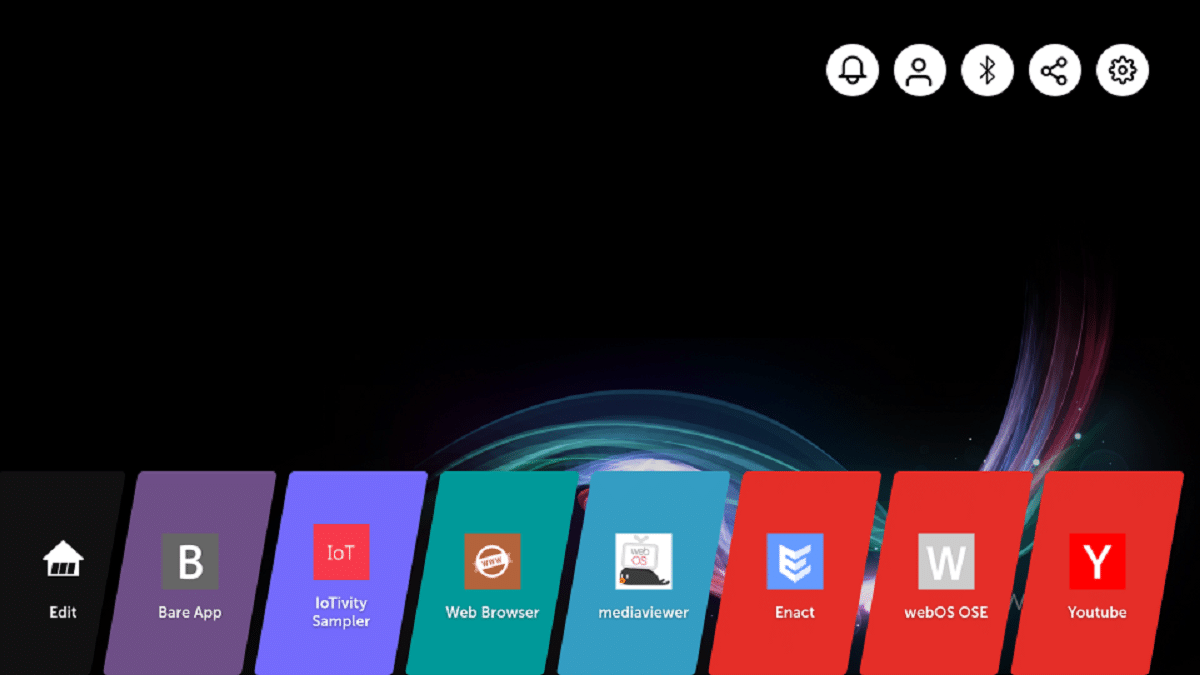

Hace pocos dias se dio a conocer la liberación de la nueva versión de la plataforma abierta webOS Open Source Edition 2.15, que se puede utilizar en varios dispositivos portátiles, tableros y sistemas de información y entretenimiento para automóviles.

En esta nueva versión que se presenta, los desarrolladores mencionan que se han esforzado por proporcionar una mejor experiencia de desarrollo de Qt, pues se ha mejorado el rendimiento de representación y la calidad de animación de las aplicaciones Qt, asi como tambien se destaca el soporte para teclado y raton, entre otras cosas más.

(adsbygoogle = window.adsbygoogle || []).push({});

Para quienes desconocen de WebOS Open Source Edition, deben saber que se puede utilizar en una variedad de dispositivos portátiles, tableros y sistemas de información y entretenimiento para automóviles. Se consideran como plataforma hardware de referencia las placas Raspberry Pi 4.

WebOS fue desarrollada originalmente por Palm en 2008 y se utilizó en los teléfonos inteligentes Palm Pre y Pixie. La adquisición de Palm en 2010 pasó la plataforma a manos de Hewlett-Packard, después de lo cual HP intentó usar la plataforma en sus impresoras, tabletas, computadoras portátiles y PC.

En 2012, HP anunció la transferencia de webOS a un proyecto de código abierto independiente y en 2013 comenzó a abrir el código fuente de sus componentes. En 2018, se fundó el proyecto webOS Open Source Edition, a través del cual LG intentó volver a un modelo de desarrollo abierto, atraer a otros participantes y ampliar la gama de dispositivos compatibles con webOS.

(adsbygoogle = window.adsbygoogle || []).push({});

Los componentes clave de webOS son System and Application Manager (SAM), que es responsable de ejecutar aplicaciones y servicios y Luna Surface Manager (LSM), que forma la interfaz de usuario. Los componentes se escriben utilizando el marco Qt y el motor del navegador Chromium.

La renderización se realiza a través de un administrador compuesto utilizando el protocolo Wayland. Para desarrollar aplicaciones personalizadas se propone utilizar tecnologías web (CSS, HTML5 y JavaScript) y el framework Enact basado en React, pero también es posible crear programas en C y C ++ con una interfaz basada en Qt.

En esta nueva versión que se presenta, se ha añadido el soporte para teclado y ratón, ademas de que el administrador compuesto LSM (Luna Surface Manager) está adaptado para administrar y organizar la entrada usando el teclado y el mouse, y no solo la pantalla táctil. Por ejemplo, se puede conectar un teclado y un mouse a un dispositivo móvil o TV basado en webOS para usarlos como una estación de trabajo.

Otro de los cambios que se destaca de webOS Open Source Edition 2.15, es que se agrega el soporte para atajos de teclado para un acceso rápido a la configuración (F1) y la interfaz de inicio del programa (botón Inicio o Windows).

(adsbygoogle = window.adsbygoogle || []).push({});

Ademas de ello, tambien se destaca las mejoras realizadas en el rendimiento de representación y calidad de animación mejorada en aplicaciones que utilizan la biblioteca Qt.

Por otra parte, se destaca que se han agregado componentes y recursos para personalizar las aplicaciones QML a Home Launcher, asi como tambien el soporte para seguimiento de volumen al servicio de administración de audio audiod.

Tambien se destaca que el motor del navegador se actualizó a Chromium 91 (anteriormente se usaba Chromium 87), ademas de que el motor web ahora es compatible con GPU vsync para Wayland.

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en conocer más al respecto sobre esta nueva versión liberada, puedes consultar los detalles en el siguiente enlace.

Para quienes estén interesados en poder utilizar webOS Open Source Edition es necesario generar la imagen del sistema para su dispositivo, para ello pueden consultar los pasos a seguir desde el siguiente enlace.

from Linux Adictos https://ift.tt/N94dq1p

via IFTTT

Endpoints have evolved, and legacy defenses aren’t doing enough to keep them secure.

from Dark Reading https://ift.tt/cNGOiuA

via IFTTT

Most importantly, someone needs to step forward and take it on as their job.

from Dark Reading https://ift.tt/tTgFrDe

via IFTTT

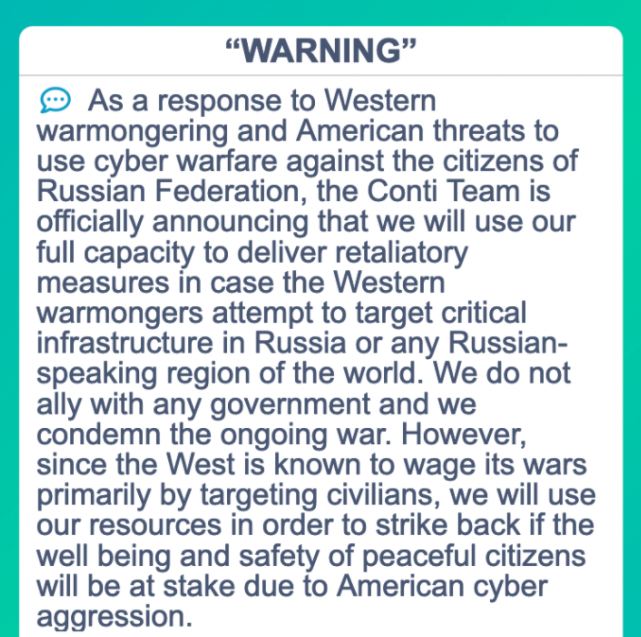

A Ukrainian security researcher this week leaked several years of internal chat logs and other sensitive data tied to Conti, an aggressive and ruthless Russian cybercrime group that focuses on deploying its ransomware to companies with more than $100 million in annual revenue. The chat logs offer a fascinating glimpse into the challenges of running a sprawling criminal enterprise with more than 100 salaried employees. The records also provide insight into how Conti has dealt with its own internal breaches and attacks from private security firms and foreign governments.

Conti’s threatening message this week regarding international interference in Ukraine.

Conti makes international news headlines each week when it publishes to its dark web blog new information stolen from ransomware victims who refuse to pay an extortion demand. In response to Russia’s invasion of Ukraine, Conti published a statement announcing its “full support.”

“If anybody will decide to organize a cyberattack or any war activities against Russia, we are going to use all our possible resources to strike back at the critical infrastructures of an enemy,” the Conti blog post read.

On Sunday, Feb. 27, a new Twitter account “Contileaks” posted links to an archive of chat messages taken from Conti’s private communications infrastructure, dating from January 29, 2021 to the present day. Shouting “Glory for Ukraine,” the Contileaks account has since published additional Conti employee conversations from June 22, 2020 to Nov. 16, 2020.

The Contileaks account did not respond to requests for comment. But Alex Holden, the Ukrainian-born founder of the Milwaukee-based cyber intelligence firm Hold Security, said the person who leaked the information is not a former Conti affiliate — as many on Twitter have assumed. Rather, he said, the leaker is a Ukrainian security researcher who has chosen to stay in his country and fight.

“The person releasing this is a Ukrainian and a patriot,” Holden said. “He’s seeing that Conti is supporting Russia in its invasion of Ukraine, and this is his way to stop them in his mind at least.”

The temporal gaps in these chat records roughly correspond to times when Conti’s IT infrastructure was dismantled and/or infiltrated by security researchers, private companies, law enforcement, and national intelligence agencies. The holes in the chat logs also match up with periods of relative quiescence from the group, as it sought to re-establish its network of infected systems and dismiss its low-level staff as a security precaution.

On Sept. 22, 2020, the U.S. National Security Agency (NSA) began a weeks-long operation in which it seized control over the Trickbot botnet, a malware crime machine that has infected millions of computers and is often used to spread ransomware. Conti is one of several cybercrime groups that has regularly used Trickbot to deploy malware.

Once in control over Trickbot, the NSA’s hackers sent all infected systems a command telling them to disconnect themselves from the Internet servers the Trickbot overlords used to control compromised Microsoft Windows computers. On top of that, the NSA stuffed millions of bogus records about new victims into the Trickbot database.

News of the Trickbot compromise was first published here on Oct. 2, 2020, but the leaked Conti chats show that the group’s core leadership detected something was seriously wrong with their crime machine just a few hours after the initial compromise of Trickbot’s infrastructure on Sept. 22.

“The one who made this garbage did it very well,” wrote “Hof,” the handle chosen by a top Conti leader, commenting on the Trickbot malware implant that was supplied by the NSA and quickly spread to the rest of the botnet. “He knew how the bot works, i.e. he probably saw the source code, or reversed it. Plus, he somehow encrypted the config, i.e. he had an encoder and a private key, plus uploaded it all to the admin panel. It’s just some kind of sabotage.”

“Moreover, the bots have been flooded with such a config that they will simply work idle,” Hof explained to his team on Sept. 23, 2020. Hof noted that the intruder even kneecapped Trickbot’s built-in failsafe recovery mechanism. Trickbot was configured so that if none of the botnet’s control servers were reachable, they could still be recaptured and controlled by registering a pre-computed domain name on EmerDNS, a decentralized domain name system based on the Emercoin virtual currency.

“After a while they will download a new config via emercoin, but they will not be able to apply this config, because this saboteur has uploaded the config with the maximum number, and the bot is checking that the new config should be larger than the old one,” Hof wrote. “Sorry, but this is fucked up. I don’t know how to get them back.”

It would take the Conti gang several weeks to rebuild its malware infrastructure, and infect tens of thousands of new Microsoft Windows systems. By late October 2021, Conti’s network of infected systems had grown to include 428 medical facilities throughout the United States, and the gang’s leaders saw an opportunity to create widespread panic — if not also chaos — by deploying their ransomware simultaneously to hundreds of American healthcare organizations already struggling amid a worldwide pandemic.

“Fuck the clinics in the USA this week,” wrote Conti manager “Target” on Oct. 26, 2020. “There will be panic. 428 hospitals.”

On October 28, the FBI and the U.S. Department of Homeland Security hastily assembled a conference call with healthcare industry executives warning about an “imminent cybercrime threat to U.S. hospitals and healthcare providers.”

Follow-up reporting confirmed that at least a dozen healthcare organizations were hit with ransomware that week, but the carnage apparently was not much worse than a typical week in the healthcare sector. One information security leader in the healthcare industry told KrebsOnSecurity at the time that it wasn’t uncommon for the industry to see at least one hospital or health care facility hit with ransomware each day.

The more recent gap in the Conti chat logs corresponds to a Jan. 26, 2021 international law enforcement operation to seize control of Emotet, a prolific malware strain and cybercrime-as-a-service platform that was used heavily by Conti. Following the Emotet takedown, the Conti group once again reorganized, with everyone forced to pick new nicknames and passwords.

The logs show Conti made a special effort to help one of its older members — All Witte — a 55-year-old Latvian woman arrested last year on suspicion of working as a programmer for the Trickbot group. The chat records indicate Witte became something of a maternal figure for many of Conti’s younger personnel, and after her arrest Conti’s leadership began scheming a way to pay for her legal defense.

Alla Witte’s personal website — allawitte[.]nl — circa October 2018.

“They gave me a lawyer, they said the best one, plus excellent connections, he knows the investigator, he knows the judge, he is a federal lawyer there, licensed, etc., etc.,” wrote Mango” — a mid-level manager within Conti — to “Stern,” a much higher-up Conti manager and taskmaster who frequently asked various units of the gang for updates on their daily assignments.

Stern agreed that this was the best course of action, but it’s unclear if it was successfully carried out. Also, the entire scheme may not have been as altruistic as it seemed: Mango suggested that paying Witte’s attorney fees might also give the group inside access to information about the government’s ongoing investigation of Trickbot.

“Let’s try to find a way to her lawyer right now and offer him to directly sell the data bypassing her,” Mango suggests to Stern on June 23, 2021.

The FBI has been investigating Trickbot for years, and it is clear that at some point the U.S. government shared information with the Russians about the hackers they suspected were behind Trickbot. It is also clear from reading these logs that the Russians did little with this information until October 2021, when Conti’s top generals began receiving tips from their Russian law enforcement sources that the investigation was being rekindled.

“Our old case was resumed,” wrote the Conti member “Kagas” in a message to Stern on Oct. 6, 2021. “The investigator said why it was resumed: The Americans officially requested information about Russian hackers, not only about us, but in general who was caught around the country. Actually, they are interested in the Trickbot, and some other viruses. Next Tuesday, the investigator called us for a conversation, but for now, it’s like [we’re being called on as] witnesses. That way if the case is suspended, they can’t interrogate us in any way, and, in fact, because of this, they resumed it. We have already contacted our lawyers.”

Incredibly, another Conti member pipes into the discussion and says the group has been assured that the investigation will go nowhere from the Russian side, and that the entire inquiry from local investigators would be closed by mid-November 2021.

It appears Russian investigators were more interested in going after a top Conti competitor — REvil, an equally ruthless Russian ransomware group that likewise mainly targeted large organizations that could pay large ransom demands.

On Jan. 14, 2022, the Russian government announced the arrest of 14 people accused of working for REvil. The Russian Federal Security Service (FSB) said the actions were taken in response to a request from U.S. officials, but many experts believe the crackdown was part of a cynical ploy to assuage (or distract) public concerns over Russian President Vladimir Putin’s bellicose actions in the weeks before his invasion of Ukraine.

The leaked Conti messages show that TrickBot was effectively shut down earlier this month. As Catalin Cimpanu at The Record points out, the messages also contain copious ransom negotiations and payments from companies that had not disclosed a breach or ransomware incident (and indeed had paid Conti to ensure their silence). In addition, there are hundreds of bitcoin addresses in these chats that will no doubt prove useful to law enforcement organizations seeking to track the group’s profits.

This is the first of several stories about the inner workings of Conti, based on the leaked chat records. Part II will be told through the private messages exchanged by Conti employees working in different operational units, and it explores some of the more unique and persistent challenges facing large-scale cybercriminal organizations today.

from Krebs on Security https://ift.tt/IYrzN9n

via IFTTT

El nuevo editor de textos de GNOME está basado en la librería libadwaita.

(adsbygoogle = window.adsbygoogle || []).push({});

A fines del año pasado, mi compañero Pablinux nos contó que GNOME estaba trabajando en un nuevo editor de textos para reemplazar al veterano Gedit. Hay que mencionar que los editores de textos en Linux son más que un simple block de notas como en Windows ya debido a que tienen algunas funciones avanzadas.

El problema con Gedit es que lleva más de dos décadas con nosotros (La primera versión es de 1999) y como los desarrolladores de GNOME Shell están empeñados a imponer la biblioteca libadwaita a todas las aplicaciones del ecosistema, hubiera sido necesaria una profunda modificación del código. Las aplicaciones que utilicen libadwaita podrán tener funcionalidades como animaciones en la interfaz de usuario, modo oscuro integrado y nuevos widgets.

(adsbygoogle = window.adsbygoogle || []).push({});

Pablinux mencionaba la posibilidad de que se incluyera en GNOME 42 junto a Gedit. GNOME 42, todavía en fase beta se puede probar en las versiones en desarrollo de Ubuntu y Fedora. No sé Fedora, pero Ubuntu todavía no lo instala.

Si es posible probarlo mediante un paquete Flatpak con los siguientes comandos:

Instalamos el soporte para Flatpak

(adsbygoogle = window.adsbygoogle || []).push({});

sudo apt install flatpak

Agregamos el repositorio GNOME Nightly

flatpak remote-add --if-not-exists gnome-nightly https://nightly.gnome.org/gnome-nightly.flatpakrepo

Reiniciamos el equipo

(adsbygoogle = window.adsbygoogle || []).push({});

Instalamos el programa

flatpak install gnome-nightly org.gnome.TextEditor.Devel

Podemos lanzar el programa con el comando

flatpak run org.gnome.TextEditor.Devel//master

También puede iniciarse con el lanzador. En Ubuntu es el icono del lápiz naranja y las franjas oblicuas negras y amarillas.

Al menos durante un tiempo el nuevo editor de textos convivirá con Gedit, El icono de la izquierda es el del nuevo editor.

Ten en cuenta que este es un paquete en etapa de pruebas. Aunque, como es un paquete Flatpak y está confinado no provocará conflictos con el sistema operativo.

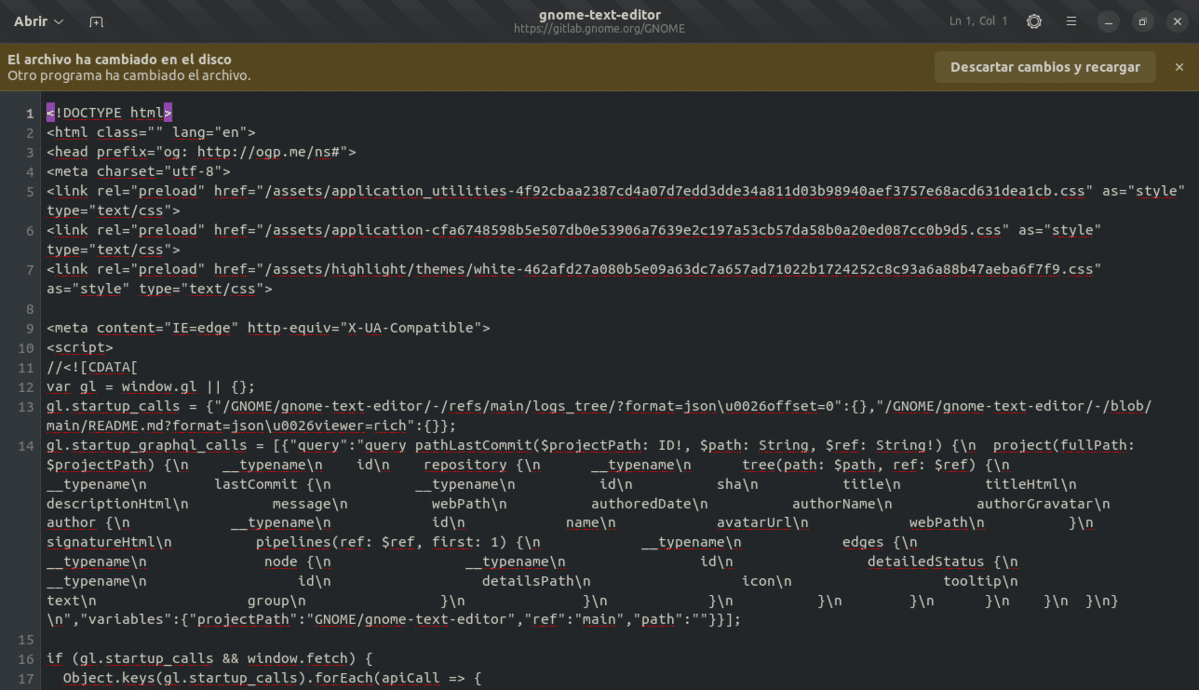

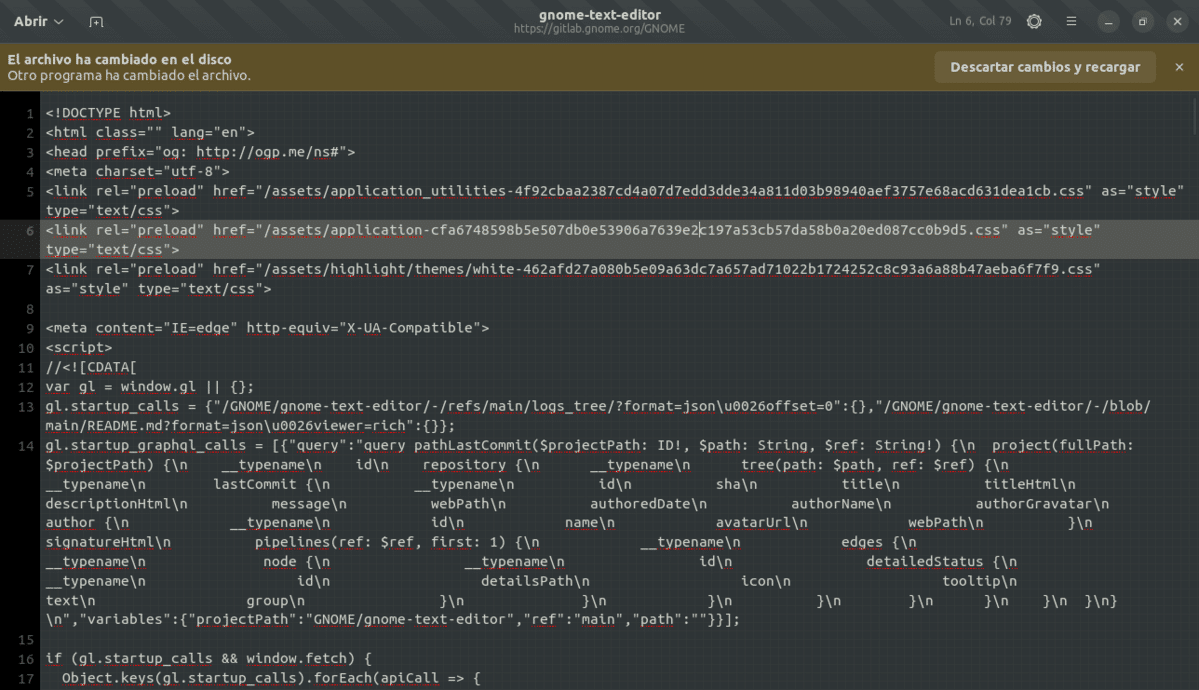

Con solo abrir el programa nos damos cuenta de que estamos ante una aplicación diferente porque La barra de título, los botones de acción y las tipografías son completamente distintas. Dos cambios muy útiles son la inclusión de una ventana de búsqueda en el menú y el traslado del indicador de fila y columna a la parte superior.

Cuando estás modificando un archivo te lo indica con un punto a la izquierda del nombre y si quieres activar las opciones te muestra un número de línea a la izquierda y el margen derecho.

En el lado derecho del documento tenemos un botón que nos da acceso a las opciones de diagramación, activar la comprobación de tipografía e indicar que tipo de documento vamos a escribir.

En el menú siguiente encontramos la opción para pasar al modo oscuro y las funciones de guardado del documento y búsqueda y reemplazo dentro del texto.

El nuevo editor de textos de GNOME es compatible con el modo oscuro

Además de optar entre el modo claro y oscuro podemos elegir entre seis temas:

Otras opciones incluyen modificar la tipografía, establecer la posición del margen derecho, resaltar la línea actual, obtener una vista general del documento y mostrar patrón de rejilla.

El nuevo editor de textos de GNOME tiene características muy útiles para facilitar la lectura como el resaltado de línea actual y el patrón de rejilla

En caso de cuelgues o cierres inesperados el nuevo editor dispone de una herramienta para restaurar la sesión.

Una modificación muy útil a la ventana de guardar documentos hará las delicias de los que trabajan con varios al mismo tiempo. El programa te muestra una lista de los archivos modificados para que puedas elegir cuáles guardar.

El programa todavía no tiene soporte para complementos, pero es de esperar que los vaya incorporando en las próximas ediciones. Por el momento parece una buena opción para escribir código en alguno de los lenguajes de programación más populares o textos que no requieran de un procesador como LibreOffice Writer.

from Linux Adictos https://ift.tt/Sd6raGo

via IFTTT