(adsbygoogle = window.adsbygoogle || []).push({});

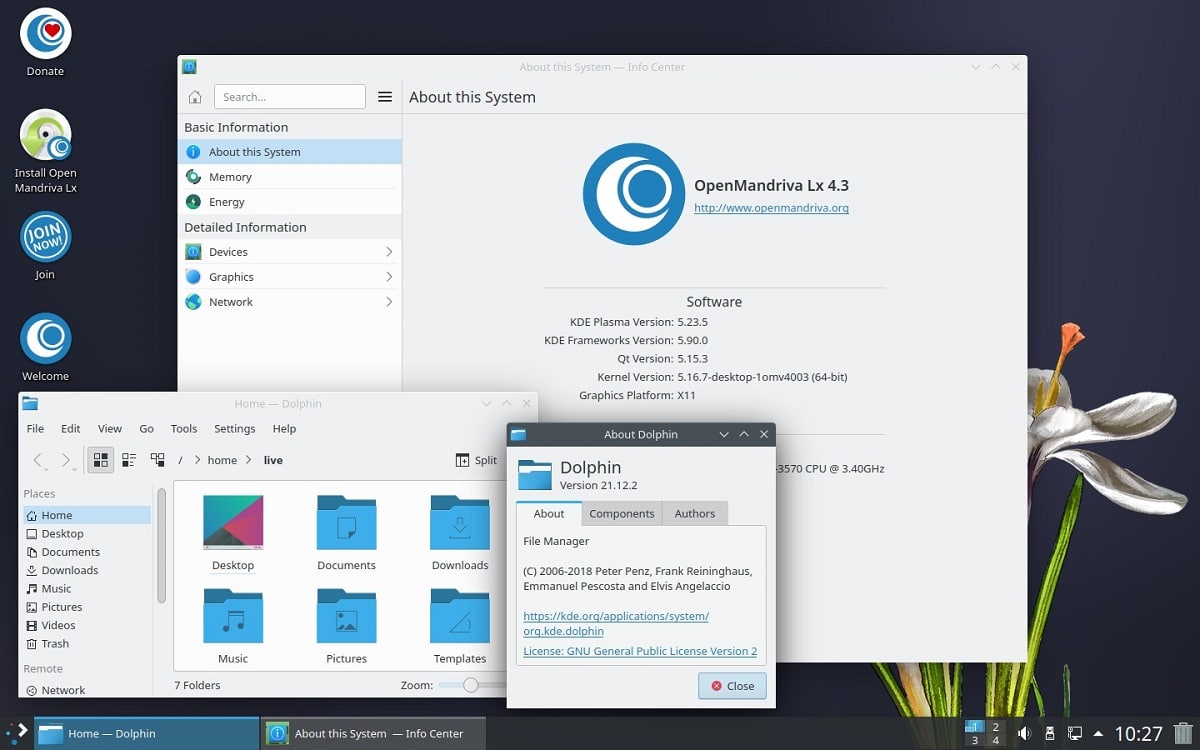

Después de un año de desarrollo se dio a conocer el lanzamiento de la nueva versión de la distribución de linux «OpenMandriva Lx 4.3» en la cual se han incorporado una gran cantidad de actualizaciones, algunas novedades y más.

Para quienes desconocen de OpenMandriva Lx, deben saber que esta es una distribución de Linux creada y orientada para todo tipo de usuarios, esta distribución es distribuida y desarrollada por la asociación llamada OpenMandriva, la cual es una asociación sin fines de lucro.

(adsbygoogle = window.adsbygoogle || []).push({});

Esta distribución de Linux está basada en Mandriva Linux la cual fue una distribución francesa, no tan popular entre los usuarios de Linux, pero que en su tiempo algunos usuarios llegaron a recomendar.

Para aquellas personas que no les suene el nombre de Mandriva Linux les puedo comentar lo siguiente sobre esta distribución de Linux que finalizo su desarrollo hace ya varios años.

Mandriva Linux fue una distribución de Linux publicada por la compañía francesa Mandriva destinada tanto para principiantes como para usuarios experimentados, orientada a computadoras personales y servidores con un enfoque a los usuarios que se están introduciendo al mundo de Linux y al software libre.

(adsbygoogle = window.adsbygoogle || []).push({});

Principales novedades de OpenMandriva Lx 4.3

En esta nueva versión de la distribucion podremos encontrar los paquetes de sistema actualizados entre los cuales por ejemplo se destaca el kernel de Linux 5.16, el instalador de Calamares 3.2.39, systemd 249, entre otros más.

Por la parte de los entornos de escritorio y pila de gráficos actualizados, podremos encontrar en OpenMandriva Lx 4.3 las versiones de KDE Plasma 5.23.5, KDE Frameworks 5.90.0, KDE Gear 21.12.2, Qt 5.15.3, LXQt 1.0.0, Xfce 4.16, GNOME 41, MATE 1.26, Lumina 1.6.2, IceWM 2.9.5, i3-wm 4.20, CuteFish 0.7, Maui-shell Xorg 21.1.3, Wayland 1.20.0, FFmpeg 5.0, Mesa 21.3.5 y AMDVLK 2022 .P1.2.

En cuanto a los cambios y mejoras que se realizaron en esta nueva versión se destaca la mejora del rendimiento de sesión basado en el protocolo Wayland, pues ahora cuenta con el soporte para codificación de video acelerada por hardware (VA-API) en entornos basados en Wayland.

(adsbygoogle = window.adsbygoogle || []).push({});

Por otra parte, el compilador de Clang utilizado para compilar paquetes se actualizó a la rama LLVM 13 y que para compilar todos los componentes ahora solo es necesario el uso de Clang, incluida la versión del kernel de Linux del paquete compilado en Clang.

Otro de los cambios que se destaca es que el configurador de ajustes preestablecidos de escritorio (om-feeling-like) se ha actualizado y ofrece un conjunto de ajustes preestablecidos que le permiten hacer que el escritorio KDE Plasma se vea como otros entornos (por ejemplo, hacer que se vea como la interfaz de Ubuntu, Windows 7, Windows 10, macOS, etc.).

Ademas de ello tambien se destaca que se actualizó la aplicación OM Welcome, diseñada para la configuración inicial y la familiarización del usuario con el sistema, en la que ahora es posible instalar rápidamente programas adicionales estándar que no están incluidos en la entrega básica.

Tambien se destaca el rendimiento mejorado de la aplicación Software Repository Selector (om-repo-picker) para conectar repositorios de paquetes adicionales y que de forma predeterminada, el servidor multimedia PipeWire se usa para el procesamiento de audio, que reemplazó a PulseAudio (se puede devolver desde el repositorio).

Cabe tambien destaca que la compilación para procesadores ARM de 64 bits (aarch64) se preparó por completo y se probó en dispositivos PinebookPro, Raspberry Pi 4B/3B+, Rock Pi 4A/4B/4C, Synquacer y Cubox Pulse, así como en placas de servidor que admiten UEFI.

De los demás cambios que se destacan de esta nueva versión:

- Se ha preparado una compilación experimental de OpenMandriva para el teléfono inteligente PinePhone.

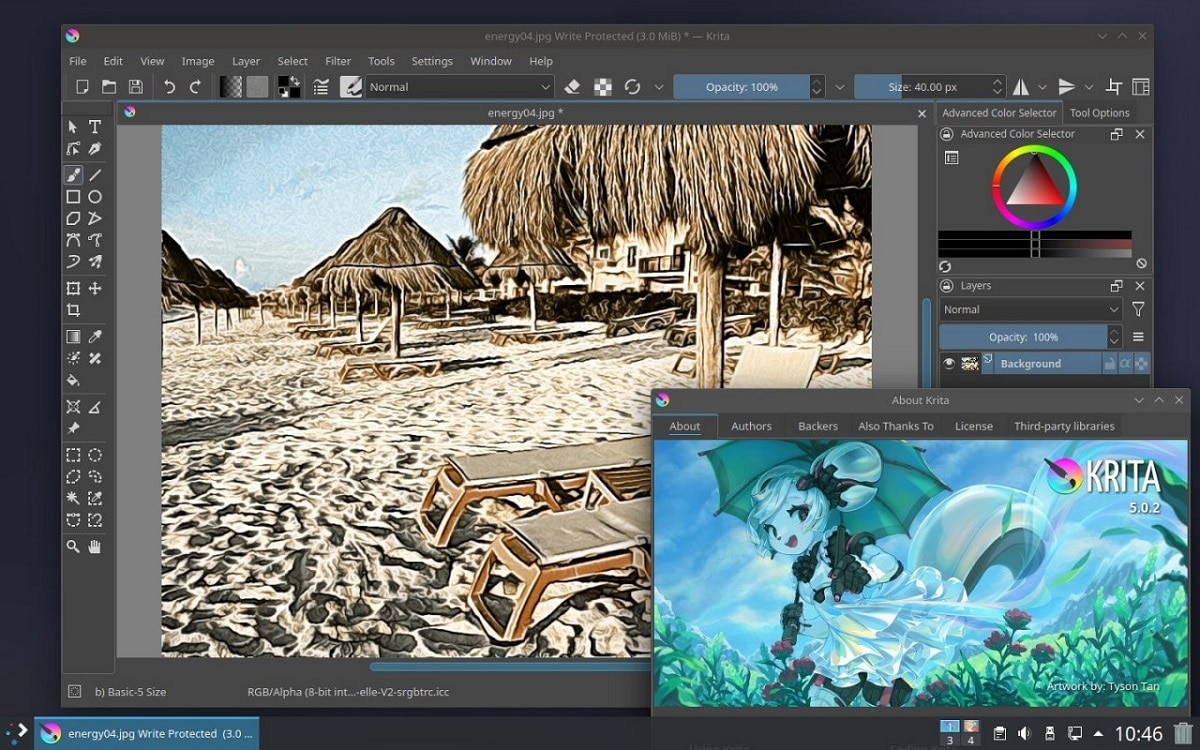

- Actualizaciones de: LibreOffice 7.3.0, Falkon 3.2, Firefox 96, Chromium 97 (beta 98, dev 99), Krita 5.0.2, GIMP 2.10.30, Audacity 3.1.3, Blender 3.0.1, Steam 1.0.0.72, Calligra Suite 3.2.1, Digikam 7.5, SMPlayer 21.10.0, VLC 3.0.16, Virtualbox 6.1.32, OBS Studio 27.1.3.

- Se continúa trabajando en un puerto para la arquitectura RISC-V que no se incluyó en la versión 4.3.

Finalmente si estás interesado en conocer más al respecto sobre este nuevo lanzamiento de OpenMandriva Lx 4.3, puedes consultar los detalles en el siguiente enlace.

Obtener OpenMandriva Lx 4.3

Para quienes estén interesados en poder descargar esta nueva versión pueden obtener las imágenes del sistema ya preparadas para los diferentes dispositivos, desde el sitio web oficial de la distribución.

En ella podrán encontrar la imagen Live de 254 GB (x86_64), «znver1», optimizado para procesadores AMD Ryzen, ThreadRipper y EPYC, así como imágenes para usar en dispositivos ARM Pinebook Pro, Rock Pi 4 (A/B /C), Raspberry Pi 400, Raspberry Pi 4B y Raspberry Pi 3B+, Synquacer, Cubox Pulse y varias placas de servidor basadas en Arch64.

from Linux Adictos https://ift.tt/QTFkUmA

via IFTTT