Prioritization needs to be part of vulnerability management if security teams are to keep up and mitigate issues in a timely manner.

from Dark Reading https://ift.tt/CKQg9G3

via IFTTT

Prioritization needs to be part of vulnerability management if security teams are to keep up and mitigate issues in a timely manner.

from Dark Reading https://ift.tt/CKQg9G3

via IFTTT

No more turning a blind eye to algorithmic bias and discrimination if US lawmakers get their way

The post US: Your AI has to explain its decisions appeared first on WeLiveSecurity

from WeLiveSecurity https://ift.tt/fHgzIlQ

via IFTTT

One publicly known flaw — an elevation-of-privilege bug in Windows Kernel — was included in the patches.

from Dark Reading https://ift.tt/xkeFDE1

via IFTTT

Microsoft today released software updates to plug security holes in its Windows operating systems and related software. This month’s relatively light patch batch is refreshingly bereft of any zero-day threats, or even scary critical vulnerabilities. But it does fix four dozen flaws, including several that Microsoft says will likely soon be exploited by malware or malcontents.

While none of the patches address bugs that earned Microsoft’s most dire “critical” rating, there are multiple “remote code execution” vulnerabilities that Redmond believes are ripe for exploitation. Among those is CVE-2022-22005, a weakness in Microsoft’s Sharepoint Server versions 2013-2019 that could be exploited by any authenticated user.

“The vulnerability does require an attacker to be authenticated in order to exploit it, which is likely why Microsoft only labeled it ‘Important,’” said Allan Liska, senior security architect at Recorded Future. “However, given the number of stolen credentials readily available on underground markets, getting authenticated could be trivial. Organizations that have public-facing SharePoint Servers should prioritize implementing this patch.”

Kevin Breen at Immersive Labs called attention to CVE-2022-21996, an elevation of privilege vulnerability in the core Windows component “Win32k.”

“In January we saw CVE-2022-21882, a vulnerability in Win32k that was being actively exploited in the wild, which prompted CISA to issue a directive to all federal agencies to mandate that patches be applied,” Breen said. “February sees more patches for the same style of vulnerability in this same component. It’s not clear from the release notes whether this is a brand new vulnerability or if it is related to the previous month’s update. Either way, we have seen attackers leverage this vulnerability so it’s safer to err on the side of caution and update this one quickly.”

Another elevation of privilege flaw CVE-2022-21989 — in the Windows Kernel — was the only vulnerability fixed this month that was publicly disclosed prior to today.

“Despite the lack of critical fixes, it’s worth remembering that attackers love to use elevation of privilege vulnerabilities, of which there are 18 this month,” said Greg Wiseman, product manager at Rapid7. “Remote code execution vulnerabilities are also important to patch, even if they may not be considered ‘wormable.’ In terms of prioritization, defenders should first focus on patching server systems.”

February’s Patch Tuesday is once again brought to you by Print Spooler, the Windows component responsible for handling printing jobs. Four of the bugs quashed in this release relate to our friend Mr. Print Spooler. In July 2021, Microsoft issued an emergency fix for a Print Spooler flaw dubbed “PrintNightmare” that was actively being exploited to remotely compromise Windows PCs. Redmond has been steadily spooling out patches for this service ever since.

One important item to note this week is that Microsoft announced it will start blocking Internet macros by default in Office. This is a big deal because malicious macros hidden in Office documents have become a huge source of intrusions for organizations, and they are often the initial vector for ransomware attacks.

As Andrew Cunningham writes for Ars Technica, under the new regime when files that use macros are downloaded from the Internet, those macros will now be disabled entirely by default. The change will also be enabled for all currently supported standalone versions of Office, including versions 2021, 2019, 2016, and 2013.

“Current versions of the software offer an alert banner on these kinds of files that can be clicked through, but the new version of the banner offers no way to enable the macros,” Cunningham wrote. “The change will be previewed starting in April before being rolled out to all users of the continuously updated Microsoft 365 version of Office starting in June.”

January’s patch release was a tad heavier and rockier than most, with Microsoft forced to re-issue several patches to address unexpected issues caused by the updates. Breen said while February’s comparatively light burden should give system administrators some breathing room, it shouldn’t be viewed as an excuse to skip updates.

“But it does reinforce how important it is to test patches in a staging environment or use a staggered rollout, and why monitoring for any adverse impacts should always be a key step in your patching policy,” Breen said.

For a complete rundown of all patches released by Microsoft today and indexed by severity and other metrics, check out the always-useful Patch Tuesday roundup from the SANS Internet Storm Center. And it’s not a bad idea to hold off updating for a few days until Microsoft works out any kinks in the updates: AskWoody.com usually has the lowdown on any patches that may be causing problems for Windows users.

As always, please consider backing up your system or at least your important documents and data before applying system updates. And if you run into any problems with these patches, please drop a note about it here in the comments.

from Krebs on Security https://ift.tt/c0dnsr9

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Se presentó el lanzamiento de la nueva versión del proyecto Bottles 2022.1.28, el cual se destaca por desarrollar una aplicación para simplificar la instalación, configuración y ejecución de aplicaciones Windows en Linux basadas en Wine o Proton.

El programa proporciona una interfaz para la gestión de prefijos que definen el entorno Wine y parámetros para el lanzamiento de aplicaciones, así como herramientas para instalar las dependencias necesarias para el correcto funcionamiento de los programas lanzados.

(adsbygoogle = window.adsbygoogle || []).push({});

En lugar del script de Winetricks, Bottles utiliza un sistema completo de administración de dependencias para instalar bibliotecas adicionales que funciona como la administración de dependencias en los administradores de paquetes de distribución.

Básicamente para una aplicación de Windows en ejecución, se define una lista de dependencias (DLL, fuentes, tiempo de ejecución, etc.) que deben descargarse e instalarse para el funcionamiento normal, aunque cada dependencia puede tener sus propias dependencias.

Bottles proporciona un depósito de información de dependencia para varios programas y bibliotecas, así como un conjunto de herramientas para la gestión centralizada de dependencias. Se realiza un seguimiento de todas las dependencias instaladas, por lo que cuando desinstala un programa, también puede eliminar las dependencias relacionadas si no se utilizan para ejecutar otras aplicaciones. Este enfoque le permite evitar la instalación de una versión separada de Wine para cada aplicación y usar un solo entorno de Wine para ejecutar tantas aplicaciones como sea posible.

(adsbygoogle = window.adsbygoogle || []).push({});

Para trabajar con los prefijos de Windows, Bottles utiliza el concepto de entornos que proporcionan configuraciones, bibliotecas y dependencias listas para usar para una clase específica de aplicaciones. Se ofrecen entornos básicos: Juegos – para juegos, Software – para programas de aplicación y Personalizado – un entorno limpio para realizar sus propios experimentos.

En esta nueva versión se destaca que se agregó un nuevo backend para administrar Wine, que consta de tres componentes: WineCommand, WineProgram y Executor.Ademas de que han propuesto varios controladores en WineProgram:

Otro de los cambios que se destaca es que se implementó el administrador de ejecución (Executor), cuando se inicia un archivo ejecutable, automáticamente llama al controlador necesario según la extensión del archivo (.exe, .lnk, .batch, .msi).

Ademas se agregó compatibilidad con la sincronización mediante la llamada al sistema futex_waitv (Futex2) introducida en el kernel de Linux 5.16 y que tambien se agregó el controlador Caffe basado en Wine 7 y compatible con el mecanismo de sincronización Futex2.

(adsbygoogle = window.adsbygoogle || []).push({});

Para los instaladores, se implementa la capacidad de cambiar los archivos de configuración (json, ini, yaml), ademas de que se agregó soporte para ocultar elementos en la lista de programas y tambien se proporciona la capacidad de ejecutar comandos en un entorno completo o reducido.

Se ha agregado un nuevo cuadro de diálogo para mostrar el contenido de los archivos de manifiesto para las dependencias y los instaladores y tambien se ha agregado una función de búsqueda a la lista de instaladores disponibles.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.

Para quienes estén interesados en poder instalar esta herramienta en su sistema deben saber que existen diversos medios para poder obtenerla.

La primera de ellas es con ayuda de los paquetes Flatpak y solo basta con tener el soporte añadido, basta con abrir una terminal y en ella vamos a teclear el siguiente comando:

flatpak install flathub com.usebottles.bottles

Mientras que para los que son usuarios de Arch Linux, Manjaro o cualquier otro derivado, pueden realizar la instalación desde AUR ejecutando el siguiente comando:

yay -S bottles

sudo dnf install bottles

nix-env -iA nixos.bottles

from Linux Adictos https://ift.tt/q9TRHZK

via IFTTT

The online tech giant auto-enabled two-step verification for more than 150 million users, throwing up steep hurdles against scammers and attackers.

from Dark Reading https://ift.tt/qiUfGle

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Al contario de muchos usuarios de Linux, soy fanático de los paquetes Snap. Es por eso que cada tanto hago una recopoilación de las aplicaciones que más me gustaron.

Es una aplicación centrada en la productividad que incluye todo lo que podemos necesitar. Una lista de tareas centrada en la privacidad, un cuaderno, un rastreador de hábitos y estados de ánimo, y un temporizador pomodoro.

(adsbygoogle = window.adsbygoogle || []).push({});

La lista de tareas inteligentes clasifica automáticamente sus tareas en función de la antigüedad, la prioridad y el tiempo estimado necesario para llevarlas a cabo. Se pueden combinar numerosas opciones de agrupación y ordenación.

Algunas de estas características requieren de un pago de 6 dólares mensuales mientras que el resto es gratuito.

(adsbygoogle = window.adsbygoogle || []).push({});

Se instala con el comando:

sudo snap install lunatask

Yo soy un fan de los juegos clásicos con pocas pantallas y gráficos no demasiados elaborados y, sin dudas Kapman cumple con ambas características. Como su nombre lo indica se trata de un clon de Pacman para el escritorio KDE.

Para los centennials, aclaremos que el objetivo del juego es correr por el laberinto para comer todas las píldoras sin ser capturado por un fantasma. Al comer un energizante, Kapman obtiene la habilidad de comer fantasmas durante unos segundos. Cuando una etapa se limpia de píldoras y energizantes, el jugador pasa a la siguiente etapa con una velocidad de juego ligeramente mayor.

(adsbygoogle = window.adsbygoogle || []).push({});

Página del proyecto

Se instala con el comando:

sudo snap install kapman

Seguramente te ha pasado que quieres ver un video solo disponible online, pero que no tiene subtítulos. Si puedes conseguirlos por otro lado, este programa es lo que estás buscando.

Se trata de un reproductor de subtítulos que consiste en una ventana translúcida que siempre permanece en primer plano para que los subtítulos puedan mostrarse encima del vídeo sin bloquear nada.

Con Penguin Subtitle Player, sólo tienes que abrir tu sitio de streaming online favorito, cargar el archivo de subtítulos en el reproductor y disfrutar. Trabaja con los formatos .srt, .ssa, .ass, .vtt.

Web del proyecto

Se instala con el comando:

sudo snap install penguin-subtitle-player

Otra herramienta del proyecto KDE. Se trata de un cliente para matrix, el protocolo de comunicación descentralizado Nos permite enviar mensajes de texto, vídeos y archivos de audio.

Matrix es un protocolo de comunicación descentralizado que devuelve el control al usuario. Actualmente NeoChat implementa gran parte del protocolo con la excepción de los chats encriptados y el videochat.

NeoChat tiene versiones móviles además de la de escritorio.

Sitio web del proyecto

Se instala con el comando:

sudo snap install neochat

Un juego de Windows que corre bajo Wine.

Se trata de un simulador de carreras realista en el que tú tienes que hacer todo. Dado que las fuerzas que afectan al movimiento del coche se simulan individualmente en cada rueda. se recomienda el uso de un volante y unos pedales para que proporcionen mucha más precisión. La retroalimentación de fuerza enviada al volante se calcula directamente a partir de las fuerzas, sin efectos programados.

Se puede correr solo, contra el reloj o contra los pilotos programados. También hay un modo multijugador. Sólo hay que hacer clic en «Lista de servidores», seleccionar un servidor y unirse al instante.

Más información

Se instala con el comando:

sudo snap install liveforspeed --edge

¿Tienes algún paquete Snap preferido? Menciónalo en el formulario de comentarios.

from Linux Adictos https://ift.tt/XMZGPvk

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

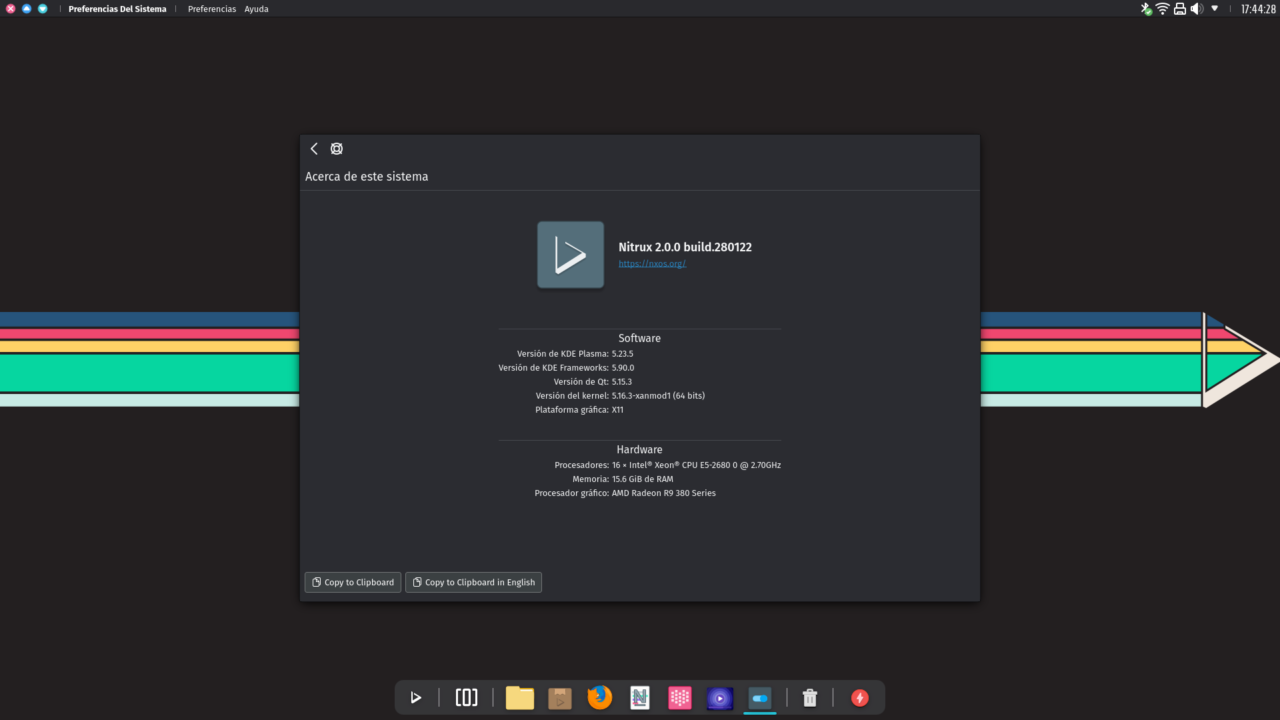

Se dio a conocer la liberación de la nueva rama de la distribucion de Linux «Nitrux 2.0.0» en la cual se han realizado una serie de cambios en el aspecto de la distribucion, ademas de que se realizaron las actualizaciones de los paquetes y sobre todo las correcciones de errores.

Para quienes desconocen de esta distribución, deben saber que está construida sobre la base del paquete Debian, las tecnologías KDE y el sistema de inicio OpenRC. Esta distribución se destaca por el desarrollo de su propio escritorio «NX», que es un complemento sobre el entorno KDE Plasma del usuario, además de que el proceso de instalación de aplicaciones está basado en el uso de paquetes AppImages.

(adsbygoogle = window.adsbygoogle || []).push({});

En esta nueva versión que se presenta se cambió el diseño de los elementos del panel Latte Dock. Por defecto, se ha propuesto un nuevo diseño de panel nx-floating-panel-dark, que incluye los paneles superior e inferior como antes, pero moviendo el menú de la aplicación al panel inferior y agregando un plasmoide para activar el modo de vista general (Paracaídas).

Tambien se destaca que se cambiaron los ajustes de decoración de ventanas. Para todas las ventanas, ahora se eliminan los marcos y la línea con el título. La decoración de la ventana del lado del cliente (CSD) se ha desactivado con el fin de uniformar la apariencia de todas las aplicaciones para las aplicaciones de Maui.

Ademas de ello, para mover ventanas de aplicaciones, como programas basados en la plataforma Electron, se menciona que se puede usar el modificador Alt o seleccionar la opción para mover una ventana del menú contextual. Para cambiar el tamaño de la ventana, puedes usar la combinación Alt + clic derecho + mover el cursor.

(adsbygoogle = window.adsbygoogle || []).push({});

Otro de los cambios que se destaca es la actualización de las versiones de software, incluidas Mesa 21.3.5 (la compilación Mesa 22.0-dev está disponible en el repositorio), Firefox 96.0 y el administrador de paquetes Pacstall 1.7.1, KDE Plasma 5.23.5, KDE Frameworks 5.90.0 y KDE Gear (KDE Applications) 21.12.1.

Mientras que de forma predeterminada, Kdenlive, Inkscape y GIMP están excluidos de la distribución, que se puede instalar desde el repositorio en formato AppImage, así como en el conjunto nx-desktop-appimages-studio junto con Blender y LMMS.

Por defecto se utiliza el kernel de Linux 5.16.3 con parches Xanmod, aun que también se ofrecen para la instalación paquetes con los kernels de Linux Vanilla 5.15.17 y 5.16.3, así como el kernel 5.15 con parches de Liquorix.

(adsbygoogle = window.adsbygoogle || []).push({});

De los demás cambios que se destacan de esta nueva versión:

Finalmente si estás interesado en conocer más al respecto de esta nueva versión de la distribución, puedes consultar los detalles en el siguiente enlace.

Si quieren descargar esta nueva versión de Nitrux 2.0, deberán de dirigirse a la página web oficial del proyecto en donde podrán obtener el enlace de descarga de la imagen del sistema y la cual podrán grabar en un USB con ayuda de Etcher. Nitrux está disponible para su descarga inmediata desde el siguiente enlace.

El tamaño de la imagen ISO principal se ha reducido de 3,2 a 2,4 GB, y el tamaño de la imagen reducida de 1,6 a 1,3 G (sin el paquete de linux-firmware de 500 MB, la imagen mínima podría reducirse a 800 MB).

from Linux Adictos https://ift.tt/CW7LKNQ

via IFTTT

(adsbygoogle = window.adsbygoogle || []).push({});

Hace pocos dias se dieron a conocer una serie de divulgaciones de vulnerabilidades en diversos proyectos de código abierto y de las cuales la más importante es la que fue encontrada en la biblioteca criptográfica de OpenSSL, que está causada por un error en la implementación del sumador en la función BN_mod_exp, lo que hace que se devuelva un resultado incorrecto de la operación de elevar al cuadrado.

El problema ya está catalogado bajo CVE-2021-4160 y solo ocurre en hardware basado en las arquitecturas MIPS32 y MIPS64 y puede comprometer los algoritmos de curva elíptica, incluidos los que se usan de manera predeterminada en TLS 1.3. El problema se solucionó en las actualizaciones de diciembre de OpenSSL 1.1.1m y 3.0.1.

(adsbygoogle = window.adsbygoogle || []).push({});

Ademas de ello se observa que la implementación de ataques reales para obtener información sobre claves privadas utilizando el problema identificado se considera para RSA, DSA y el algoritmo Diffie-Hellman (DH, Diffie-Hellman) como posible, pero poco probable, demasiado difícil de llevar a cabo y requiere enormes recursos informáticos.

Al mismo tiempo, se excluye un ataque a TLS, ya que en 2016, cuando se eliminó la vulnerabilidad CVE-2016-0701 y se prohibió compartir una clave privada DH por parte de los clientes.

Otra de las vulnerabilidades que se dio a conocer es CVE-2022-0330 y fue identificada en el controlador de gráficos i915 relacionadas con el restablecimiento de TLB de GPU faltante. En el caso de que no se aplique IOMMU (traducción de direcciones), la vulnerabilidad permite el acceso a páginas aleatorias de memoria desde el espacio del usuario.

(adsbygoogle = window.adsbygoogle || []).push({});

El problema se puede utilizar para corromper o leer datos de áreas aleatorias de la memoria. El problema ocurre en todas las GPU Intel integradas y discretas. La corrección se implementa agregando un vaciado TLB obligatorio antes de cada operación de devolución del búfer de GPU al sistema, lo que conducirá a una degradación del rendimiento. El impacto en el rendimiento depende de la GPU, las operaciones realizadas en la GPU y la carga del sistema. La solución actualmente solo está disponible como parche.

Tambien fueron encontradas vulnerabilidades en la biblioteca C estándar Glibc que afectan a las funciones realpath (CVE-2021-3998) y getcwd (CVE-2021-3999). Se describe que el problema en realpath() es causado por devolver un valor inválido bajo ciertas condiciones, que contiene datos residuales sin limpiar de la pila. Para el programa SUID-root fusermount, la vulnerabilidad se puede utilizar para obtener información confidencial de la memoria del proceso, por ejemplo, para obtener información sobre punteros.

Un problema con getcwd() permite un desbordamiento de búfer de un byte. El problema es causado por un error presente desde 1995. Para llamar a un desbordamiento, en un espacio de nombres de punto de montaje separado, basta con llamar a chdir () para el directorio «/». No se informa si la vulnerabilidad se limita a fallas en los procesos, pero en el pasado ha habido casos de exploits que funcionan para tales vulnerabilidades, a pesar del escepticismo de los desarrolladores.

De las otras vulnerabilidades que fueron identificadas recientemente en proyectos de código abierto:

(adsbygoogle = window.adsbygoogle || []).push({});

from Linux Adictos https://ift.tt/zhOe4sa

via IFTTT

Here’s what vendors can do to prepare in the time remaining before the final release of PCI DSS 4.0 this quarter.

from Dark Reading https://ift.tt/yUTv4nr

via IFTTT