¿Quieres saber qué es el audio 8D? Aquí te contamos en qué consiste y cómo podemos disfrutarlo al máximo.

from Tendencias – Digital Trends Español https://ift.tt/3kcQesg

via IFTTT

¿Quieres saber qué es el audio 8D? Aquí te contamos en qué consiste y cómo podemos disfrutarlo al máximo.

from Tendencias – Digital Trends Español https://ift.tt/3kcQesg

via IFTTT

La plataforma ha recurrido a una empresa externa para verificar las identidades de los usuarios

from Tendencias – Digital Trends Español https://ift.tt/39KCz95

via IFTTT

Utiliza Teams y Microsoft 365 para unificar la experiencia de los empleados

from Tendencias – Digital Trends Español https://ift.tt/2LhMae0

via IFTTT

When a demonic serpent reawakens, the Yin-Yang Masters must solve a murder mystery and protect their realms from a dark conspiracy at the royal court.

from New On Netflix USA https://ift.tt/36HBgG9

via IFTTT

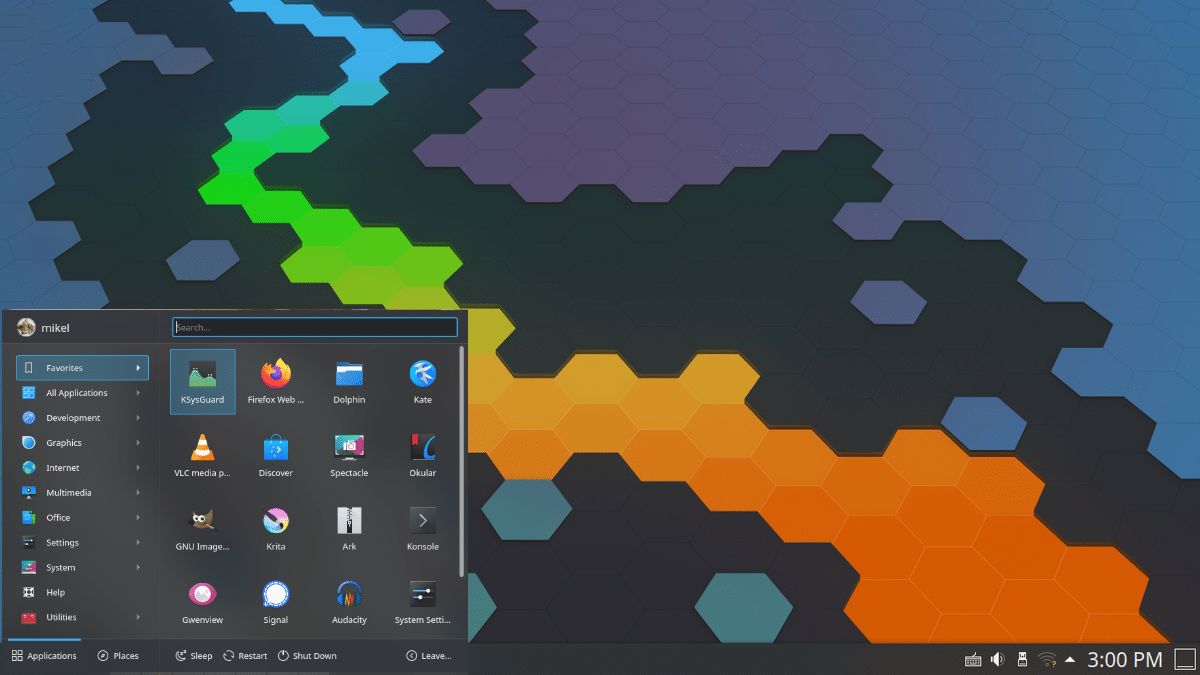

Es probable que estés conectado a un servidor de forma remota y necesites saber si el sistema donde estás tiene un entorno de escritorio instalado o si solo puedes trabajar desde la consola. O, es probable que también te haya tocado administrar un equipo local en el que ya tenga una sesión en modo texto iniciada y desconozcas si existe entorno de escritorio instalado

En cualquier caso, existen varios métodos para poder saber si hay un entorno gráfico instalado desde la consola, con unos simples comandos que te arrojarán detalles sobre la existencia o no de algún entorno. Además, son métodos bastante sencillos…

Desde la CLI, puedes comprobar si existe GUI en el sistema usando los ficheros y directorios de instalación que suelen usar este tipo de entorno de escritorio. Por ejemplo:

<br data-mce-bogus="1"> ls /usr/bin/*session

Con ese comando, listarás el contenido de /usr/bin/*session. Y si obtienes algún resultado en la salida, sabrás que efectivamente existe un entorno de escritorio instalado. Por ejemplo, dependiendo de si está GNOME, KDE Plasma, etc., puede variar en el resultado, pero podría ser /usr/bin/gnome-session, /usr/bin/mate-session, /usr/bin/lxsession, /usr/bin/icewm-session,…

Otro método similar al anterior pasaría por listar el contenido de otro directorio del sistema y esperar un resultado. En este caso sería:

ls /usr/share/xsessions/ ls /usr/share/wayland-sessions

Puedes probar con ambos comandos, uno para las sesiones gráficas que usan el servidor gráfico X y el segundo para el protocolo Wayland. Si obtienes un resultado, entonces podrás deducir que hay un entorno de escritorio instalado.

Aunque hay muchos más métodos, otro de los existentes que puede resultar práctico es usar una variable para consultar el entorno de escritorio que hay instalado en una distro, devolviéndote el nombre de la misma. Por ejemplo:

echo $XDG_CURRENT_DESKTOP

Pero ojo, uses el método que uses para consultar, que estén dichos ficheros no significa que sea funcional…

from Linux Adictos https://ift.tt/3axSB5o

via IFTTT

Only try this at home, folks! As easy as it might look, it’s illegal in the wild, with good reason.

from Naked Security https://ift.tt/3oM16Pq

via IFTTT

Lofty bug bounties catch attention, but don’t alleviate the application security flaws they are trying to solve.

from Dark Reading: https://ift.tt/3pO4oD1

via IFTTT

Sin DNS, Internet no podría funcionar de forma sencilla, ya que DNS juega un papel crucial en la ciberseguridad pues los servidores DNS pueden verse comprometidos y utilizarse como vector para otros tipos de ataques.

En un documento titulado: «Adopción de DNS cifrados en entornos empresariales», la Agencia de Seguridad Nacional (NSA), una agencia gubernamental del Departamento de Defensa de Estados Unidos, publicó hace ya varios dias un informe sobre la ciberseguridad en las empresas.

El documento explica los beneficios y riesgos de adoptar el protocolo del Sistema de nombres de dominio cifrado (DoH) en entornos corporativos.

Para quienes desconocen de DNS, deben saber que es una base de datos escalable, jerárquica y distribuida dinámicamente a escala global, proporciona un mapeo entre nombres de host, direcciones IP (IPv4 e IPv6), información del servidor de nombres, etc.

Sin embargo, se ha convertido en un vector de ataque popular para los ciberdelincuentes ya que DNS comparte sus solicitudes y respuestas en texto claro, que puede ser visto fácilmente por terceros no autorizados.

La agencia de seguridad de sistemas de información e inteligencia del gobierno de EE. UU. Dice que el DNS encriptado se utiliza cada vez más para evitar las escuchas y la manipulación del tráfico del DNS.

«Con la creciente popularidad del DNS encriptado, los propietarios y administradores de redes corporativas deben comprender completamente cómo adoptarlo correctamente en sus propios sistemas», dice la organización. “Incluso si la empresa no los ha adoptado formalmente, los navegadores más nuevos y otro software pueden intentar usar DNS encriptados de todos modos y eludir las defensas corporativas tradicionales basadas en DNS”, dijo.

El sistema de nombres de dominio que utiliza el protocolo de transferencia segura sobre TLS (HTTPS) cifra las consultas de DNS para garantizar la confidencialidad, la integridad y la autenticación de origen durante una transacción con el sistema de resolución de DNS de un cliente. El informe de la NSA dice que, si bien el DoH puede proteger la confidencialidad de las solicitudes de DNS y la integridad de las respuestas, las empresas que lo utilizan perderán, no obstante, parte del control que necesitan al usar DNS dentro de sus redes, a menos que autoricen su Resolver DoH como utilizable.

El resolutor corporativo de DoH puede ser un servidor DNS administrado por la empresa o un resolutor externo.

Sin embargo, si el solucionador de DNS corporativo no es compatible con DoH, el solucionador de empresa debe seguir utilizándose y todos los DNS encriptados deben deshabilitarse y bloquearse hasta que las capacidades del DNS encriptado puedan integrarse completamente en la infraestructura de DNS de la empresa.

Básicamente, la NSA recomienda que el tráfico de DNS para una red corporativa, cifrado o no, se envíe solo al resolutor de DNS corporativo designado. Esto ayuda a garantizar el uso adecuado de los controles de seguridad empresariales críticos, facilita el acceso a los recursos de la red local y protege la información de la red interna.

Cómo funcionan las arquitecturas DNS empresariales

Fuente: https://media.defense.gov/

from Linux Adictos https://ift.tt/3pOoJb7

via IFTTT

Yeah, there’s a big football game this weekend, but we’re more excited about these OLED TV and soundbar deals.

from Gear Latest https://ift.tt/2O5xPT8

via IFTTT