Linksys RE6500 1.0.11.001 – Unauthenticated RCE

from Exploit-DB.com RSS Feed https://ift.tt/3al0M6K

via IFTTT

Linksys RE6500 1.0.11.001 – Unauthenticated RCE

from Exploit-DB.com RSS Feed https://ift.tt/3al0M6K

via IFTTT

Xiaomi refuerza todavía más su gama media con el nuevo Xiaomi Redmi 9 Power, un nuevo terminal que comparte el 99% del ADN con el Xiaomi Redmi Note 9 4G que presentaban en China hace unas semanas, pero con algunas -pocas- diferencias.

El Xiaomi Redmi 9 Power es un nuevo gama media con Snapdragon 662 y una gran batería de 6.000 mAh. A diferencia del Xiaomi Redmi Note 9 4G, tiene una cámara cuádruple de 48 megapíxeles, aunque tiene menos memoria RAM.

Dolibarr ERP-CRM 12.0.3 – Remote Code Execution (Authenticated)

from Exploit-DB.com RSS Feed https://ift.tt/38etjb5

via IFTTT

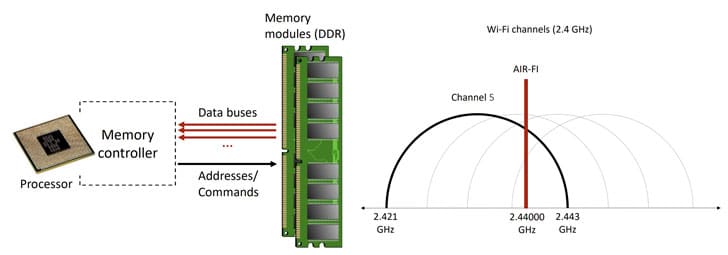

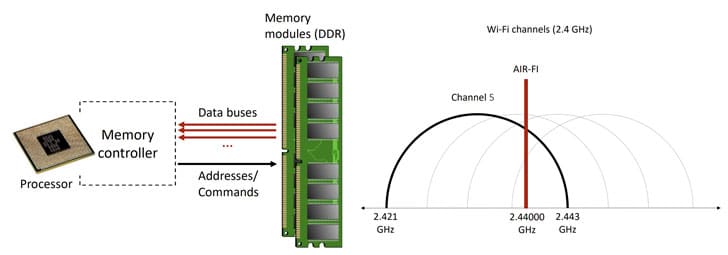

Investigadores de la Universidad Ben-Gurion, estudiando métodos ocultos de transmisión de datos desde computadoras aisladas, han desarrollado un nuevo método de organización de un canal de comunicación llamado «AIR-FI», que permite, mediante la manipulación de chips de memoria DDR, generar una señal de radio a una frecuencia de 2.4 GHz, que puede capturado por un dispositivo habilitado para Wi-Fi a varios metros de distancia.

Desde un punto de vista práctico, el método se puede utilizar para transferir claves de cifrado, contraseñas y datos secretos desde una computadora que no tiene conexión de red y está infectada con software espía o malware.

Los investigadores lograron alcanzar una tasa de transferencia de 100 bits por segundo colocando receptores Wi-Fi, como un teléfono inteligente o una computadora portátil, a una distancia de 180 cm. La tasa de error de transmisión fue del 8,75%, pero se utilizaron códigos de corrección de errores para identificar y corregir las fallas de transmisión.

Para organizar un canal de transferencia de datos, basta con iniciar un proceso de usuario normal, que se puede ejecutar en una máquina virtual. Para la recepción, se requiere un dispositivo con un chip inalámbrico capaz de realizar un monitoreo de bajo nivel del aire (en el experimento, se usaron adaptadores inalámbricos basados en chips Atheros AR92xx y AR93xx con firmware modificado que transmiten información sobre los parámetros de la señal adecuados para el análisis espectral).

Al generar una señal, se utilizó la capacidad de la memoria DDR4-2400 que opera a una frecuencia de 2400 MHz para generar interferencia electromagnética cuando el controlador accede al módulo de memoria a través de diferentes buses de datos.

El rango de Wi-Fi cae en las frecuencias 2.400-2.490 GHz, es decir, se cruza con la frecuencia a la que opera la memoria.

Los investigadores han descubierto que con un tráfico intensivo simultáneo en diferentes buses de datos, se emiten ondas electromagnéticas a una frecuencia de 2,44 Ghz, que son capturadas por la pila inalámbrica 802.11.

Con módulos de memoria que no sean DDR4-2400, el método es aplicable cuando se cambia mediante programación la frecuencia de la memoria, lo cual está permitido en la especificación XMP ( Extreme Memory Profile ).

Para generar una señal, se utilizó un acceso simultáneo al bus desde subprocesos de ejecución paralelos atados a diferentes núcleos de CPU. La codificación de información útil en la señal se lleva a cabo utilizando la modulación OOK más simple (codificación on-off) con modulación por desplazamiento de amplitud (ASK), en la que «0» y «1» se codifican estableciendo diferentes amplitudes de señal, y la información se transmite a una velocidad fija. – un bit por milisegundo.

La transferencia «1» realiza una serie de escrituras de memoria causadas por la copia secuencial de 1 MB de datos entre las dos matrices. Al transmitir «0», el algoritmo no realiza ninguna acción durante el tiempo asignado para transmitir un bit. Por lo tanto, la transmisión de «1» genera la emisión de señal, y la transmisión de «0» la señal desaparece.

Entre las medidas para contrarrestar el uso del método AIR-FI, se menciona la zonificación del territorio con la creación de un perímetro en la organización, dentro del cual se prohíbe llevar equipos con chips inalámbricos, así como colocar la carcasa de la computadora en una jaula de Faraday, generando ruido en las frecuencias de Wi-Fi, iniciando procesos en segundo plano que se realizan de forma aleatoria de operaciones de memoria y monitoreo de la aparición en el sistema de procesos sospechosos que realizan operaciones de memoria anormales.

Además, en la página de los investigadores, se forma una selección de los métodos de transmisión de datos ocultos que identificaron utilizando formas de fugas electromagnéticas, acústicas, térmicas y ligeras:

Fuente: https://cyber.bgu.ac.il

from Linux Adictos https://ift.tt/3p1dZWk

via IFTTT

Varias iniciativas de Google en los últimos años han buscado acelerar las actualizaciones del sistema operativo, como las actualizaciones del sistema en Google Play, aunque pocas con tanto calado como Project Treble, un cambio en la arquitectura de Android que simplifica a los fabricantes el proceso de preparar la nueva versión de Android.

Las consecuencias de Treble se siguen haciendo notar, y además de la noticia de que Google y Qualcomm ofrecerán cuatro años de actualizaciones a partir del año que viene, sabemos que Android 11 tuvo el despliegue más rápido hasta la fecha, superando el récord anterior que ostentaba Android 10.

Investigadores de la Universidad Ben-Gurion, estudiando métodos ocultos de transmisión de datos desde computadoras aisladas, han desarrollado un nuevo método de organización de un canal de comunicación llamado «AIR-FI», que permite, mediante la manipulación de chips de memoria DDR, generar una señal de radio a una frecuencia de 2.4 GHz, que puede capturado por un dispositivo habilitado para Wi-Fi a varios metros de distancia.

Desde un punto de vista práctico, el método se puede utilizar para transferir claves de cifrado, contraseñas y datos secretos desde una computadora que no tiene conexión de red y está infectada con software espía o malware.

Los investigadores lograron alcanzar una tasa de transferencia de 100 bits por segundo colocando receptores Wi-Fi, como un teléfono inteligente o una computadora portátil, a una distancia de 180 cm. La tasa de error de transmisión fue del 8,75%, pero se utilizaron códigos de corrección de errores para identificar y corregir las fallas de transmisión.

Para organizar un canal de transferencia de datos, basta con iniciar un proceso de usuario normal, que se puede ejecutar en una máquina virtual. Para la recepción, se requiere un dispositivo con un chip inalámbrico capaz de realizar un monitoreo de bajo nivel del aire (en el experimento, se usaron adaptadores inalámbricos basados en chips Atheros AR92xx y AR93xx con firmware modificado que transmiten información sobre los parámetros de la señal adecuados para el análisis espectral).

Al generar una señal, se utilizó la capacidad de la memoria DDR4-2400 que opera a una frecuencia de 2400 MHz para generar interferencia electromagnética cuando el controlador accede al módulo de memoria a través de diferentes buses de datos.

El rango de Wi-Fi cae en las frecuencias 2.400-2.490 GHz, es decir, se cruza con la frecuencia a la que opera la memoria.

Los investigadores han descubierto que con un tráfico intensivo simultáneo en diferentes buses de datos, se emiten ondas electromagnéticas a una frecuencia de 2,44 Ghz, que son capturadas por la pila inalámbrica 802.11.

Con módulos de memoria que no sean DDR4-2400, el método es aplicable cuando se cambia mediante programación la frecuencia de la memoria, lo cual está permitido en la especificación XMP ( Extreme Memory Profile ).

Para generar una señal, se utilizó un acceso simultáneo al bus desde subprocesos de ejecución paralelos atados a diferentes núcleos de CPU. La codificación de información útil en la señal se lleva a cabo utilizando la modulación OOK más simple (codificación on-off) con modulación por desplazamiento de amplitud (ASK), en la que «0» y «1» se codifican estableciendo diferentes amplitudes de señal, y la información se transmite a una velocidad fija. – un bit por milisegundo.

La transferencia «1» realiza una serie de escrituras de memoria causadas por la copia secuencial de 1 MB de datos entre las dos matrices. Al transmitir «0», el algoritmo no realiza ninguna acción durante el tiempo asignado para transmitir un bit. Por lo tanto, la transmisión de «1» genera la emisión de señal, y la transmisión de «0» la señal desaparece.

Entre las medidas para contrarrestar el uso del método AIR-FI, se menciona la zonificación del territorio con la creación de un perímetro en la organización, dentro del cual se prohíbe llevar equipos con chips inalámbricos, así como colocar la carcasa de la computadora en una jaula de Faraday, generando ruido en las frecuencias de Wi-Fi, iniciando procesos en segundo plano que se realizan de forma aleatoria de operaciones de memoria y monitoreo de la aparición en el sistema de procesos sospechosos que realizan operaciones de memoria anormales.

Además, en la página de los investigadores, se forma una selección de los métodos de transmisión de datos ocultos que identificaron utilizando formas de fugas electromagnéticas, acústicas, térmicas y ligeras:

Fuente: https://cyber.bgu.ac.il

from Linux Adictos https://ift.tt/3p1dZWk

via IFTTT

Reunimos las mejores apps que puedes encontrar en Android Auto, el sistema de Google para automóviles.

from Tendencias – Digital Trends Español https://ift.tt/2Q5b2TW

via IFTTT

White House National Security Council establishes unified group to coordinate response across federal agencies to the threat.

from Dark Reading: https://ift.tt/34fx3bp

via IFTTT

Te damos toda la información que necesitas para saber usar –correctamente– la conexión USB tipo C para cargar.

from Tendencias – Digital Trends Español https://ift.tt/2GXjTVA

via IFTTT

Antes de que existieran las listas de reproducción, escuchábamos la radio, y aún puedes hacerlo por internet.

from Tendencias – Digital Trends Español https://ift.tt/2HcTH77

via IFTTT