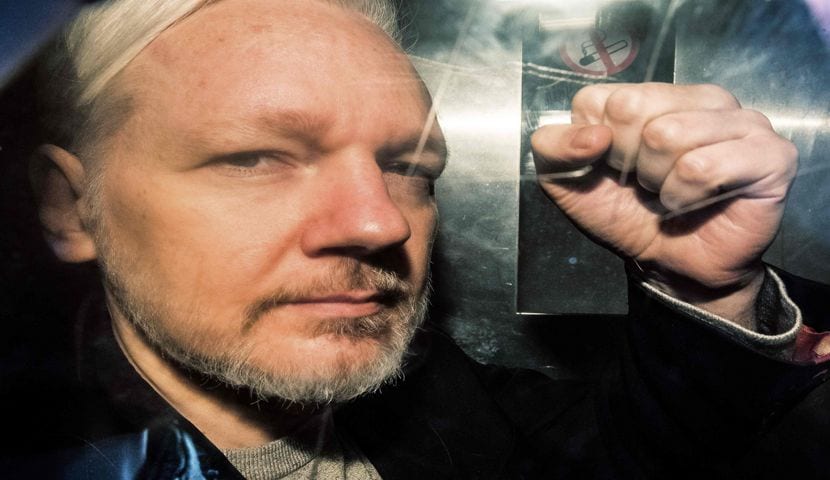

El año pasado justo por estas fechas, ya se había dado a conocer el escándalo que se causo debido al arresto de Julian Assange (el fundador de WikiLeaks) debido a una serie de acusaciones que alegan que publicó documentos clasificados que contienen «los nombres de fuentes que proporcionaron información a las fuerzas estadounidenses en Irak y Afganistán y a los diplomáticos del Departamento de Estado de Estados Unidos en todo el mundo».

Durante todo este tipo se suscitaron diversas acciones, desde la adición de cargos, solicitud de extradición a los Estados Unidos para ser juzgado y bueno, también la aceptación de dicha solicitud, que hasta el momento está en espera.

(adsbygoogle = window.adsbygoogle || []).push({});

Ahora, en nuevas noticias, se dieron a conocer nuevas pruebas en su contra, ya que estas indican que reclutó a hackers para obtener acceso a diversos sistemas, incluido el de un país de la OTAN en 2010.

(adsbygoogle = window.adsbygoogle || []).push({});

Sus abogados afirman que el procedimiento se basa en «mentiras». Por su parte, WikiLeaks indicó en un tweet que estas nuevas acusaciones constituían «otro intento patético del Departamento de Justicia para engañar al público».

«La nueva acusación no agrega cargos adicionales a la antigua acusación de 18 cargos que se hizo contra Assange en mayo 2019. Sin embargo, amplía el alcance de la conspiración que rodea las presuntas intrusiones informáticas de las que Assange fue acusado anteriormente. Según el documento de la fiscalía, Assange y otros en WikiLeaks han reclutado y acordado con los piratas informáticos para cometer intrusiones en la computadora en beneficio de WikiLeaks «, dijo el Departamento de Justicia de los Estados Unidos.

(adsbygoogle = window.adsbygoogle || []).push({});

El nuevo documento establece en particular que en 2010, el fundador de WikiLeaks le habría pedido a un joven hacker de 17 años, que reside en un estado miembro de la OTAN, que realice intrusiones en el sistema del gobierno de su país y que además»obtuviera cintas de conversaciones telefónicas entre altos funcionarios, incluidos los miembros del parlamento.

Luego, Assange instruyó al hacker a operar, administrar y monitorear el canal de chat de retransmisión de Internet WikiLeaks.

Hacia fines de 2010, un hacker afiliado a Anonymous con el nombre de Laurelai, quien se identificó como miembro del grupo Gnosis, contactó al joven hacker.

Luego dijo que estaba «a cargo de los reclutamientos» para WikiLeaks. Laurelai luego presentó al joven hacker a Kayla, un pilar de la Gnosis. Kayla y Laurelai supuestamente han declarado que están listas para cometer intrusiones informáticas en nombre de WikiLeaks.

En marzo de 2011, Laurelai otorgó a WikiLeaks vulnerabilidades de día cero no publicadas, que pueden utilizarse para hackear sistemas informáticos. También envió una lista de alrededor de 200 cuentas de correo electrónico supuestamente utilizadas por el gobierno de los EE. UU., Incluidas las contraseñas de especialistas de TI en instituciones gubernamentales.

En mayo de 2011, los miembros de Anonymous, incluidos los que participaron en la «Operación Payback», decidieron crear el grupo LulzSec.

Este último se organizó alrededor de Sabu, cuyo nombre real es Héctor Xavier Monsegur, arrestado un mes después en Nueva York. Los miembros del grupo hackearon las computadoras de varias compañías audiovisuales y publicaron las contraseñas utilizadas por sus periodistas, afiliados y empleados, en represalia por la cobertura negativa de los medios de WikiLeaks.

El grupo también se jactó de llevar a cabo un ataque DdoS en el sitio web público de la CIA.

«Una acusación contiene acusaciones de que un acusado ha cometido un delito. Assange se presume inocente a menos y hasta que se establezca su culpa más allá de una duda razonable «, dice el departamento de justicia.

Si se lo encuentra culpable, incurre en una sentencia de 10 años por cada cargo, excepto por el cargo de intrusión informática, cuyo límite máximo es de 5 años, o 175 años en total.

Además, la justicia británica ha pospuesto el examen de la solicitud de extradición hasta el 7 de septiembre, debido a la crisis de Covid-19.

Sus abogados habían pedido libertad bajo fianza debido a sus riesgos para la salud relacionados con la pandemia. Pero la jueza Vanessa Baraitser rechazó la solicitud, al menos hasta el 29 de junio, fecha de la próxima audiencia administrativa.

from Linux Adictos https://ift.tt/3g09C9q

via IFTTT