Ya se encuentra disponible la nueva versión de KDE Plasma 5.17, el cual es un shell personalizado construido utilizando una plataforma KDE marcos 5 y bibliotecas Qt 5 usando OpenGL / OpenGL ES para una representación más rápida. KDE Plasma 5.17 llega con diversas novedades añadidas y sobre todo correcciones de errores.

Y es que en esta nueva versión de KDE Plasma 5.17, Kwin (gestor de ventanas) recibió mejoras para el soporte para pantallas de alta densidad de píxeles (HiDPI) y también para el soporte de escalado fraccional para sesiones de escritorio Plasma basadas en Wayland.

(adsbygoogle = window.adsbygoogle || []).push({});

Con lo cual esta característica permite elegir el tamaño óptimo de los elementos en pantallas con una alta densidad de píxeles, por ejemplo, puede aumentar los elementos de la interfaz mostrados no 2 veces, sino 1.5.

El tema del Breeze GTK se ha modernizado para mejorar la visualización de la interfaz Chromium / Chrome en el entorno de KDE (por ejemplo, las pestañas activas e inactivas ahora son visualmente diferentes). El esquema de color se aplica a las aplicaciones GTK y GNOME. Al usar Wayland, se hizo posible cambiar el tamaño de los paneles de encabezado GTK en relación con los bordes de la ventana.

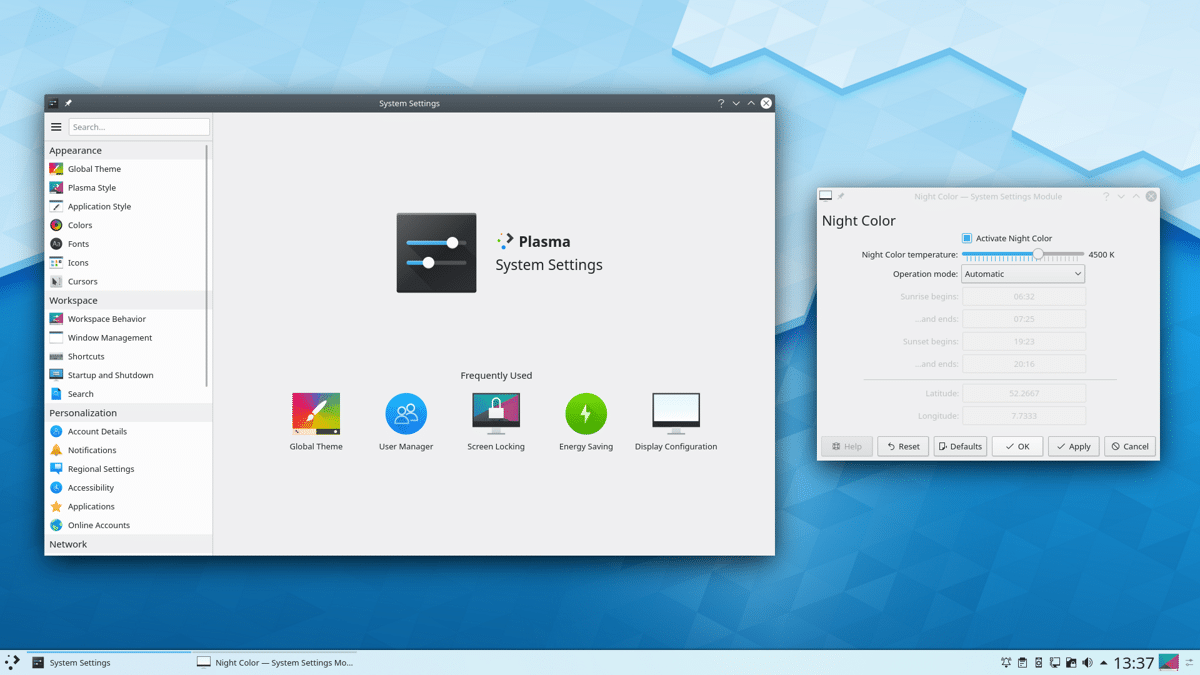

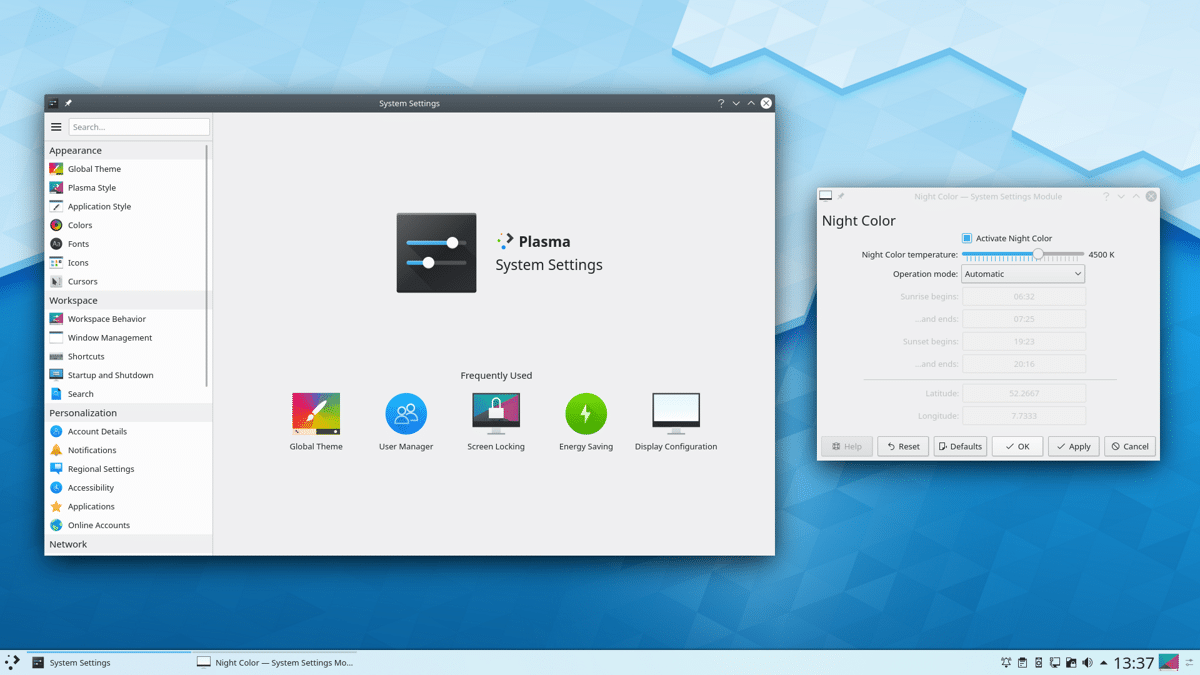

El diseño de las barras laterales con la configuración ha cambiado. Por defecto, se detiene la representación del borde de la ventana.

(adsbygoogle = window.adsbygoogle || []).push({});

El modo “No molestar”, que pausa la salida de notificaciones, ahora se activa automáticamente cuando se activa la duplicación de pantalla (por ejemplo, cuando se muestran presentaciones);

En lugar de mostrar el número de notificaciones no vistas, el widget del sistema de notificaciones ahora incluye un icono de llamada.

Se ha rediseñado la interfaz de los configuradores de pantalla, el consumo de energía, el protector de pantalla de arranque, los efectos en el escritorio, el bloqueo de pantalla, las pantallas táctiles, las ventanas, la configuración avanzada de SDDM y la activación de acciones al pasar el cursor sobre las esquinas de la pantalla. Páginas reorganizadas en la sección de configuración de diseño.

La configuración para el diseño de la página de inicio de sesión (SDDM) se expande, para lo cual ahora puede especificar su propia fuente, combinación de colores, conjunto de iconos y otras configuraciones.

Mientras que en Discover, se implementaron los indicadores correctos del progreso de las operaciones. Informe mejorado de errores debido a problemas de conectividad de red. Se agregaron íconos en la barra lateral e íconos para aplicaciones instantáneas.

De los demás cambios que se destacan en esta nueva versión:

- Se agregó la capacidad de limitar el volumen máximo a un valor inferior al 100% en el widget de control de volumen.

- En las notas adhesivas, por defecto, los elementos de formato de texto se borran al pegar desde el portapapeles.

- En Kickoff, en la sección de documentos abiertos recientemente, también se proporciona la visualización de documentos abiertos en aplicaciones GNOME / GTK.

- Se agregó una sección para configurar equipos con interfaz Thunderbolt al configurador.

- Se ha actualizado la interfaz para ajustar la iluminación nocturna, que ahora está disponible cuando se trabaja sobre X11.

- Se ha agregado un modo de suspensión de dos etapas, en el que el sistema se pone primero en modo de espera, y después de algunas horas en modo de suspensión.

- Se agregó la capacidad de cambiar el esquema de color para los encabezados en la página de configuración de color.

- Se agregó la capacidad de asignar una tecla de acceso rápido global para apagar la pantalla.

- System Monitor agregó soporte para mostrar información detallada sobre cgroup para evaluar los límites de recursos del contenedor. Para cada proceso, se muestran estadísticas sobre el tráfico de red asociado a él. Se agregó la capacidad de ver estadísticas para la GPU NVIDIA.

Si quieres conocer mas al respecto puedes consultar el siguiente enlace.

¿Cómo instalar KDE Plasma en Linux?

Para quienes estén interesados en poder instalar esta nueva versión del entorno, podrán hacerlo ejecutando los siguientes comandos en una terminal.

Es importante mencionar, que esta nueva versión aún no se ha incluido en los repositorios de algunas distribuciones de Linux por lo que deben esperar algunos días más.

Debian, Ubuntu y derivados:

sudo apt-get install plasma-desktop -y

Arch Linux y derivados:

sudo pacman -S plasma

Fedora y derivados:

sudo dnf -y group install "KDE Plasma Workspaces"

OpenSUSE/SUSE:

sudo zypper install -t pattern kde kde_plasma

from Linux Adictos https://ift.tt/31jitv8

via IFTTT