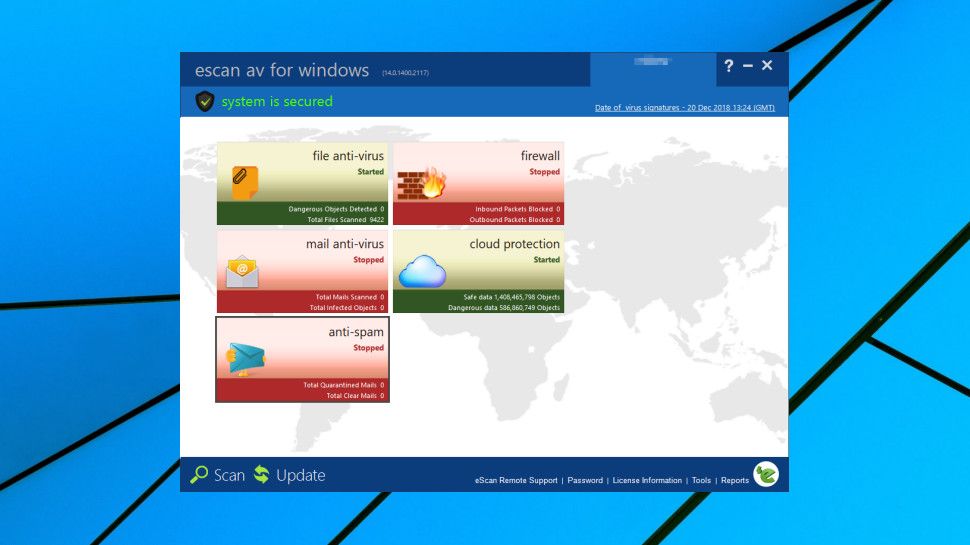

Resumen ejecutivo: un incidente observado por analistas de seguridad sugiere que el antivirus eScan fue utilizado como punto de lanzamiento para desplegar una puerta trasera en un subconjunto de usuarios. Aunque la incidencia afectó a una porción relativamente pequeña de la base de usuarios, el episodio pone de manifiesto la fragilidad de las cadenas de suministro de software y la necesidad de controles de seguridad más rigurosos incluso para soluciones consideradas confiables.

Contexto y alcance: eScan es una solución de seguridad bien establecida con una amplia base de usuarios. Los investigadores señalan que, en este caso, el riesgo no provino de un eslabón aislado de usuarios finales, sino de una vulnerabilidad en la forma en que se distribuye y actualiza el software. La manipulación habría permitido la entrega de código adicional a través de la propia infraestructura de distribución, pasando por las defensas que normalmente se dan por hechas en productos de seguridad.

Cómo ocurrió, a alto nivel: según los informes de seguridad, actores maliciosos habrían aprovechado una vulnerabilidad en la cadena de suministro de distribución de actualizaciones. Al firmar de manera válida el paquete comprometido, el malware logró ejecutarse en los sistemas de quienes aplicaron la actualización. Este tipo de ataque es particularmente insidioso porque confía en la reputación de un software de seguridad para validar su propia autenticidad. No se trata de explotar un usuario individual, sino de corroer la confianza que se coloca en una solución de seguridad ampliamente adoptada.

Impactos y alcance: el alcance fue limitado en número de máquinas afectadas, pero el vector de ataque podría haber tenido consecuencias significativas para quienes estuvieron expuestos. Los posibles impactos incluyen presencia continua de backdoors, escalamiento de privilegios dentro de redes afectadas y la posibilidad de acciones posteriores no autorizadas, como extracción de datos o movimientos laterales. La magnitud exacta varía según la segmentación de la red, las medidas de defensa existentes y la capacidad de respuesta de cada organización.

Señales de alerta y detección: entre las señales que podrían indicar un compromiso se encuentran discrepancias en los hashes de las actualizaciones, firmas de código que no coinciden con las versiones publicadas, comportamientos anómalos tras la instalación de una actualización y tráfico de red inusual hacia dominios o endpoints no previstos. La detección temprana depende de una vigilancia continua de la telemetría de endpoints, integridad de archivos y coherencia entre el software instalado y las firmas distribuidas por el proveedor.

Respuesta y mitigación: en escenarios como este, las acciones recomendadas incluyen: verificar la integridad de las actualizaciones, aplicar parches y versiones limpias proporcionadas directamente por el fabricante, revocar credenciales o llaves afectadas, realizar un análisis forense y limpiar cualquier traza de la puerta trasera, y reforzar la seguridad de la cadena de suministro. A nivel organizativo, es crucial aislar sistemas comprometidos, implementar detección de comportamientos anómalos, y revisar políticas de actualización para exigir verificación de firmas y de origen antes de la ejecución.

Lecciones clave para la industria: este caso subraya la necesidad de una defensa en profundidad centrada en la cadena de suministro de software. Entre las lecciones se cuentan la importancia de controles de integridad de código, verificación de firmas digitales, revisión de votos de confianza entre proveedores y clientes, y una estrategia de respuesta rápida ante incidentes que incluya comunicaciones claras con los usuarios. Las organizaciones deben exigir transparencia de proveedores, realizar auditorías de seguridad periódicas y fomentar prácticas de desarrollo seguro y entrega continua con controles de seguridad reforzados.

Recomendaciones para usuarios y empresas: – Mantener actualizadas las soluciones y verificar siempre las firmas y hashes de las actualizaciones. – Implementar soluciones de detección y respuesta (EDR) que puedan identificar comportamientos anómalos tras actualizaciones. – Segmentar redes y limitar la propagación de cualquier compromiso potencial. – Realizar monitoreos proactivos de la cadena de suministro de software, incluyendo revisiones de proveedores y pruebas de integridad de paquetes. – Establecer planes de respuesta a incidentes que incluyan comunicación oportuna con los usuarios y un plan de retirada de versiones potencialmente comprometidas.

Conclusión: incidentes como el descrito demuestran que la confianza en soluciones de seguridad debe ir de la mano de una vigilancia constante de la cadena de suministro y de una estrategia integral de defensa en profundidad. La lección para las organizaciones es clara: la seguridad no termina en la instalación de un producto, sino que se fortalece con controles de integridad, monitorización continua y respuestas rápidas ante cualquier indicio de compromiso.

from Latest from TechRadar https://ift.tt/TLiE87l

via IFTTT IA